Szyfrem i mieczem

Ruch internetowy, ale i telefoniczny, może być od dawna przechwytywany przez różne służby i przestępców. To nic nowego. Od dawna też wiadomo, że da się mocno utrudnić zadanie „złym ludziom”, szyfrując swoją komunikację. Różnica pomiędzy dawnymi a obecnymi czasy polega na tym, że szyfrowanie jest dziś o wiele łatwiejsze i dostępne, nawet dla tych nieco mniej technologicznie zaawansowanych.

Obecnie dysponujemy np. takimi narzędziami, jak telefoniczna aplikacja Signal, która pozwala na rozmawianie i wysyłanie wiadomości SMS w sposób bezpieczny, szyfrowany. Nikt poza odbiorcą nie będzie w stanie zrozumieć sensu rozmowy głosowej czy wiadomości tekstowej. Co istotne, Signal jest banalnie prosty w obsłudze i można go używać zarówno w iPhonach, jak i urządzeniach z systemem Android. Podobną appką jest Orobot.

Niedostępną magią nie są dziś już też takie techniki jak VPN czy Tor, które umożliwiają ukrycie naszej aktywności w sieci. Aplikacje pozwalające w prosty sposób korzystać z tych technik można pobrać od dłuższego czasu nawet na sprzęty mobilne.

Treść korespondencji elektronicznej da się z powodzeniem zabezpieczyć, korzystając z szyfrowania lub w ogóle przechodząc na usługę pocztową, taką jak ProtonMail, Hushmail lub Tutanota. Zawartość skrzynki mejlowej jest w nich tak zaszyfrowana, że autorzy nie mają możliwości przekazania kluczy deszyfrujących. W przypadku korzystania zaś ze standardowych skrzynek Gmail można szyfrować wysyłane treści za pomocą rozszerzenia do Chrome o nazwie SecureGmail.

Wścibskich aplikacji śledzących unikać możemy za pomocą ogólnie dostępnych narzędzi, czyli programów w rodzaju DoNotTrackMe, AdNauseam, TrackMeNot, Ghostery itp. Jak działa taki program, sprawdźmy na przykładzie rozszerzenia przeglądarki internetowej Ghostery. Blokuje ono działanie wszelkiej maści dodatków, skryptów śledzących naszą aktywność i wtyczek pozwalających na korzystanie z portali społecznościowych czy komentarzy (tzw. trackerów). Tak więc po włączeniu Ghostery i zaznaczeniu opcji blokowania wszystkich znajdujących się w bazie dodatków, nie zobaczymy już skryptów sieci reklamowych, Google Analytics, przycisków Twittera, Facebooka i wielu innych.

Klucze leżą na stole

Powstało już wiele systemów kryptograficznych oferujących możliwość szyfrowania danych. Korzystają z nich korporacje, banki i osoby prywatne. Przyjrzyjmy się najpopularniejszym z nich.

DES (Data Encryption Standard) opracowano już w latach 70. ub. wieku, w firmie IBM, w ramach konkursu na stworzenie efektywnego kryptosystemu na potrzeby rządu Stanów Zjednoczonych. Algorytm systemu DES opiera się na 56-bitowym tajnym kluczu, wykorzystywanym do kodowania 64-bitowych bloków danych. Operacja przebiega w kilku lub kilkunastu etapach, podczas których tekst wiadomości ulega wielokrotnym przeobrażeniom. Tak jak w każdej metodzie kryptograficznej posługującej się kluczem prywatnym, klucz ten musi być znany zarówno nadawcy, jak i odbiorcy. Ponieważ dla każdej wiadomości jest on wybierany losowo spośród 72 kwadrylionów możliwych, wiadomości szyfrowane przy pomocy algorytmu DES przez długi czas uchodziły za niemożliwe do złamania.

Kolejne znane rozwiązanie to AES (Advanced Encryption Standard), nazywany również Rijndael, który wykonuje 10 (klucz 128 bitów), 12 (klucz 192 bity) lub 14 (klucz 256 bitów) rund szyfrujących substitution-permutation. Składają się one z substytucji wstępnej, permutacji macierzowej (mieszanie wierszy, mieszanie kolumn) i modyfikacji za pomocą klucza.

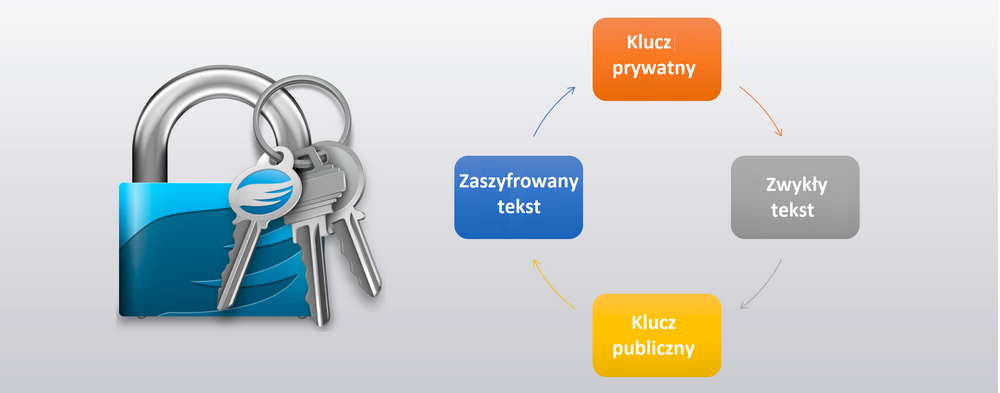

Wykorzystujący ideę klucza publicznego program Pretty Good Privacy, PGP, został wymyślony w 1991 r. przez Philipa Zimmermanna i rozwijany przy pomocy społeczności programistów z całego świata. Projekt ten stał się pewnym przełomem - po raz pierwszy zwykły obywatel dostał do ręki narzędzie chroniące prywatność, wobec którego pozostawały bezradne nawet najlepiej wyposażone służby specjalne. Program PGP działał na platformach Unix, DOS i wielu innych, będąc dostępnym całkowicie za darmo, wraz z kodem źródłowym.

Dziś PGP pozwala nie tylko szyfrować listy, aby uniemożliwić ich podglądanie, ale także sygnować (podpisywać) listy zaszyfrowane lub niezaszyfrowane w sposób umożliwiający adresatowi stwierdzenie, czy wiadomość pochodzi rzeczywiście od nadawcy, oraz czy jej treść nie była po podpisaniu modyfikowana przez osoby trzecie. Szczególnie istotny z punktu widzenia użytkownika poczty elektronicznej jest fakt, że techniki szyfrowania oparte o metodę klucza publicznego nie wymagają wcześniejszego przekazania klucza szyfrowania/deszyfrowania kanałem bezpiecznym (tzn. gwarantującym poufność). Dzięki temu, używając PGP, mogą ze sobą korespondować osoby, dla których poczta elektroniczna (kanał niepoufny) jest jedyną formą kontaktu.

GPG lub GnuPG (GNU Privacy Guard - Strażnik Prywatności GNU) to wolny zamiennik oprogramowania kryptograficznego PGP. GPG szyfruje wiadomości, używając asymetrycznych par kluczy generowanych dla poszczególnych użytkowników. Klucze publiczne mogą być wymieniane na różne sposoby, np. przez serwery kluczy w Internecie. Należy je wymieniać ostrożnie, aby uniknąć ryzyka podszycia się pod nadawców przez niepowołane osoby.

Warto uświadomić sobie, iż zarówno komputery pracujące w systemie Windows, jak i maszyny firmy Apple oferują fabryczne ustawienia szyfrowania danych, oparte na rozwiązaniach szyfrujących. Trzeba je tylko włączyć. Znane Windows rozwiązanie o nazwie BitLocker (działające począwszy od systemu Vista) szyfruje przy pomocy algorytmu AES (128 lub 256 bitów) każdy sektor partycji. Szyfrowanie i odszyfrowanie odbywa się w najniższej możliwej warstwie, przez co mechanizm jest praktycznie niewidzialny dla systemu i aplikacji. Algorytmy kryptograficzne używane w mechanizmach BitLocker mają certyfikację FIPS. Analogiczne - choć niedziałające w identyczny sposób - rozwiązanie dla maków to FileVault.

Dla wielu osób systemowe szyfrowanie to jednak o wiele za mało. Chcą lepszych opcji, a takich nie brakuje. Przykładem może być bezpłatny program TrueCrypt, niewątpliwie jedna z najlepszych aplikacji służących zabezpieczaniu swoich danych przed odczytaniem przez niepowołane osoby. Program chroni wiadomości, szyfrując je za pomocą jednego z trzech dostępnych algorytmów (AES, Serpent oraz Twofish) lub nawet ich sekwencji.

Nie dać się striangulować

Zagrożenie dla prywatności użytkownika smartfona (a także zwykłej "komórki") rozpoczyna się już w momencie włączenia urządzenia i jego zarejestrowania w sieci operatora (co wiąże się z ujawnieniem identyfikującego dany egzemplarz numeru IMEI oraz identyfikującego kartę SIM numeru IMSI). Już samo to pozwala na namierzenie sprzętu z niezłą dokładnością. Wykorzystuje się w tym celu klasyczną metodę triangulacji za pomocą znajdujących się w okolicy stacji bazowych telefonii komórkowej. Zbieranie takich danych na masową skalę otwiera drogę do zastosowania technik big data, pozwalających odnaleźć w nich interesujące prawidłowości.

Dane z GPS urządzenia są dostępne dla systemu operacyjnego, a działające w nim aplikacje - nie tylko złośliwe - mogą je odczytać i udostępnić stronom trzecim. Domyślne ustawienia w większości urządzeń dopuszczają ujawnienie tych danych systemowym aplikacjom mapowym, których operatorzy (np. Google) wszystko gromadzą w swoich bazach danych.

Pomimo zagrożeń dla prywatności, jakie wiążą się z wykorzystaniem smartfonów, wciąż jednak możliwe jest zminimalizowanie ryzyka. Dostępne są programy pozwalające zmieniać numery IMEI i MAC urządzeń. Można też za pomocą fizycznych środków sprawić, by smartfon "zniknął", czyli stał się całkowicie niewidoczny dla operatora. Niedawno pojawiły się również narzędzia pozwalające na wykrycie, czy nie jesteśmy czasem ofiarami ataku za pomocą fałszywej stacji bazowej.

Prywatna sieć wirtualna

Pierwszą i najważniejszą linią obrony prywatności użytkownika sieci jest bezpieczne i anonimowe połączenie z Internetem. Jak zachować prywatność w sieci i zamazać zostawione za sobą ślady?

Pierwszą z dostępnych opcji jest Virtual Private Network, czyli w skrócie VPN. To rozwiązanie stosowane głównie przez firmy, które chcą, by pracownicy łączyli się do wewnętrznej sieci przez bezpieczne połączenie - przede wszystkim wtedy, gdy są poza biurem. Prywatność w sieci w przypadku VPN zapewniana jest przez szyfrowanie połączenia oraz tworzenie specjalnego wirtualnego "tunelu" wewnątrz Internetu. Do najpopularniejszych programów VPN należą płatne USAIP, Hotspot, Shield lub też darmowy OpenVPN.

Konfiguracja VPN nie należy do najłatwiejszych, ale rozwiązanie to jest jednym ze skuteczniej chroniących naszą prywatność. W celu dodatkowego zabezpieczenia danych, VPN można używać w połączeniu z Tor. Ma to jednak swoje wady i koszty, bo wiąże się z utratą prędkości łącza.

Skoro jesteśmy przy sieci Tor… Skrót ten rozwija się jako The Onion Router, a nawiązanie do cebuli sygnalizuje wielowarstwową strukturę tej sieci. Zapobiega ona możliwości zanalizowania naszego ruchu sieciowego i w konsekwencji zapewnia użytkownikom prawie anonimowy dostęp do zasobów Internetu. Podobnie jak sieci Freenet, GNUnet czy MUTE, Tor może być wykorzystywany w celu ominięcia mechanizmów filtrowania treści, cenzury i innych ograniczeń komunikacyjnych. Wykorzystuje kryptografię, wielowarstwowo szyfrując przesyłane komunikaty i zapewniając w ten sposób doskonałą poufność przesyłania pomiędzy routerami. Użytkownik musi mieć uruchomiony na swoim komputerze serwer pośredniczący. Wewnątrz sieci ruch jest przekazywany pomiędzy routerami, a oprogramowanie okresowo ustanawia wirtualny obwód w sieci Tor, osiągając w końcu wyjściowy węzeł, z którego niezaszyfrowany pakiet jest przekazywany do miejsca jego przeznaczenia.

Po Internecie bez śladu

Przeglądając strony w standardowo skonfigurowanej przeglądarce internetowej, pozostawiamy ślady większości podejmowanych działań. Nawet po ponownym uruchomieniu, narzędzie zachowuje i udostępnia takie informacje, jak historia odwiedzanych stron, pliki cookies, loginy, a nawet hasła. Aby temu zapobiec, można skorzystać z opcji tryb prywatny, obecnie dostępnej już w większości przeglądarek internetowych. Jej zastosowanie ma w założeniu uniemożliwić gromadzenie i przechowywanie informacji o działaniach użytkownika w sieci. Warto jednak wiedzieć, że pracując w tym trybie, nie staniemy się całkowicie niewidzialni i nie zabezpieczymy się w pełni przed śledzeniem.

Innym ważnym frontem obrony jest stosowanie https. Możemy wymusić transmisję połączeniami szyfrowanymi, stosując takie narzędzia, jak dodatek do przeglądarek Firefox i Chrome HTTPS Everywhere. Warunkiem działania mechanizmu jest jednak, by strona, do której się odwołujemy, oferowała takie bezpieczne połączenie. Popularne strony internetowe, takie jak choćby Facebook czy Wikipedia, już to robią. Oprócz samego szyfrowania, zastosowanie HTTPS Everywhere znacznie utrudnia ataki typu man-in-the-middle, polegające na podsłuchu i modyfikacji wiadomości przesyłanych między dwiema stronami bez ich wiedzy.

Kolejną linią obrony przed wścibskimi oczami innych jest odpowiednia przeglądarka internetowa. Wspominaliśmy o zabezpieczających przed śledzeniem dodatkach do nich. Bardziej radykalnym rozwiązaniem jest jednak przesiadka na niestandardową przeglądarkę, alternatywną wobec Chrome’a, Firefoksa, Internet Explorera, Safari i Oper. Takich alternatyw jest sporo, np.: Avira Scout, Brave, Cocoon czy Epic Privacy Browser.

Kto nie chce, by zewnętrzne podmioty gromadziły to, co wpisujemy w okienko wyszukiwania, i pragnie, by wyniki pozostawały "niefiltrowane", powinien pomyśleć o alternatywie dla Google’a. Mowa tu np. o DuckDuckGo, czyli wyszukiwarce, która nie zbiera o użytkowniku żadnych informacji i nie tworzy na ich podstawie jego profilu, pozwalającego na filtrowanie pokazywanych wyników. DuckDuckGo każdemu - niezależnie od lokalizacji czy poprzednich aktywności - wyświetla te same zbiory linków, wyselekcjonowane pod kątem żądanej frazy.

Inna propozycja to Ixquick.com - jego twórcy twierdzą, że ich dzieło pozostaje jedyną wyszukiwarką, która nie zapisuje numeru IP użytkownika.

Sama istota działalności Google’a i Facebooka polega na nieposkromionej konsumpcji naszych prywatnych danych. Oba dominujące obecnie w Internecie serwisy na każdym kroku zachęcają użytkowników do przekazywania im jak najwięcej informacji. To ich główny towar, który na mnogie sposoby sprzedają reklamodawcom jako tzw. profile behawioralne. Dzięki nim marketingowcy mogą dopasować reklamy do naszych zainteresowań.

Wiele osób doskonale zdaje sobie z tego sprawę, ale nie ma dość czasu i energii, aby rozstać się z permanentną inwigilacją. Nie każdy wie, że można łatwo strząsnąć to wszystko z siebie za pomocą strony Just Delete Me, która oferuje błyskawiczne usunięcie kont na kilkudziesięciu portalach (w tym social media). Frapującą funkcją JDM jest generator fałszywych tożsamości - przydatny dla każdego, kto nie chce rejestrować się za pomocą prawdziwych danych, a nie ma pomysłu na zmyśloną biografię. Wystarczy jeden klik, by otrzymać nowe imię, nazwisko, datę urodzenia, adres, nazwę użytkownika, hasło, a także krótki opis, który można umieścić w ramce "o mnie" na zakładanym koncie.

Jak widać komputer - czy też w tym przypadku, Internet - skutecznie rozwiązuje problemy, których bez niego nie mielibyśmy. Jest jednak w tej batalii o prywatność i lękach z nią związanych pewna pozytywna nuta. Świadomość prywatności i potrzeba jej ochrony wciąż wzrasta. Uwzględniając wyżej wymieniony technologiczny arsenał, jeśli tylko chcemy (i jeśli nam się chce), możemy skutecznie powstrzymać inwazję "złych ludzi" na nasze cyfrowe życie.