Bezpieczeństwo sieciowe w erze sztucznej inteligencji. Automatyzująca się cyberwojna

Tymczasem rosyjscy hakerzy próbują włamać się do ChatGPT, informował w lutym 2023 r. Check Point, placówka zajmująca się wykrywaniem zagrożeń, w tym np. złośliwego oprogramowania. Docelowo mieliby go wykorzystać do ataków phishingowych. Zdaniem ośrodka, sondowanie kodu przez rosyjskich hakerów to tylko jeden z wielu przykładów rozszerzającej się liczby podmiotów próbujących uzyskać nielegalny dostęp. Nie jest pewne, czy dla ChatGPT pojawiły się jakiekolwiek podatności typu zero-day, czyli takie, które są nieznane twórcom.

Ataki phishingowe należą do stałego repertuaru działań hakerów i oszustów. Atakujący wysyłają w ich ramach emaile w celu dystrybucji złośliwego oprogramowania, linków phishingowych, przekonują ofiary do przelania pieniędzy. Chatbot AI może zostać użyty do napisania emaili w dowolnych językach, jakich tylko zapragnie atakujący. Cyberprzestępcy nie muszą zatrudniać drogich tłumaczy.

Narzędzia sztucznej inteligencji tworzą więc nowy wektor ataku, jednak z drugiej strony już model stojący za ChatGPT o nazwie GPT-3 sam znajduje więcej luk w zabezpieczeniach niż znane dotychczas oprogramowanie antywirusowe. A kolejna odsłona, GPT-4, jest wielokrotnie lepsza.

Ataki na sterydach

Sztuczna inteligencja już od dłuższego czasu odgrywa ogromną rolę w cyberatakach i należy do arsenału broni hakerskiej. W komunikacie NATO z grudnia 2022 r. nazywa się ją "mieczem obosiecznym" jak też "ogromnym wyzwaniem". "AI pozwala obrońcom systemów automatycznie skanować sieci i odpierać ataki w takim samym zautomatyzowanym trybie, zamiast ręcznych technik. Ale w drugą stronę to działa oczywiście tak samo", powiedział dziennikarzom David van Weel, asystent sekretarza generalnego NATO. Na początku grudnia dowódcy wojskowi z ponad trzydziestu krajów (nie wszyscy z nich są członkami NATO) zjechali na poligon cybernetyczny, aby wystawić swoje umiejętności na próbę, jak będą bronić swojego kraju, współpracując z sojusznikami. Stworzono fikcyjne fabuły, a jednym z największych wyzwań w tych cybermanewrach było radzenie sobie z zagrożeniem atakami AI.

Cyberataki, zarówno na infrastrukturę państwową, jak i prywatne firmy, nasiliły się gwałtownie od czasu wybuchu wojny na Ukrainie. Narzędzia oparte na AI mogą być wykorzystywane do lepszego wykrywania i ochrony przed zagrożeniami, ale z drugiej strony cyberprzestępcy mogą wykorzystać technologię do szeroko rozsianych ataków, przed którymi trudniej się bronić, ponieważ jest ich wiele jednocześnie. AI można wykorzystać do próby włamania się do sieci poprzez wykorzystanie danych uwierzytelniających i algorytmów do złamania systemów, mówił cytowany van Weel. Cyberataki AI mogą być wykorzystane nie tylko do wyłączenia infrastruktury, ale także do wykorzystania informacji, informował Alberto Domingo, dyrektor techniczny ds. cyberprzestrzeni w NATO Allied Command Transformation.

Napędzane przez AI zagrożenia cyberbezpieczeństwa są coraz większym problemem zarówno dla organizacji, jak i osób prywatnych, ponieważ mogą one omijać tradycyjne środki bezpieczeństwa i powodować znaczne szkody.

AI jest obecnie wykorzystywana w różnych formach cyberwojny. Jedną z nich jest tzw. Advanced Persistent Threats (z ang. "zaawansowane trwałe zagrożenie", APT), który ma miejsce, gdy intruz wchodzi do sieci (2) niewykryty i pozostaje w niej przez długi czas w celu kradzieży wrażliwych danych. Sztuczna inteligencja jest w tej technice wykorzystywana do unikania wykrycia i celowania w konkretne organizacje lub osoby. 71 proc. wszystkich detekcji indeksowanych przez CrowdStrike Threat Graph stanowiły włamania pozbawione złośliwego oprogramowania.

Inna formą wykorzystującą AI są ataki typu deepfake, korzystające z wygenerowanych, syntetycznych mediów, filmów lub obrazów, w celu podszywania się pod prawdziwe osoby i prowadzenia kampanii oszustw lub dezinformacji. Udowodniono już zagrożenie wynikające z podszywania się pod prezesów firm, innego rodzaju szefów, przywódców politycznych, którzy funkcjonują w sferze publicznej. Politycy pojawiają się w telewizji, wygłaszają przemówienia, w sieci można znaleźć ich nagrania, więc stosunkowo łatwo jest znaleźć nagrania, co pozwala za pomocą już dostępnych narzędzi generować przynajmniej wiarygodnie naśladujący osobę głos a czasem nawet obraz. Jeśli pracownik dostaje telefon od szefa firmy, który każe mu coś zrobić, to prawdopodobnie to zrobi. A ponieważ technologia stojąca za deepfakes wciąż się doskonali, oznacza to, że odróżnienie tego, co jest prawdziwe, od tego, co jest fałszywe, będzie tylko trudniejsze.

Jest też oczywiście złośliwe oprogramowanie napędzane przez AI, które samodzielnie dostosowuje swój sposób działania w odpowiedzi na sytuację i konfigurację systemową, unika wykrycia i utrudnia obronę. Wspominano powyżej phishing, który dzięki algorytmom pozwala atakującym tworzyć bardziej przekonujące emaile i inne wiadomości wyłudzające informacje. Eksperci ds. bezpieczeństwa zauważyli, że generowane przez AI emaile phishingowe mają wyższe wskaźniki otwarcia, co przekłada się na pożądane przez oszustów akcje, np. klikanie w linki lub otwieranie złośliwych załączników. Działa to też w teoretycznie profesjonalnych sieciach społecznościowych. "Jeśli chcesz wygenerować wiarygodne, biznesowe blabla w serwisie LinkedIn, aby wyglądało to na prawdziwą osobę z branży, która próbuje nawiązać kontakty, ChatGPT świetnie się do tego nadaje", zauważa w jednej z analiz Kelly Shortridge, ekspert ds. cyberbezpieczeństwa w firmie Fastly.

Ataki typu Distributed Denial of Service (DDoS) wykorzystują z kolei AI do identyfikacji i wykorzystania luk w sieci, pozwalając atakującemu na wzmocnienie skali i wpływu ataku. Sztuczna inteligencja może być również wykorzystywana do projektowania złośliwego oprogramowania, które stale się zmienia, aby uniknąć wykrycia przez zautomatyzowane narzędzia obronne. Korzystając z AI, złośliwi aktorzy są w stanie przeprowadzić nowe ataki, stworzone poprzez analizę podatności organizacji za pomocą oprogramowania szpiegowskiego.

Programy sztucznej inteligencji są także same w sobie podatne na ataki. Algorytmy uczenia maszynowego mogą zostać zmienione w niepożądany sposób przez manipulacje danymi, zatruwanie danych, do czego jeszcze wrócimy. Może to mieć szkodliwe a nawet katastrofalne konsekwencje dla tych, którzy polegają na inteligencji systemu. Oczywiście możliwe są tez bardziej tradycyjne problemy z cyberbezpieczeństwem, np. luki w kodzie, błędy w oprogramowaniu.

Cyberprzestępcy mogą, jak się przypuszcza, wykorzystać postępy w uczeniu maszynowym do opracowania samoprogramującego się inteligentnego złośliwego oprogramowania, które mogłoby aktualizować się poprzez automatyczne reagowanie na formy cyberobrony, które napotyka, aby mieć największą szansę na skuteczność. "Zobaczymy ataki złośliwego oprogramowania, operacje ransomware i kampanie phishingowe prowadzone całkowicie automatycznie na bazie uczenia maszynowego. Jeszcze tego nie zrobiono, ale nie byłoby to wcale trudne do zrobienia", ostrzega Mikko Hyppönen z WithSecure. "Takie programy mogą zmienić kod, uczynić go bardziej trudniejszym do zrozumienia, sprawić, by za każdym razem był inny, może próbować tworzyć niewykrywalne wersje. Wszystko to jest technicznie wykonalne, po prostu jeszcze tego nie widzieliśmy - i myślę, że zobaczymy".

• identyfikacja możliwych zagrożeń

• reagowanie na incydenty cybernetyczne

• systemy bezpieczeństwa domowego

• kamery monitoringu miejskiego i przemysłowego i zapobieganie przestępczości

• wykrywanie oszustw z użyciem kart kredytowych i redukcja ryzyka

• bezpieczeństwo kontroli granicznej

• technologie biometryczne oparte na sztucznej inteligencji

• identyfikacja i obsługa fałszywych opinii klientów

• przeciwdziałanie praniu pieniędzy

• filtry spamu w poczcie elektronicznej

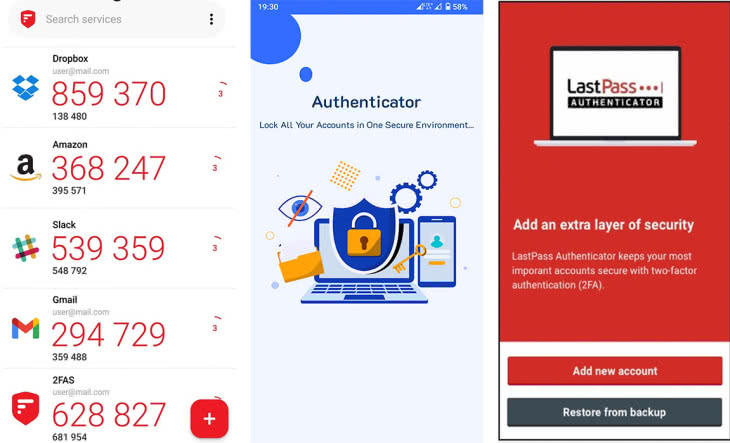

• zabezpieczanie uwierzytelniania

• wykrywanie złośliwego oprogramowania zero-day

• automatyzacja bezpieczeństwa w chmurze

• zwiększanie bezpieczeństwa informacji wrażliwych

Inteligencja, która daje się zmanipulować

Oszukanie AI, aby myślała, że kot jest psem lub, jak zademonstrowali badacze, panda jest gibonem, lub człowiek - ptakiem, jest stosunkowo niewielkim problemem. Kilka lat temu niektórzy badacze pokazali, w jaki sposób mogą stworzyć trójwymiarowe obiekty przeciwne, które mogą oszukać sieć neuronową, by myślała, że żółw jest karabinem. Nie potrzeba jednak wiele wyobraźni, aby wymyślić scenariusze ataku na systemy zarządzane przez AI, w których małe pomyłki lub destrukcyjne działanie aplikowane wprost mogą prowadzić do niebezpiecznych a nawet tragicznych konsekwencji, np. sytuacji, w której "inteligentnie" skanujący otoczenie samochód myli pieszego z pojazdem, lub jego system zostaje oszukany tak, by zlekceważyć znaki stopu. Co, gdyby oszukany tak samo został skaner medyczny napędzany przez algorytmu, wystawiając błędną diagnozę? Co by było, gdyby zautomatyzowany system bezpieczeństwa obiektu lub terenu został zmanipulowany tak, aby wpuścić niewłaściwą osobę, a może nawet nie rozpoznać, że w ogóle była tam jakaś osoba?

Ponieważ wszyscy polegamy na automatycznych systemach podejmujących decyzje o ogromnych potencjalnych konsekwencjach, musimy mieć pewność, że systemy AI nie dadzą się nabrać na podejmowanie złych lub nawet niebezpiecznych decyzji. Blokada miasta lub przerwanie świadczenia podstawowych usług to tylko niektóre z najbardziej widocznych problemów, które mogą wynikać z awarii systemów napędzanych przez AI. A "włamanie" to tylko jedna z możliwości. Okazuje się bowiem, że AI poddaje się różnym, mniej oczywistym manipulacjom. Pierwsi użytkownicy Bing Chat napędzanego przez ChatGPT odkryli, że stosunkowo łatwo jest użyć tzw. ataku "prompt injection", by skłonić chatbota do ujawnienia zasad rządzących jego zachowaniem i jego nazwy kodowej (Sydney). Okazało się, że bot wykłócał się użytkownikami, wpadając w dziwaczne i niepokojące rozmowy. Nic więc dziwnego, że Microsoft zmodyfikował ustawienia czatu Bing, aby wykluczyć takie sytuacje.

Z myślą o takich i innych problemach DARPA uruchomiło projekt o nazwie Guaranteeing AI Robustness Against Deception (GARD), którego celem jest uzyskanie pewności, że AI i algorytmy są opracowywane w sposób chroniący je przed próbami manipulacji, podstępu lub innej formy ataku. W dalszej kolejności chodzi o to, by algorytmy AI były bronione przed atakami także wtedy, gdy technologia stanie się bardziej zaawansowana i bardziej dostępna. DARPA współpracuje z wieloma firmami technologicznymi, w tym z IBM i Google. Jednym z kluczowych elementów GARD jest Armory, wirtualna platforma dostępna na GitHubie, która służy jako poligon doświadczalny dla naukowców potrzebujących powtarzalnych, skalowalnych i solidnych ocen obrony przed atakami. Firma IBM opracowała wcześniej Adversarial Robustness Toolbox (ART), zestaw narzędzi dla programistów i naukowców do obrony ich modeli uczenia maszynowego i aplikacji przed zagrożeniami, który jest również dostępny do pobrania z GitHub i stał się głównym elementem projektu GARD.

Zatrute dane

"Zagrożeniem, które najczęściej pojawia się w literaturze akademickiej, jest bezpośrednia modyfikacja obrazu lub wideo. Panda, która wygląda jak panda, ale została sklasyfikowana jako autobus szkolny - tego typu rzeczy", komentuje z serwisie ZDNet David Slater z Two Six Technologies, firmy, która i jest za-angażowana w projekt GARD.

Ale ta bezpośrednia modyfikacja to tylko niezbyt jeszcze rozpowszechniona forma innego, być może, większego zagrożenia cybernetycznego, jakim jest zatrucie danych (3), polegające na tym, że dane treningowe użyte do stworzenia modelu AI są zmieniane przez atakujących, aby wpływać na decyzje i działania, które podejmuje AI. "Zatruwanie danych może być jednym z najpotężniejszych zagrożeń i czymś, czym powinniśmy się znacznie bardziej przejmować. Nie potrzeba wyrafinowanego przeciwnika, aby to pociągnąć. Jeśli uda się zatruć te modele, a następnie zostaną one szeroko wykorzystane w dalszej części łańcucha użytkowania, wpływ jest zwielokrotniony - a zatrucie jest bardzo trudne do wykrycia i poradzenia sobie z nim, gdy już znajdzie się w modelu", mówi Slater.

Jeśli algorytm jest trenowany w zamkniętym środowisku, powinien być - w teorii - dość dobrze chroniony przed zatruciem, chyba że hakerzy zdołają się do niego włamać. Ale większy problem pojawia się, gdy AI jest szkolona na zbiorze danych z domeny publicznej, zwłaszcza jeśli jest powszechnie wiadomo, że tak jest. Jednym z przykładów zatrucia jest bot sztucznej inteligencji Microsoftu, Tay. Microsoft wysłał Tay na Twittera, aby weszła w interakcję i uczyła się od ludzi, dzięki czemu mogła nauczyć się używać języka naturalnego i mówić jak ludzie. Ale w ciągu zaledwie kilku godzin, ludzie "zatruli" Taya, który zaczął wygłaszać kontrowersyjne opinie. To może jedynie ciekawostka, jednak gdy weźmiemy pod uwagę sytuację, w której algorytm uczy się ważnych informacji, takich jak dane medyczne, i zostanie zatruty, skutek może być katastrofalny.

Zero zaufania

AI oprócz ekosystemu ataku tworzy również ekosystem obrony. Są wyspecjalizowane firmy, które specjalizują się w wykorzystaniu AI w walce z cyberzagrożeniami, np. Tessian, która wykorzystuje możliwości AI, aby zapobiegać włamaniom do systemów poczty elektronicznej, atakom typu phishing oraz utracie danych w wyniku szkodliwych wiadomości e-mail. Przygotowuje zaawansowane "inteligentne" filtry poczty elektronicznej, które pomagają eliminować niechciane i podejrzane działania w przychodzących i wychodzących wiadomościach e-mail. Oprogramowanie firmy zawiera pulpit nawigacyjny działający w czasie rzeczywistym do monitorowania stanu infrastruktury sieciowej. Inna firma, VMwareInc, wykorzystuje technologie uczenia ma-szynowego do identyfikacji podejrzanej aktywności w systemach m.in. chmur obliczeniowych, zanim się rozprzestrzeni. Zatem są to niejako systemy wczesnego ostrzegania oparte na AI.

Monitorowanie i analizowanie sieci o dużej skali jest dla człowieka czasochłonne lub dość skomplikowane. Dzięki AI, analizowanie danych pochodzących z różnych źródeł staje się bardziej wydajne i szybsze, co pozwalać ma na szybkie wykrywanie podatności i zagrożeń, zanim nastąpi atak. Systemy wykrywania włamań (IDS) oparte na sztucznej inteligencji wykrywają każde nietypowe lub złośliwe działanie w strumieniu normalnego ruchu w sieci. Platformy operacji IT (AIOps) wykorzystują analitykę big data i uczenie maszynowe do wykrywania problemów poprzez analizę dużych ilości danych i przewidywanie w celu zapobiegania przyszłym problemom.

W przeszłości rozwiązania bezpieczeństwa były w przeważającej mierze reaktywne. Zidentyfikowana nowa próbka złośliwego oprogramowania była analizowana i dodawana do list złośliwego software’u firm zajmujących się bezpieczeństwem cybernetycznym. Branża nadal stosuje to podejście, ale działa bardziej proaktywnie, zwłaszcza w odniesieniu do zagrożeń związanych z inżynierią społeczną (phishing).

Zagrożenia bezpieczeństwa, złośliwe oprogramowanie i taktyka atakujących zwykle jest ewolucją wcześniejszych ataków i złośliwego oprogramowania. Prawdziwie nowych zagrożeń pojawia się każdego roku stosunkowo niewiele. Większość cyberprzestępców to nie tyle twórcy, ile użytkownicy pakietów malware-as-a-service lub ponowni użytkownicy istniejących złośliwych kodów. W niedawnym badaniu ewolucji botnetu Sysrv, widać było, że większość nowych szczepów złośliwego oprogramowania była kombinacjami i rekombinacjami innych istniejących złośliwych kodów. Być może jednym z najcenniejszych osiągnięć w zakresie cyberbezpieczeństwa AI jest możliwość ostrzegania użytkowników przed wejściem na podejrzane strony internetowe, w tym strony phishingowe. Ponieważ ataki socjotechniczne zwykle powodują największe szkody oraz utratę prywatności i finansów konsumentów, wykorzystanie AI do zapobiegania nowatorskim atakom, zanim pojawią się one w branżowych bazach danych, jest niezwykle ważne.

Precyzyjna identyfikacja, analiza i ocena zagrożeń oraz rekomendacje dla odkrytych zagrożeń dzięki AI pozwalają rozwijać zautomatyzowane modele bezpieczeństwa. IBM podaje, że przyjęcie AI i automatyzacji w bezpieczeństwie pozwala zaoszczędzić ponad 14 tygodni na czasie wykrywania i reagowania na zagrożenia, pomagając zmniejszyć ogólne koszty. W 2022 roku średni koszt naruszenia danych wynosił globalnie 4,35 mln dolarów. Jednak, jak obliczył IBM, firmy z w pełni wdrożonym programem AI i automatyzacją zabezpieczeń zaoszczędziły 3,05 mln dolarów dzięki szybkiemu wykrywaniu i czasowi reakcji na zagrożenia.

AI monitoruje dane transakcyjne w sieci organizacji i chroni je przed możliwymi zagrożeniami. AI wykorzystuje analizę behawioralną do identyfikacji złośliwych działań w czasie rzeczywistym i oferuje natychmiastowe reakcje na zagrożenia. AI wyznacza punkty odniesienia dla ruchu sieciowego w firmie i wykorzystuje go do oceny i ochrony sieci. AI uczy się w końcu i z czasem stale poprawia swoje zabezpieczenia. AI lepiej wykorzystuje swój potencjał, gdy jest zintegrowana z szerszymi ramami bezpieczeństwa określanymi jako "zero zaufania" (ang. "zero trust"), zaprojektowanymi tak, aby traktować każdą tożsamość użytkownika jako nową granicę bezpieczeństwa. Kluczowym elementem tej polityki jest widoczność i monitorowanie w czasie rzeczywistym całej aktywności w sieci. Algorytmy AI i uczenie maszynowe pozwalają zdefiniować role lub profile bezpieczeństwa dla każdego użytkownika w czasie rzeczywistym na podstawie jego zachowania i wzorców. Analizując kilka zmiennych, w tym między innymi gdzie i kiedy użytkownicy próbują się zalogować, typ urządzenia i konfigurację, systemy te mogą wykrywać anomalie i identyfikować potencjalne zagrożenia w czasie rzeczywistym.

Pomimo swoich zalet w dziedzinie cyberbezpieczeństwa, AI ma również pewne ograniczenia. Rozwiązania tego typu są drogie w implementacji, co sprawia, że są słabo dostępne dla mniejszych podmiotów. Ponadto AI wymaga od firm przyjęcia określonych przypadków użycia, aby funkcjonować dokładnie, co może być dość trudnym wymogiem.

Przewiduje się, że globalny rynek cyberbezpieczeństwa opartego na AI wzrośnie z 17,4 mld USD w 2022 r. do 102,78 mld USD w 2023 r. Firma badawcza Precedence Research, od której pochodzą te szacunki, przewiduje, że najszybciej rozwijające się obszary AI dotyczyć będą walki z oszustwami, identyfikacji emaili phishingowych i złośliwych linków oraz identyfikację nadużyć w zakresie poświadczeń dostępu uprzywilejowanego.

Mirosław Usidus