Cyberterroryzm rozkwita... Ogniem i netem

W 1997 r. amerykański nastolatek unieruchomił na sześć godzin główną sieć telefoniczną obsługującą mały port lotniczy w Worcester, w stanie Massachusetts. W tym czasie wieża kontrolna nie miała możliwości świadczenia usług normalnymi kanałami. Z kolei w listopadzie 2001 r. niejaki Vitek Boden został skazany na dwa lata więzienia za wykorzystanie Internetu, radia i ukradzionego oprogramowania do wypuszczenia miliona litrów ścieków do rzeki i wód przybrzeżnych rejonu Maroochydore w australijskim Queensland. Atak przeprowadził w marcu 2000 r., po tym jak odrzucono jego kandydaturę na pracownika władz hrabstwa Maroochy. W efekcie na akwenie objętym wyciekiem zamarło życie biologiczne, a mieszkańcy tego rejonu ze względu na panujące warunki musieli na okres wielu tygodni opuścić miejsce zamieszkania.

To były dopiero cyberterrorystyczne przygrywki. Nową melodię przytomnie podchwycili dżihadyści. Kilkanaście lat temu w Afganistanie znaleziono laptopa należącego do Al-Kaidy, w którym zainstalowane było specjalistyczne oprogramowanie z zakresu mechaniki oraz modele elektroniczne systemów wodociągowych, tam wodnych, plany elektrowni atomowych oraz dużych stadionów w Europie i USA.

Tania odmiana terroryzmu

W porównaniu z klasycznym terroryzmem jego cyberodmiana jest znacznie tańszą formą działalności. Do przeprowadzenia ataku potrzebny jest jedynie komputer i podłączenie do sieci. Nie ma potrzeby kupowania lub zdobywania broni czy materiałów wybuchowych. Zasadniczym orężem pozostaje tworzenie wirusów, robaków komputerowych, fałszywek czy „koni trojańskich” i przesłanie ich do wybranego celu ataku. Jeszcze skuteczniejsze, chociaż trudniejsze, jest wniknięcie do systemu i wymuszenie działań, których efekty mogą być z punktu widzenia terrorystów o wiele bardziej pożądane niż tradycyjne akcje terrorystyczne.

Systemy informatyczne stwarzają możliwość bardziej anonimowej działalności terrorystycznej niż formy tradycyjne. W cyberprzestrzeni nie ma fizycznych barier kontrolnych, granic, straży granicznej, celników, których trzeba przechytrzyć. Potencjalna liczba celów ataków informatycznych jest przeogromna. Terroryści mogą zaatakować komputery lub rządowe sieci komputerowe, sieci firm prywatnych czy indywidualnych osób itp. Prawdopodobieństwo znalezienia słabego punktu w zabezpieczeniach pozostaje więc stosunkowo duże.

Cyberterroryzm nie wymaga żmudnego treningu fizycznego, ani wielkiego zabezpieczenia logistycznego. Jest stacjonarny, tj. dla wykonania ataku nie trzeba podróżować. Ryzyko poniesienia śmierci lub obrażeń fizycznych przez terrorystów jest znikome. Tym samym wysiłek włożony w przekonanie potencjalnego terrorysty do działań (czyli w jego zwerbowanie) - znacznie mniejszy.

Cyberatak może mieć znacznie silniejszy wpływ na społeczność niż zwykłe zamachy terrorystyczne - jest bowiem w stanie dotknąć znacznie większą liczbę ludzi bezpośrednio, a nie być tylko echem rozbudzanej przez media paniki.

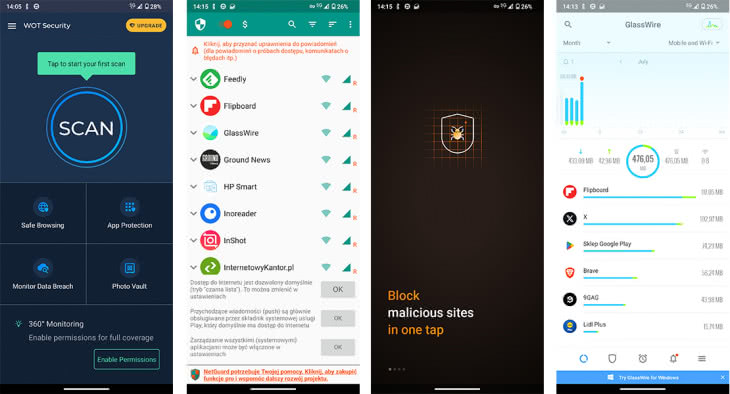

Mówiąc o cyberterroryzmie, musimy jednak pamiętać o jednej kwestii - odóżnianiu go od zwykłych cyberataków, które są po prostu przejawem cyberwandalizmu, próbą wywołania szkód finansowych lub zamanifestowania obecności danej grupy ludzi czy jakiejś organizacji. Przykładowo, ataki na firmę Sony, przeprowadzone swego czasu przez północnokoreańskich włamywaczy, nie zawsze są uznawane za przejaw cyberterroryzmu. Dlatego nie każdy cyberprzestępca jest cyberterrorystą, ale ten drugi z pewnością wykorzystuje wszelkie znane w świecie cyberprzestępczym techniki, by osiągnąć swoje cele. Pierwszym krokiem w walce z zagrożeniem cyberterroryzmem jest więc realizacja wszelkich działań, które uchronią nas przed działaniami cyberprzestępców.

Ostatnie zamachy terrorystyczne we Francji, choć nie miały wiele wspólnego z cyberterroryzmem, pokazują, że takie organizacje jak samozwańcze państwo ISIS są w stanie wprowadzić do zachodniego świata swoich przedstawicieli, a potem skutecznie ukryć aż do momentu decydującego ataku. Tak samo może być w przypadku cyberprzestrzeni - pracownicy firm energetycznych, komputerowych, transportowych czy telekomunikacyjnych mogą pełnić rolę słabych ogniw (i źródła bezcennych informacji o zabezpieczeniach), od których zaczyna się całe zamieszanie.

Wcale się zbytnio nie kryją

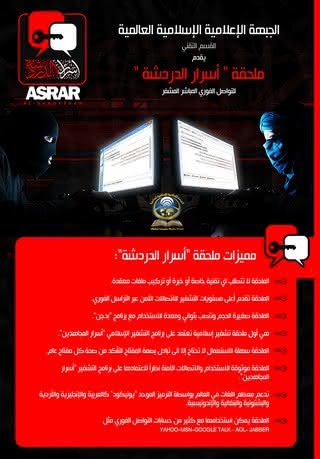

Słyszeliśmy już o terrorystach anonimizujących swoją komunikację za pomocą TOR-a i innych narzędzi tzw. Deep Web’u, używających nawet gier sieciowych jako kamuflażu. Nie każdy jednak wie, iż powstały już technologie przeznaczone specjalnie dla terrorystów-islamistów - np. Mojahedeen Secrets, program do szyfrowania poczty, stworzony jeszcze w 2007 r. Z kolei używany przez dżihadystów program Tashfeer al-Jawwal, uważany za pierwsze tego rodzaju rozwiązanie dla urządzeń mobilnych, stworzony został w 2013 r. przez organizację Global Islamic Media Front (GIMF). W tym samym roku pojawiła się wtyczka do komunikatora Pidgin - Asrar al-Dardashah - oczywiście w celu bezpiecznego szyfrowania rozmów.

Jest tego rodzaju narzędzi znacznie więcej. Przykładowo, Amn al-Mujahed - program szyfrujący, działający w wielu technikach komunikacji, od e-maili, przez komunikatory, po SMS-y. Do rozpowszechniania informacji o działaniach terrorystycznych służyła również Alemarah, czyli legalna aplikacja na platformie Android, , dopóki nie została usunięta ze sklepu Play Google’a. Podobne funkcje spełnia popularna wśród islamistów aplikacja Amaq, pozwalająca dystrybutorom szybko i łatwo zmieniać adresy internetowe, co utrudnia walkę z komunikacją dżihadystów.

ISIS pokazało, że cyberterroryzm może mieć różne twarze. Nie tylko chodzi w nim o bezpośrednie ataki, które wywołują skutki w realnym świecie, ale również o sposób wykorzystania technik cyfrowego świata do budowania swojej potęgi. ISIS aktywnie używa mediów społecznościowych do szerzenia swojej propagandy, a także do rekrutowania mężczyzn i kobiet na całym świecie, pragnących walczyć „za sprawę”. Cyberprzestrzeń to także miejsce, gdzie można prać brudne pieniądze, zarabiać na oszustwach, prowadzić nielegalny handel, szykanować uczciwych obywateli…

Organizacje terrorystyczne takie, jak afrykańska Boko Haram wcale nie sięgają przy tym po wyrafinowane narzędzia, lecz używają zwykłych, najpopularniejszych platform internetowych, np. Twittera czy Facebooka oraz komunikatorów w rodzaju Threema czy WhatsApp. Stają się one w ich rękach zarówno narzędziami wymiany informacji pomiędzy swoimi wyznawcami, jak też platformą nadawczą dla terrorystycznej propagandy.

W rozpowszechnianym przez ISIS podręczniku, do którego dotarł magazyn „Wired”, Twitter należy do rekomendowanych platform. Poradnik opracowała w 2014 r. firma Cyberkov z Kuwejtu, pierwotnie z przeznaczeniem dla dziennikarzy i aktywistów w Strefie Gazy - aby mogli skutecznie chronić swoją tożsamość w sieci. Po pewnym czasie okazało się, że jest bardzo ceniony przez ISIS.

Na Twittera trafiało do niedawna w pierwszej kolejności ok. 70%. treści propagandowych tzw. Państwa Islamskiego - szacował dla „Wired” Steven Stalinsky, z amerykańskiego Instytutu Badań Bliskiego Wschodu. Jednak terroryści przerzucają się na inne narzędzia. Ostatnio ich ulubioną aplikacją stają się komunikatory Telegram oraz Wickr, Surespot czy Kik.

Przedstawiciele tych firm niechętnie wypowiadają się na ten temat, na ogół ograniczając się do ogólnych deklaracji, że „na ich platformach nie ma miejsca dla terrorystów.” Przykra prawda jest jednak taka, że np. Facebook, mając ponad miliard użytkowników, nie da rady wszystkiego kontrolować - wkracza do akcji zwykle dopiero po odebraniu sygnałów o niepożądanej aktywności.

Jak napisał jakiś czas temu „The New York Times”, służby amerykańskie uważają, że świetną przykrywką dla terrorystów stały się skupiające miliony graczy, wspominane wcześniej, światy gier - np. „World of Warcraft” lub „Second Life”. Są one wykorzystywane do wymiany informacji, pieniędzy oraz do tworzenia planów nowych ataków. Twórcy gier twierdzą jednak, że nie mieli pojęcia o inwigilacji ich produktów, zarówno przez terrorystów, jak i służby specjalne.

Hakerzy walczą

W listopadzie 2015 r. jedna z komórek ISIS otworzyła w Darknecie (odciętym od reszty Internetu fragmencie sieci, który znaleźć można tylko poprzez zapewniające anonimowość oprogramowanie TOR) stronę Isdarat, na której przekazywano informacje dla innych terrorystów i szerzono ekstremistyczną propagandę. Została ona tam przeniesiona ze względu na wzmożone działania przeciw ISIS, które praktycznie uniemożliwiły jej dalsze prowadzenie w otwartej części sieci.

Okazuje się jednak, że terroryści nie mogą czuć się bezpiecznie również w Darknecie, bo wystąpili tam przeciw nim hakerzy z GhostSec, którzy w ciągu zaledwie kilku dni spowodowali zniknięcie Isdaratu z mrocznej sieci. Wcześniej ta sama grupa doprowadziła do zamknięcia tysięcy powiązanych z terrorystami kont w mediach społecznościowych. Wiadomo też, że od pewnego czasu infrastrukturę internetową dżihadystów atakuje hakerska koalicja Anonymous. Na początek kilka miesięcy temu „wyłączyła” 5500 kont na Twitterze, zawiadywanych przez Państwo Islamskie.

Naciski na potentatów

Po ostatnich atakach terrorystycznych wielu ustawodawców i osób prywatnych naciska na Facebooka, Twittera i Google’a, oraz inne technologiczne spółki, by zwiększyły swoje starania w śledzeniu potencjalnych terrorystów. Pod koniec 2015 r., po ataku w San Bernardino, w którym zginęli Syed Rizwan Farook i jego żona Tashfeen Malik, publikująca na Facebooku informacje o swoim związku z Państwem Islamskim, prezydent Stanów Zjednoczonych, Barack Obama, zwrócił się do przedstawicieli rządu i firm technologicznych, by wspólnie utrudniali życie terrorystom. Dyrektor FBI, James Comey, już wcześniej informował o planach rozpoczęcia dialogu z przedstawicielami firm działających w sieci, by dojść do kompromisu w kwestii szyfrowania danych i nie wymuszać na nich niczego ustawą.

Obecnie, zarówno Facebook, jak i Twitter w kwestii rozmaitych „podejrzanych” treści polegają na użytkownikach - zgłaszają oni treści niezgodne ze standardami społeczności, jednak czas odpowiedzi każdej spółki na skargi bardzo się od siebie różni. Facebook ogólnie postrzegany jest jako bardziej surowy niż Twitter. Wynika to głównie z szybkiego usuwania stamtąd wielu profili i stron związanych z ISIS. Jak wynika z badań Brookings Institute, pomiędzy wrześniem a grudniem 2014 r. na Twitterze istniało ponad 46 tys. kont użytkowników popierających mniej lub bardziej aktywnie ISIS.

Facebook, Google i Twitter uważają, że skargi rządowe należy traktować tak samo jak skargi od użytkowników - chyba że rząd przedstawia nakaz sądowy. Chcąc zademonstrować otwartość na tego rodzaju kwestie, każda ze spółek regularnie publikuje raporty z informacjami o liczbie zapytań od urzędników państwowych. Jednak ustawodawcy kwestionują efektywność obowiązujących obecnie procedur, a senat USA wprowadził nawet ustawę o obowiązkowym zgłaszaniu aktywności terrorystycznej w Internecie. Ma ona zmusić spółki technologiczne do informowania organów ścigania o „zaobserwowanej aktywności terrorystycznej” na ich stronach.

Profesor Hany Farid z amerykańskiego Dartmouth College poinformował w czerwcu 2016 r., że udało mu się opracować technikę robust hashing, skutecznie walczącą z terrorystycznymi treściami w sieci już na etapie ich publikacji. Jego algorytm potrafi wyśledzić określone treści wizualne, zdjęcia, wideo oraz audio i zapobiegać ich „wrzucaniu” np. na Facebooka. Oznacza to możliwość automatycznego eliminowania treści łamiących regulaminy platform internetowych. Oczywiście od razu pojawia się wątpliwość, czy takie narzędzie nie pozwoli na znacznie szerszą niż tylko antyterrorystyczna, cenzurę. Dla Farida nie stanowi to jednak problemu, gdyż uważa, że serwisy internetowe mają prawo egzekwować swoje własne regulacje.

Nowy system polegać ma na utworzeniu cyfrowej sygnatury dla filmów, zdjęć i plików audio. W zamyśle powinno to doprowadzić do stworzenia bazy danych takich oznaczonych i podejrzanych plików. Metoda ma pomóc przedsiębiorstwom z branży IT weryfikować wgrywane na ich serwery treści, sprawdzając czy nie występują podobieństwa z tymi, które znajdują się już w spisie rekordów. Jeśli zostanie ono wykryte, każde przedsiębiorstwo może ocenić, czy zostały złamane warunki umowy z użytkownikiem i zadecydować o reakcji. Dotychczas unikano prowadzenia specjalnych, zakrojonych na szeroką skalę operacji przeciwko takim treściom.

Przedstawiciele mediów społecznościowych wyrażają jednak spore obawy w związku z nowym programem. Argumentują, że w amerykańskim prawie brakuje definicji obrazu i filmów o charakterze terrorystycznym, w przeciwieństwie do dokładnie zdefiniowanej pornografii. Ostrzegają, że wdrożenie nowych rozwiązań może skończyć się cenzurowaniem materiałów umieszczanych przez naukowców i organizacje zajmujące się badaniem problematyki terroryzmu. Ponadto, ich zdaniem, stworzenie takiej bazy danych spowoduje, że część państw na świecie zacznie umieszczać w niej informacje, niemające nic wspólnego z terroryzmem, za to krytyczne wobec sprawujących władzę. Wprowadzi to tym samym do sieci cenzurę.

Profesor Farid wykorzystuje w nowym algorytmie mechanizmy znane z PhotoDNA - oprogramowania również jego autorstwa, wykorzystywanego już w sieci do namierzania i usuwania zdjęć z pornografią dziecięcą. Korzystają z niego m.in. Facebook, Twitter czy komunikator Kik.

Opracowana dzięki funduszom Microsoftu nowa, działająca bardziej kompleksowo technologia Farida ma być gotowa do zastosowania w ciągu zaledwie kilku miesięcy. Nie wiemy jednak, który z potentatów z niej skorzysta. Profesor z Dartmouth wspomina o rozmowach z Facebookiem. Oficjalnie jednak na ten temat panuje cisza.