W sieci lepiej zapomnij o prywatności

Mało kto wątpi, że chodzi tu o jeszcze wyższy poziom inwigilacji. A - jak piszemy w innym artykule tego numeru "MT" - na Kraj Środka z zaciekawieniem spogląda wielu polityków i decydentów, nie tylko w niedemokratycznych krajach. Chińczycy eksportują swoje specyficzne podejście do prywatności wszędzie tam, gdzie dociera ich sprzęt. Trzy lata temu wyszła na jaw sprawa przekazywania przez chińskie smartfony SMS-ów i kontaktów do centrali w Chinach. Okazało się wówczas, że w telefonach producentów takich jak m.in. ZTE i Huawei (oraz czterystu innych dostawców), które trafiły na rynek USA, znajdowało się oprogramowanie firmy Adups, oferującej rozwiązania szpiegujące dla urządzeń z Androidem.

Potem było wiele podobnych przypadków. Użytkownicy smartfonów Vivo NEX odkryli np., że po otwarciu niektórych aplikacji, w tym przeglądarki chińskiego giganta internetowego Tencent - QQ, aparat fotograficzny samoczynnie wysuwa się z obudowy komórki (1).

W odróżnieniu od większości modeli telefonów, w Vivo NEX znajduje się mały aparat w górnej części urządzenia, który wysuwa się, gdy jest włączony, i chowa, gdy z niego się nie korzysta. Tym samym w sposób niezamierzony chińscy użytkownicy tego smartfona mogli przekonać się, kiedy i w jaki sposób są monitorowani.

W Chinach szpiegują władze, w wolnym świecie - korporacje

Patrzymy krytycznie na chiński system inwigilacji, firmy i produkty stamtąd pochodzące, ale czy w tzw. wolnym świecie prywatność internautów jest zasadniczo wyżej ceniona? Można wątpić, zwłaszcza gdy słyszy się o takich historiach, jak ta ujawniona rok temu przez TechCrunch o tym, że Facebook po cichu płacił nastolatkom za instalację aplikacji VPN i możliwość całkowitego śledzenia ich aktywności. Wzbudziło to dużą irytację w USA. Senator Josh Hawley skomentował to na Twitterze:

"Chwila. Facebook PŁACIŁ nastolatkom za instalację aplikacji nadzorującej na ich smartfonach bez poinformowania ich, że Facebook będzie mógł ich szpiegować? Część z tych dzieciaków miała po trzynaście lat. Czy jesteście poważni?".

Zamiast wyciągnąć wnioski po przyłapaniu na szpiegowaniu użytkowników przy pomocy rzekomo zapewniającej prywatność aplikacji VPN, Facebook przerobił szpiegującą appkę w taki sposób, by obejść ochronę użytkowników iPhone'ów wprowadzoną przez Apple.

Niektórzy tłumaczą uporczywe wracanie Facebooka do szpiegowskich praktyk - pomimo kolejnych skandali - samą naturą platform społecznościowych, które nie mogą inaczej funkcjonować jak tylko przez inwigilowanie użytkowników.

W Chinach to rząd wykorzystuje dane, nie tylko z sieci, do monitorowania ludności kraju. Zbudował zaporę ogniową oddzielającą Chiny od reszty Internetu, zastępując zablokowane globalne usługi lokalnymi wersjami, które ściśle kontroluje. Tworzy całościowy cyfrowy profil działań, powiązań, wypowiedzi, przemieszczania się i wykroczeń każdego obywatela. Na tej podstawie Chińczycy otrzymują "punkty" w systemie parametryzacji obywateli i tzw. kredytu społecznego. Idą za tym konkretne nagrody bądź kary. System już teraz może zakazać obywatelowi np. podróżowania za granicę. Podobno już dwadzieścia lub więcej milionów osób dodano tam do "czarnej listy".

Rewelacje związane z działalnością Cambridge Analytica i Facebooka pokazują jednak, że niezależnie od motywacji zachodnie korporacje i potentaci ery cyfrowej mają niemal nie mniejszy apetyt na nasze dane niż chińskie władze.

Doniesienia medialne i przesłuchania Marka Zuckerberga w amerykańskim Senacie udowodniły, jak wielki jest poziom manipulacji danymi ze strony gigantów internetowych i jak mało o tym wiemy - my i nasi demokratycznie wybrani przedstawiciele.

Dzieci dorastają w świecie, w którym wszystko jest połączone, widzialne, współdzielone. To pierwsze pokolenie, którego prawie całe życie staje się cyfrowym zapisem, profilem, możliwym do wyszukania i podejrzenia. Niemal wszystko, co robią młodzi, jest rejestrowane (2).

Nie tylko rzeczy, o których wiedzą, że są nagrywane, ale i mnóstwo innych czynności - od nagrań z kamer bezpieczeństwa do wyników szkolnych, zdjęć z dyskoteki, ujęć ze sklepu, gdy nielegalnie kupują alkohol, po oczywiście całą historię wyszukiwania w Internecie, syntezy badawcze ich upodobań czy całe diagramy relacji społecznościowych.

Chociaż nie wszystkie te informacje da się obecnie przeszukiwać, więc pozostają na razie prywatne, jednak istnieją w bazach oraz zapisach cyfrowych - i będą tam pewnie zgromadzone już na zawsze.

Trzeba zakładać, iż komputery przyszłości uzyskają możliwość przeszukiwania całego naszego "życiorysu cyfrowego", a hipotetyczne komputery kwantowe dadzą radę złamać każde szyfrowanie. Nagle wszystkie drzwi do archiwów mogą się otworzyć…

Oczywiście, wolno się z tą wizją spierać i wierzyć, że tak się nie stanie, ponieważ większość gromadzonych danych jest prywatna, czyli bezpieczna. Demokratyczne systemy zapewniają kontrolę i równowagę, chroniąc nas przed koszmarami w stylu Wielkiego Brata. Ale tak jest teraz, a co będzie za kilka dekad?

Jak widać po rozlicznych przykładach, do inwigilacji i kontroli obywateli dążą nie tylko Chiny. Sporo niepokojących rzeczy w tej mierze dzieje się również w starych i stabilnych demokracjach Zachodu, których obywatele - np. w Szwecji - w imię wygody pozwalają się już nawet chipować (3), niewiele myśląc o prywatności.

W przyszłości będzie również więcej ataków cybernetycznych, więcej działań związanych z wojną informacyjną. Cały opisywany wyżej "życiorys cyfrowy" człowieka, jego historia, numer telefonu czy adres e-mail mogą zostać zhakowane, a dane sprzedane lub udostępnione służbom innych państw albo przestępcom.

Nagle więc ktoś - jakiś rząd, gang, armia - mają na talerzu całą Twoją przeszłość i teraźniejszość, wszystkie tajemnice. Są w stanie znaleźć w niej zdarzenia, o których nawet Ty zapomniałeś. Potem idą szantaż, wymuszenie współpracy lub nawet porwanie i uwięzienie…

Wyśledzeni w bańce

Szpiegowanie w sieci ma bogatą i burzliwą historię. Kilka lat temu opisywaliśmy w "MT" program o nazwie Riot, który obserwuje social media. Nie byłoby w tym nic nadzwyczajnego, bo takich programów jest zatrzęsienie, jednak ten stworzyła słynna firma znana głównie z branży wojskowej, Raytheon. Riot nie tylko monitoruje społeczności i je analizuje. Ma też przewidywać przyszłe zachowania użytkowników Facebooka, Twittera i podobnych serwisów.

Jeśli komuś się wydaje, że kontroluje dane, które udostępnia w społecznościówkach i szerzej w Internecie, to niemile może go zaskoczyć informacja, że np. podczas publikacji zdjęć wiele smartfonów automatycznie, bez wiedzy użytkownika, podaje jego lokalizację. Riot lub podobne narzędzia zbierają te informacje oraz ocean innych, które po analizie mogą dostarczać niezwykle szczegółowych i przekrojowych wiadomości o osobach aktywnych w social media.

Władze, powołując się na konieczność ścigania rzeczywistych i potencjalnych terrorystów w Internecie, wydają się być programem Riot i podobnymi rozwiązaniami zachwycone. Znacznie mniej zachwycone są organizacje broniące praw człowieka i prywatności obywateli użytkowników Internetu.

Szczegółowy profil człowieka, z jego cechami, preferencjami, poglądami, obyczajami, a nawet przewidywaniami co do przyszłych zachowań, da się skonstruować, analizując historię odwiedzanych przez niego stron w sieci, jego konta w społecznościach internetowych, treści, które czyta, słucha i ogląda.

Zjawisko odfiltrowywania Internetu - z angielska zwane filter buble, czyli "odfiltrowana bańka" (4) - jest efektem rozwoju i doskonalenia platform typu Google, jak również serwisów społecznościowych. Polega na tym, iż Internet, z którego na co dzień korzystamy, we wszystkich aspektach staje się coraz bardziej spersonalizowany, serwowany specjalnie dla nas, zgodnie z danymi, które wprowadzamy do sieci, rzeczami, których szukamy i często odwiedzamy.

Jesteśmy przez to coraz precyzyjniej "targetowani" (czytaj - śledzeni). Internet, który widzimy na swoich ekranach, nie jest więc jakimś dowolnym, pierwszym, nomen omen, wolnym Internetem. Jest Internetem, który zdaniem mechanizmów filtrujących chcemy oglądać.

Odfiltrowany świat, owa "bańka", w której poruszamy się w Internecie, ma swoje zgrabne określenie wśród internetowych marketingowców - targetowanie behawioralne. W rzeczywistości rzecz nie różni się zasadniczo od znanego od dawna szpiegostwa, namierzania i wystawiania ludzi, ale materiał zebrany przez "szpiegów" w świecie cyfrowym jest tym razem realnym zapisem zachowań człowieka-użytkownika. I w tym ma przewagę np. nad odpowiedziami udzielanymi na pytania w kwestionariuszu.

Jeszcze dokładniejszy cyfrowy profil powstaje wówczas, gdy internetową historię łączy się z innymi danymi, np. trasami, którymi dana osoba się porusza, sklepami, w których kupuje, a także tym, co kupuje. Wielka część tych danych jest powszechnie dostępna: zbierają je firmy - zarówno te wielkie, jak i małe, a także władze państw, dostawcy Internetu, oszuści, spamerzy oraz wiele innych podmiotów i osób.

Służby widzą, słyszą i czytają wszystko

Temat szpiegowania w Internecie na masową skalę stał się szalenie popularny kilka lat temu, za sprawą rewelacji byłego współpracownika amerykańskich służb, Edwarda Snowdena (5).

Najpierw media podały wiadomość o przeszukiwaniu przez amerykańską Agencję Bezpieczeństwa Narodowego (NSA) i FBI serwerów potentatów rynku technologii i Internetu, takich jak Google, Facebook, YouTube, Microsoft czy Apple. Szperać po ich zasobach już od 2007 r. miał supertajny i wysoce zaawansowany program PRISM. Zainteresowane firmy na początku twierdziły, że nic o tym nie wiedzą, potem pojawiły się inne informacje.

Starając się o azyl w Rosji, Snowden poinformował, że oprócz PRISM, Amerykanie mają inny system, o nazwie XKeyscore, który umożliwia kontrolowanie adresów e-mail, ściągniętych plików, numerów telefonów i plików wymienianych na czatach.

Oznacza to opcje śledzenia właściwie wszystkiego, co użytkownik Internetu robi w sieci - nie tylko w serwisach społecznościowych, których wiele osób obawiających się o bezpieczeństwo po prostu unika. Amerykańskie służby określają XKeyscore jako część "legalnego systemu, służącego NSA do gromadzenia danych, w ramach wywiadu elektronicznego".

Po ujawnieniu informacji o PRISM na celowniku znalazły się firmy z sektora tzw. Big Tech, z Google’em, Facebookiem i Microsoftem na czele. Bardzo gorąco zaprzeczały, jakoby agenci federalni mieli bezpośredni dostęp do ich serwerów, ale też wskazywały, że zgodnie z prawem, jako podmioty zarejestrowane i prowadzące działalność gospodarczą w USA, nie mogły odmówić współpracy tamtejszym służbom. Wezwały do ujawnienia wszystkich wniosków NSA.

Jeśli ktoś myśli, że coś od rewelacji Snowdena się zmieniło, to… niech myśli dalej. Całkiem świeża, bo z tego roku, jest informacja o kanadyjskich władzach planujących wdrożyć dwa algorytmy śledzące użytkowników sieci. Tamtejszy ustawodawca poszukuje oto firmy, która napisze program skanujący media społecznościowe pod kątem używania przez obywateli marihuany (kiedy, gdzie i w jakich ilościach) oraz późniejszej jazdy pojazdami pod jej wpływem.

Rzeczy, które namierzają Cię w sieci

Już od lat wskazuje się, że szpiegowanie w Internecie stanowi w gruncie rzeczy niewinną wprawkę przed tym, co może przynieść wszechobecność Internetu Rzeczy (IoT). Nie chodzi tu tylko o groźbę śledzenia dosłownie na każdym kroku, co mieszkańcy miast z systemami monitoringu odczuwają już na własnej skórze. Chodzi o to, że sieć połączonych inteligentnych gadżetów, czujników i innych urządzeń stwarza nowe niebezpieczeństwa i nowe pole działania dla hakerów i cyberkryminalistów.

Internet Rzeczy, często utożsamiany z urządzeniami, które mają dostęp do sieci, może stać się ogromnym zagrożeniem. Czas, rodzaj i miejsce wykonywanej przez człowieka czynności będą w nim identyfikowane ze stuprocentową dokładnością. Na podstawie danych z podłączonych do sieci urządzeń da się ustalić nie tylko osobę, ale i jej upodobania, zachowania i czynności.

Właśnie na podstawie napływających z urządzeń danych algorytm wykorzystywany przez jedną z firm sprzedaży wysyłkowej ustalił np., że jedna z klientek jest w ciąży - i to zanim ona sama się o tym dowiedziała! Sieć "bystrych" rzeczy budzi, ma się rozumieć, zainteresowanie służb. James Clapper, szef amerykańskiego wywiadu, zapowiedział już w lutym 2016 r., że w przyszłości agencje wywiadowcze mogą sięgać po dane gromadzone przez urządzenia IoT.

Facebook przynajmniej zwracał się do nieletnich o zgodę. Internet Rzeczy nie zapyta. Na początku roku 2017 niemiecki urząd regulacyjny Bundesnetzagentur wycofał z rynku interaktywną lalkę My Friend Cayla (6), wskazując, że "bez wiedzy rodziców może nagrywać i transmitować rozmowy dziecka". Przestrzegał, że przy nieodpowiednio zabezpieczonym łączu bluetooth, głos dziecka mogą podsłuchiwać obce osoby. Dodatkowo wskazano, że lalka może też służyć do przekazywania reklam.

Nie tylko zresztą zabawki stwarzają zagrożenia. Pojawiają się informacje o atakach przy wykorzystaniu różnych urządzeń zaliczanych do IoT, takich jak żarówki lub ekspresy do kawy. Ich efektem jest blokada dostępu do usług w sieci czy też przejęcie kontroli nad zaatakowanymi urządzeniami i użycie do szpiegowania wbudowanych w nie kamer oraz mikrofonów.

Szacuje się, że w ciągu 5-10 lat do sieci zostanie dodanych od 20 do 60 mld nowych urządzeń. Według firmy Gartner, już w 2020 r. będzie aż 26 mld obiektów podłączonych do Internetu, czyli trzydzieści razy więcej niż w roku 2009. Jednocześnie w ostatnich latach okazało się, że sieć IoT rzeczywiście może łatwo zostać zaatakowana, przejęta i wykorzystana do różnych złowrogich celów, w tym oczywiście do inwigilacji.

W styczniu 2014 r. odnotowano pierwszy udowodniony masowy atak za pośrednictwem urządzeń IoT. Ujawniono botnet sterujący ponad 100 tys. urządzeń, które pomogły rozesłać ponad 750 tys. wiadomości e-mail z linkami do programów infekujących. Co ciekawe, aż 25% tych urządzeń nie było komputerem czy smartfonem, a sprzętem takim jak lodówka czy telewizory typu smart TV.

Z kolei w wykrytej w 2016 r. luce w zabezpieczeniach, znanej jako PanelShock, Internet Rzeczy miał być już nie tylko narzędziem, lecz właściwym celem ataku. Chodziło o urządzenia monitorujące i kontrolne w zakładach przemysłowych, będące blisko monitoringu w naszych "inteligentnych miastach".

Z biegiem czasu dzięki wyszukiwarce Shodan możliwe stało się namierzanie niezabezpieczonych kamer podpiętych do Internetu - takich właśnie, jakie wykorzystano w 2016 r. w trakcie globalnego i szeroko opisywanego ataku DDoS o nazwie Mirai na serwery Dyn, obsługujące Internet Rzeczy. W tym roku pojawiła się nowa wersja Mirai. Atakuje nie tylko zwykłe przedmioty, czyli "inteligentne" routery, kamery IP itp., ale również korporacyjne urządzenia Internetu Rzeczy.

Piąta generacja szpiegów

Świat Internetu Rzeczy w najbliższej przyszłości rozwijać się będzie coraz szybciej dzięki wdrażaniu sieci piątej generacji. W założeniach 5G ma umożliwić szybsze pobieranie i przesyłanie danych, mniejsze opóźnienia i większą gęstość połączeń.

Jeśli chodzi o bezpieczeństwo, w zasadzie specyfikacje 5G podniosły standardy ochrony komunikacji między urządzeniami a antenami, wprowadzając pewne ulepszenia, jednak pamiętajmy, że protokoły komunikacyjne 5G będą musiały współistnieć ze starszymi, takimi jak 4G, 3G czy nawet 2G. Poziom bezpieczeństwa komunikacji będzie więc ostatecznie taki jak najsłabszego jej ogniwa.

Z piątą generacją jest jednak inny poważny problem. Steve Bellovin, profesor informatyki na Uniwersytecie Columbia, powiedział niedawno w rozmowie z "Wall Street Journal", że 5G przynosi poważne obawy o prywatność danych dotyczących lokalizacji.

W przypadku sieci 5G większość anten będzie miała znacznie mniejszy zasięg, co oznacza, że określenie położenia geograficznego konkretnych użytkowników w sieci komórkowej stanie się znacznie bardziej precyzyjne, co zwiększy ryzyko dla prywatności i bezpieczeństwa. Każdy, kto zyska dostęp do danych z anteny dostawcy usług internetowych, będzie w stanie ustalić naszą lokalizację znacznie dokładniej, niż może to zrobić dzisiaj w ramach sieci 4G.

Jeśli operatorzy komórkowi zaczną sprzedawać dane klientów w sieci 5G, brokerzy danych i reklamodawcy dostaną szybciej i o wiele precyzyjniej informacje o lokalizacji użytkowników, a następnie będą mogli na bieżąco atakować ich reklamami z lokalnym kontekstem. Dane te mogą również umożliwić im poznanie dokładnych tras, które pokonujemy każdego dnia, a nawet budynków, do których wchodzimy. Dla marketerów człowiek opisany przez jego typowe podróże i lokalizacje to prawdziwy skarb.

Jeśli nałożyć na to dane z rozsianej w 5G sieci rzeczy, czujników, rejestratorów i terminali, okaże się, że geodane wypełniają się mnóstwem dodatkowych treści. Wiadomo już nie tylko, gdzie chodzimy i przebywamy, ale również - co robimy. W dodatku powstaje ogromny problem bezpieczeństwa w przestrzeni wypełnionej milionami niezbyt dobrze zabezpieczonych urządzeń.

Warto też pamiętać, że za opanowującymi sprzęt atakami typu Mirai mogą iść agresorzy w rodzaju WannaCry, czyli ransomware.

Koszmarny scenariusz, jaki z tego wszystkiego powstaje, to złośliwe oprogramowanie, które dzięki IoT porywa nas, więzi, wstrzymuje dozowanie leku lub nie wpuszcza do własnego domu bez opłacenia okupu.

Lęków przed permanentną inwigilacją nie zmniejsza oczywiście także to, że sprzęt instalowany w infrastrukturze sieci 5G w dużym stopniu pochodzi z Chin, głównie od firmy Huawei (7).

Twój każdy krok

Aplikacje na telefony komórkowe już teraz zbierają szczegółowe dane o lokalizacji użytkowników na każdym ich kroku, i to dosłownie. Śledzą ruch samochodowy na autostradach, pieszy po ulicach i jednośladowy na ścieżkach rowerowych. Widzą każdy krok właściciela smartfona, który myśli najczęściej, że jest zupełnie anonimowy, nawet jeśli udostępnia swoją lokalizację. Aplikacje nie tylko gromadzą informacje geolokalizacyjne, ale w dodatku sprzedają te dane bez naszej wiedzy.

Dziennik "The New York Times" przeprowadził eksperyment, który opisywaliśmy kilka miesięcy temu na łamach "MT". Chodziło o śledzenie ruchów pani Lisy Magrin, zwykłej nauczycielki z okolic Nowego Jorku. Dziennikarze udowodnili, że znając numer jej telefonu, można ustalić wszystkie wojaże po okolicy, które wykonuje dzień w dzień.

I choć tożsamość pani Magrin nie była podawana w danych lokalizacyjnych, to wykonując dodatkowe wyszukiwanie, stosunkowo łatwo dało się skojarzyć ją z siatką przemieszczeń. Lokalizacja bohaterki reportażu była rejestrowana w sieci ponad 8600 razy - średnio raz na 21 minut. Aplikacja śledziła ją, gdy chodziła na spotkanie Weight Watchers (grupy dbających o linię) i do dermatologa w celu przeprowadzenia drobnego zabiegu.

Widoczny jak na dłoni był przebieg jej spaceru z psem i wizyta w domu byłego partnera. Jej codzienne podróże z domu do szkoły łatwo wskazywały, jaki zawód wykonuje. Z samych tylko danych lokalizacyjnych powstał więc dość szczegółowy profil pani w średnim wieku, niezamężnej, z problemem nadwagi i pewnymi problemami zdrowotnymi. To chyba sporo, choćby dla planistów reklam, ale nie tylko.

Firmy zbierające tego rodzaju dane sprzedają je, wykorzystują lub analizują, aby zaspokoić potrzeby reklamodawców, punktów sprzedaży detalicznej, a nawet instytucji finansowych, chcących mieć wgląd w zachowania konsumentów. Rynek sprzedaży celowanej geograficznie reklamy osiąga już teraz wartość ponad 20 mld dolarów rocznie.

Wiele firm lokalizacyjnych twierdzi, że jeśli właściciele telefonów pozwalają na udostępnianie swojej lokalizacji podczas konfiguracji urządzenia, gra jest uczciwa. Jednak wiadomo, że gdy użytkownicy proszeni są o udzielenie zezwolenia, towarzyszy temu często niekompletna lub wprowadzająca w błąd informacja.

Aplikacja może np. poinformować, że udzielenie dostępu do lokalizacji pomoże uzyskać wiadomości o ruchu drogowym, ale nie wspomina, że własne dane użytkownika będą sprzedawane. Taka informacja jest często ukryta w niezbyt czytelnej polityce prywatności, z którą mało kto dokładnie się zapoznaje.

Bank, inwestorzy giełdowi lub inne instytucje finansowe mogą te techniki wykorzystać do swoistego szpiegostwa gospodarczego, np. podejmując na ich podstawie decyzje kredytowe albo inwestycyjne, zanim ich firmowy klient poda oficjalne raporty o zyskach.

Wiele może powiedzieć już tak banalna informacja, jak rosnąca lub malejąca liczba pracowników przebywających w hali fabrycznej albo osób odwiedzających sklepy określonej sieci. Bardzo atrakcyjne reklamowo są zwłaszcza dane lokalizacyjne dotyczące placówek służby zdrowia.

Przykładowo - Tell All Digital, firma reklamowa z Long Island, będąca klientem usług geolokalizacyjnych, informuje, że prowadzi kampanie reklamowe dla prawników zajmujących się obrażeniami ciała, skierowane anonimowo do osób przebywających na oddziałach ratunkowych.

Dominujące na rynku reklamy mobilnej Google i Facebook przodują również w reklamie opartej na lokalizacji. Zbierają dane z własnych aplikacji. Zapewniają jednak, że nie sprzedają ich podmiotom zewnętrznym. Google poinformowało w dodatku, że modyfikuje je, aby były mniej dokładne.

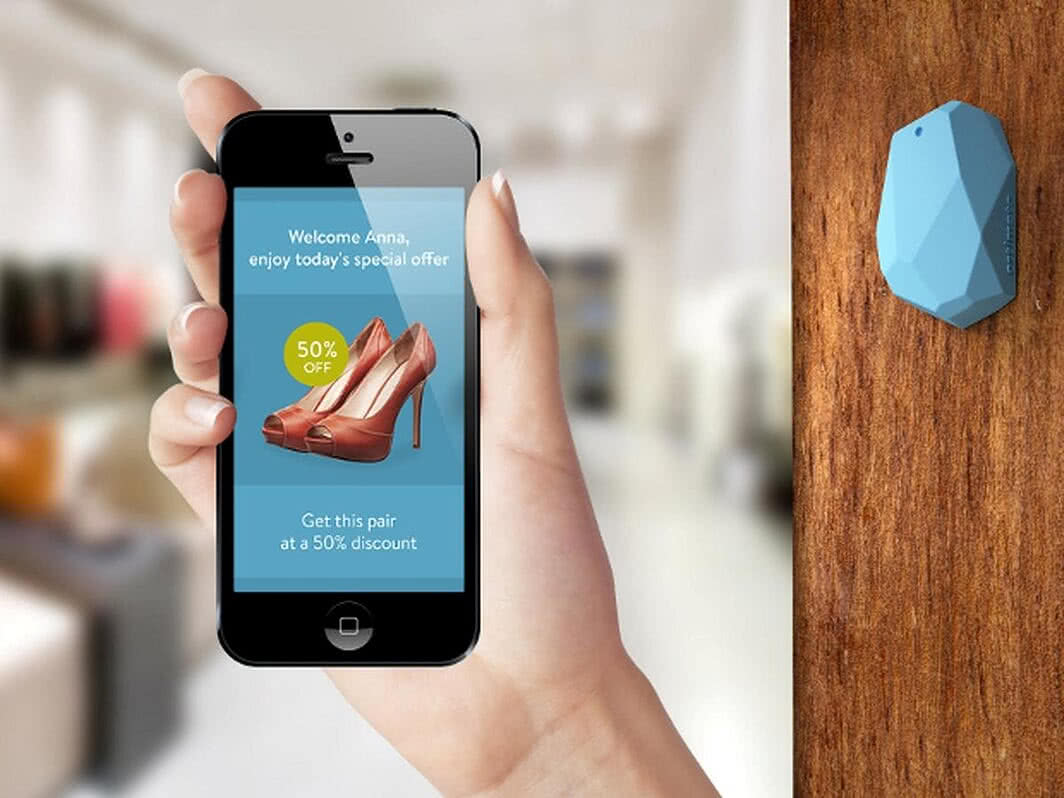

Od niedawna branża danych lokalizacyjnych ma jednak znacznie bardziej precyzyjne i dyskretne narzędzie - sygnalizatory bluetooth, o czym również pisaliśmy już w "MT". To niewielkie nadajniki, które porozmieszczane są w wielu miejscach w sklepie i komunikują się z aplikacjami na telefonie klientów.

Dostarczają informacji nie tylko o tym, że dana osoba wchodzi do sklepu, ale także, ile czasu spędza w sąsiedztwie takich a nie innych produktów. Urządzenia bluetooth namierzają swoje "ofiary" z dokładnością do centymetrów w zasięgu do 50 m. Zużywają mało energii i nie sprawiają kłopotów w pomieszczeniach. Stają się więc coraz bardziej popularne wśród firm, które chcą precyzyjnie śledzić położenie klientów w obrębie placówek handlowych.

Sygnalizatory służą jako tzw. beacony emitujące sygnał w poszukiwaniu pobliskich urządzeń. Może on być wykrywany przez aplikacje w telefonie, wykorzystujące system operacyjny telefonu do skanowania w poszukiwaniu pobliskich nadajników.

Informacja o namierzeniu sygnału trafia do aplikacji, nawet jeśli ta nie została uruchomiona. Gdy zaś aplikacja rozpozna sygnał, wysyła na serwer firmy wiadomości np. o produktach, w pobliżu których klient przechodzi, lub działach, w których przebywa. Tam kojarzone są one z zapisanymi danymi użytkownika, np. o jego dochodach lub nawykach.

W połączeniu z innymi informacjami, firmy mogą zbudować bogaty profil opisujący daną osobę - kim jest, gdzie jest i co kupuje, a wszystko to bez jej wiedzy. Na tej podstawie aplikacja przesyła na telefon reklamy lub informacje o promocjach (8).

W USA sygnalizatorów bluetooth używają wielkie sieci supermarketów, takie jak Target i Walmart - u nas czyni to od niedawna Lidl. Oczywiście trzeba jeszcze przekonać klienta do zainstalowania aplikacji, ale mogą go do tego skuteczne zmotywować atrakcyjne rabaty.

Namierzanie bluetoothowymi beaconami może być dopiero początkiem inwigilacji w sklepach. Niedawno organizacja American Civil Liberties Union (ACLU) rozpoczęła kampanię ostrzegającą przed systemami rozpoznawania twarzy w placówkach handlowych, w których, jak wiadomo, kamery monitoringu są powszechne. Podobno techniki te testowano w Wielkiej Brytanii i zainteresował się nimi Walmart. Można założyć, że istnieją już sklepy na świecie, w których się z nich korzysta.

Mirosław Usidus