Czy naprawdę achcemy uwolnić się od monopoli i odzyskać sieć dla siebie? Quo vadis, internecie

Laureat nagrody Pulitzera Glenn Greenwald przeprowadził w listopadzie ub. roku wywiad z Edwardem Snowdenem (2). Rozmawiali o stanie dzisiejszego internetu. Snowden opowiadał o dawnych czasach, kiedy sieć, jego zdaniem, była kreatywna i opierała się na współpracy. Była także zdecentralizowana dzięki temu, że większość stron internetowych była tworzona przez osoby fizyczne. Choć były niezbyt wyszukane, to jednak prezentowały wartości, które zostały utracone, w miarę jak internet stawał się coraz bardziej scentralizowany, wraz z napływem wielkich graczy korporacyjnych i komercyjnych. Snowden wspominał również o zdolności ludzi do ochrony swojej tożsamości i przebywania poza systemem totalnego śledzenia połączonego z niepohamowanym gromadzeniem danych osobowych.

"Kiedyś sieć nie była przestrzenią komercyjną", mówił Snowden, "ale potem zaczęła się w nią zmieniać, wraz z wkraczaniem firm, rządów i instytucji, które doprowadziły do tego, że internet jest przede wszystkich dla nich, ale nie dla ludzi". "Wiedzą o nas wszystko, a jednocześnie działają w sposób dla nas tajemniczy, zupełnie nieprzejrzysty a my nie mamy nad tym żadnej kontroli", dodał. Zwrócił też uwagę, że coraz bardziej powszechna cenzura atakuje ludzi ze względu na to kim, są i jakie mają przekonania, a nie za to, co w rzeczywistości mówią. Zaś ci, którzy chcą uciszyć innych, nie idą dziś z tym do sądu, ale zwracają się do firm technologicznych i wywierają na nie presję, aby uciszyły niewygodnych ludzi w ich imieniu.

Świat w postaci strumienia

Inwigilacja, cenzura i blokowanie dostępu do internetu to zjawiska typowe dla dzisiejszych czasów. Większość ludzi się z tym nie godzi, ale zazwyczaj nie jest wystarczająco aktywna w sprzeciwie. Są inne aspekty współczesnej sieci, na które mniej zwraca się uwagę, ale mają one daleko idące konsekwencje.

Na przykład fakt, że informacje są dziś serwowane na ogół w postaci strumieni, form typowych dla architektury sieci społecznościowych. To w tej postaci konsumujemy treści internetowe. Streamami na Facebooku, Twitterze i w innych serwisach rządzą algorytmy i inne reguły, o których sposobach działania nie mamy pojęcia. Najczęściej w ogóle nie wiemy, że takie algorytmy istnieją. Algorytmy wybierają za nas. Na podstawie danych o tym, co czytamy, co czytaliśmy i widzieliśmy wcześniej. Przewidują, co może nam się spodobać. Usługi te uważnie skanują nasze zachowanie i dostosowują nasze kanały informacyjne, serwując posty, zdjęcia i filmy, które, ich zdaniem, najprawdopodobniej chcielibyśmy zobaczyć. Powstaje system konformistyczny, w którym wszelkie mniej popularne, choć przecież nie mniej ciekawe treści mają zdecydowanie mniejszą szansę.

Co to jednak w praktyce oznacza? Serwując nam coraz bardziej dopasowany strumień, platforma społecznościowa wie o nas coraz więcej, więcej niż ktokolwiek. Niektórzy uważają, że tak naprawdę więcej niż my sami o sobie. Jesteśmy dla niej przewidywalni. Stanowimy szufladę danych, które opisała, umie dopasować i wykorzystać. Inaczej mówiąc, jesteśmy porcją towaru nadającą się do sprzedaży i mającą np. dla reklamodawcy określoną wartość. Za wartość tę pieniądze dostaje sieć społecznościowa, a my? Cóż, my cieszymy się, że to wszystko tak dobrze działa, że widzimy i czytamy to, co lubimy.

Strumień oznacza też ewolucję typów treści. Coraz mniej w tym, co jest podsuwane, tekstu, bo przecież zwracamy uwagę bardziej na obrazki oraz ruchome obrazki. Te częściej lubimy i udostępniamy. Więc algorytm daje nam tego coraz więcej. Coraz mniej czytamy. Coraz więcej oglądamy. Facebook już dość dawno temu porównywano do telewizji. I taką telewizją, którą się ogląda, „jak leci”, z roku na rok staje się coraz bardziej. Model spędzania czasu na siedzeniu na Facebooku, niczym przed telewizorem, ma wszystkie wady siedzenia przed telewizorem, biernego, bezmyślnego i coraz bardziej ogłupiającego wpatrywania się w kolejne obrazy.

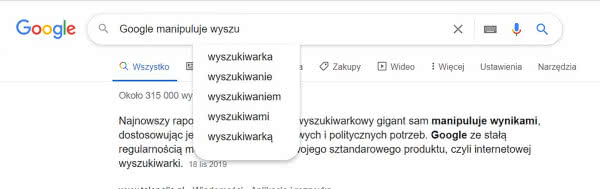

Google ręcznie steruje wyszukiwarką?

Gdy używamy wyszukiwarki, wtedy jak się wydaje, chcemy otrzymać po prostu najlepsze i najtrafniejsze wyniki, bez jakiejś dodatkowej cenzury wynikającej z tego, że ktoś nie chce, abyśmy takie czy inne treści widzieli. Niestety, jak się okazuje, najpopularniejsza wyszukiwarka, Google, jest innego zdania i ingeruje w swoje algorytmy wyszukiwawcze, zmieniając serwowane wyniki. Internetowy gigant, jak wynika z medialnych publikacji, wykorzystuje całą gamę cenzorskich narzędzi, takich jak czarne listy, zmiany algorytmów i armię pracowników-moderatorów, by kształtować to, co widzi nieświadomy użytkownik. Napisał o tym „The Wall Street Journal” w obszernym raporcie opublikowanych w listopadzie 2019 r.

Kierownictwo Google wielokrotnie powtarzało, na prywatnych spotkaniach z grupami zewnętrznymi i w zeznaniach przed amerykańskim Kongresem, że algorytmy są obiektywne i zasadniczo autonomiczne, nieskażone ludzkimi uprzedzeniami lub względami biznesowymi. Firma twierdzi na swoim blogu: „Nie stosujemy ludzkiej ingerencji do zbierania lub układania wyników na stronie”. Twierdzi jednocześnie, że nie może ujawnić szczegółów na temat sposobów działania algorytmów, ponieważ walczy z tymi, którzy chcą oszukać algorytmy wyszukiwarki na swoją korzyść.

Jednak "The Wall Street Journal" w obszernym raporcie opisał, jak z biegiem czasu Google coraz bardziej ingerował w wyniki wyszukiwań, w znacznie większym stopniu niż firma i jej kierownictwo skłonni są przyznać. Działania te, zdaniem gazety, często są odpowiedzią na naciski ze strony firm, zewnętrznych grup interesu i rządów na całym świecie. Ich liczba wzrosła od czasu wyborów w USA w 2016 roku.

Ponad sto wywiadów i własne testy wyników wyszukiwania Googlea przeprowadzone przez dziennik wykazały m.in., że Google dokonał zmian algorytmicznych w wynikach wyszukiwania, faworyzując duże firmy w stosunku do mniejszych, a w co najmniej jednym przypadku dokonał zmian w imieniu reklamodawcy, firmy eBay Inc, wbrew swoim twierdzeniom, że nigdy nie podejmuje tego typu działań. Firma zwiększa również znaczenie niektórych dużych witryn, np. Amazon.com i Facebooka. Dziennikarze twierdzą też, że inżynierowie Google regularnie dokonują za kulisami poprawek w innych miejscach, w tym sugestiach autouzupełniania i w newsach. Ponadto, mimo że publicznie zaprzecza, Google utrzymywać ma czarne listy, które usuwają pewne strony lub zapobiegają ich wyświetlaniu w niektórych typach wyników. W autouzupełnianiu, znanej użytkownikom funkcji, która przewiduje terminy wyszukiwania (3), gdy użytkownik wpisuje zapytanie, inżynierowie Google stworzyli algorytmy i czarne listy, aby odsunąć sugestie dotyczące kontrowersyjnych tematów, w efekcie odfiltrowując wiele wyników.

Ponadto gazeta napisała, że Google zatrudnia tysiące nisko opłacanych pracowników, których zadaniem jest oficjalnie ocena jakości algorytmów rankingów. Jednak Google przekazywał tym pracownikom sugestie, co uważa za prawidłowy ranking wyników, a oni zmieniali swoje oceny pod ich wpływem. Czyli pracownicy ci nie tyle sami oceniają, ile są podwykonawcami pilnującymi z góry narzuconej linii Googlea.

Z biegiem lat Google przeszło ewolucję od firmy o kulturze skupionej na inżynierii, niemal akademickiej, w reklamowego molocha i jedną z najbardziej dochodowych firm na świecie. Niektórzy bardzo duzi reklamodawcy otrzymywali bezpośrednie porady, jak poprawić swoje organiczne wyniki wyszukiwania. Według osób zaznajomionych ze sprawą, tego rodzaju usługi nie są dostępne dla firm bez kontaktów w Google. W niektórych przypadkach oznaczało to wręcz delegowanie do tych firm specjalistów Google. Tak twierdzą informatorzy WSJ.

W bezpiecznych kontenerach

Chyba najsilniejszym, poza globalną walką o wolny i otwarty internet, nurtem sieciowego sprzeciwu jest narastająca niezgoda na zagrabianie przez Googlea, Facebooka, Amazona i innych gigantów naszych prywatnych danych. Walka na tym tle toczy się nie tylko na froncie użytkownicy–monopole, ale również w gronie samych gigantów, o czym piszemy w innym artykule w tym numerze MT.

Jedną z proponowanych strategii jest pomysł, by zamiast oddawać swoje dane osobowe, zatrzymać je dla siebie w bezpiecznym miejscu. I dysponować nimi według swojego uznania. A nawet sprzedawać je tak, aby samemu mieć coś z handlu swoją prywatnością, zamiast pozwalać zarabiać wielkim platformom. Ten prosty (teoretycznie) pomysł stał się sztandarem hasła "zdecentralizowanej sieci" (znanej też jako d-web). Jej najbardziej znanym orędownikiem jest Tim Berners-Lee, który w 1989 roku stworzył World Wide Web. Jego nowy projekt otwartych standardów, o nazwie Solid, opracowany wspólnie w Massachusetts Institute of Technology, ma być systemem operacyjnym dla "nowej, lepszej wersji internetu".

Główną ideą zdecentralizowanego internetu jest udostępnienie użytkownikom narzędzi do przechowywania i zarządzania własnymi danymi, tak aby mogli uciec od zależności od wielkich korporacji. Oznacza nie tylko wolność, ale także odpowiedzialność. Korzystanie z d-web ma zmienić sposób korzystania z sieci z pasywnego i kontrolowanego przez platformy, w aktywny i kierowany przez użytkownika. Wystarczy zarejestrować się w tej sieci za pomocą adresu e-mail, albo w przeglądarce, albo instalując aplikację na urządzeniu mobilnym. Osoba, która to zrobiła, tworzy potem, udostępnia i konsumuje treści w taki sam sposób, jak wcześniej, i ma dostęp do wszystkich tych samych funkcji (komunikatory, e-mail, posty/tweety, dzielenie się plikami, połączenia głosowe i wideo, itp.).

Na czym więc polega różnica? Kiedy tworzymy swoje konto w tej sieci, usługa hostingowa tworzy prywatny, dobrze zabezpieczony pojemnik tylko dla nas, zwany "podem" (angielski skrót "personal data online" - osobiste dane online). Nikt poza nami nie może zobaczyć, co jest w środku, nawet dostawca usługi hostingowej. Główny kontener użytkownika w chmurze synchronizuje się również z bezpiecznymi kontenerami na różnych urządzeniach używanych przez właściciela. "Pod" zawiera narzędzia do zarządzania i selektywnego udostępniania wszystkiego, co zawiera. Można zdecydować się na udostępnienie czegokolwiek, modyfikować lub usunąć dostęp do jakichkolwiek danych w dowolnym momencie. Każda interakcja lub komunikacja jest domyślnie szyfrowana end-to-end, więc tylko użytkownik i druga strona (lub strony) widzą jakąkolwiek treść (4).

W tej zdecentralizowanej sieci tworzy się i zarządza własną tożsamością, używając znanych serwisów, takich jak np. Facebook, Instagram, Twitter. Każda interakcja jest weryfikowana kryptograficznie, więc można mieć pewność co do tożsamości każdej ze stron przez cały czas. Hasła znikają a wszystkie logowania odbywają się w tle przy użyciu danych uwierzytelniających kontener użytkownika. Reklama w tej sieci nie działa domyślnie, ale można ją włączyć według własnych preferencji. Dostęp aplikacji do danych jest ściśle ograniczany i w pełni kontrolowany. Użytkownik jest prawnym właścicielem wszystkich danych w swoim "podzie" i zachowuje pełną kontrolę nad ich wykorzystaniem. Może zachować, modyfikować lub trwale usunąć wszystko, co chce.

W sieci według wizji Bernersa-Lee można korzystać z aplikacji społecznościowych i komunikatorów, ale nie jest to konieczne do komunikacji pomiędzy użytkownikami. "Pody" łączą się bezpośrednio ze sobą, więc jeśli chcemy się z kimś podzielić lub komunikować prywatnie, to po prostu to robimy. Nawet jednak gdy korzystamy z Facebooka czy Twittera, władza nad treściami pozostaje w naszym kontenerze, a udostępnianie jest regulowane przez warunki i zezwolenia użytkownika. Czy to jest wiadomość tekstowa do siostry, czy post na Twitterze, każde udane uwierzytelnienie w tym systemie jest przypisywane do użytkownika i śledzone w blockchainie. W bardzo krótkim czasie sama liczba udanych uwierzytelnień jest wykorzystywana do weryfikacji tożsamości użytkownika, co sprawa, że z systemu skutecznie rugowani są oszuści, boty i wszelkie osoby o złych intencjach.

Jednak Solid, jak wiele podobnych rozwiązań (bo to niejedyny pomysł oddania ludziom ich danych w ich ręce i pod ich zarząd), stawia użytkownikowi wymagania. Nie chodzi nawet o pewną techniczną biegłość, lecz o zrozumienie, jak działają we współczesnej sieci mechanizmy przepływu i udostępniania danych. Dając wolność, daje zarazem pełną odpowiedzialność. A co do tego, czy ludzie tego właśnie chcą, nie ma stuprocentowej pewności. W każdym razie mogą nie zdawać sobie sprawy z konsekwencji wolności wyboru i decydowania.

Mirosław Usidus