Cyberwojna trwa już od lat. Hakerskie ofensywy i zasadzki

Napięcia na linii Rosja-Ukraina spowodowane były rozmieszczaniem przez Moskwę oddziałów na granicy. Czy dojdzie do otwartego konfliktu zbrojnego - w momencie przygotowywania tego numeru MT wiadomo nie było, ale cyberwojna to co innego.

O niej można powiedzieć nawet nie to, że jest bardziej prawdopodobna, ale że właściwie już od dawna trwa z różnym natężeniem i nigdy się nie kończy. Ukraina zresztą kilka lat temu już stała się celem głośnego cyberataku na infrastrukturę.

O cyberwojnie (1), która trwa od lat i ma różnorodne przejawy, pisaliśmy w MT wielokrotnie. Pojawiają się jednak wciąż nowe metody, akcenty i techniki walki. Ewoluuje ponadto jej rozumienie i definicja. Na przykład w ostatnich oświadczeniach przedstawicieli władz Wielkiej Brytanii przebija chęć objęcia definicją cyberwojny szerzej rozumianej sfery nowych technik informatycznych, infrastruktury telekomunikacyjnej, 5G, 6G i rozwiązań z obszaru sztucznej inteligencji, obliczeń kwantowych, projektowania mikroprocesorów i innych komponentów elektronicznych.

Strategicznie kluczowa dla państw staje się ochrona danych, gdy są przetwarzane, przesyłane lub przechowywane w wielkich skalach, w centrach danych.

Według Belfer Center Cyber 2020 Power Index Uniwersytetu Harvarda, pomimo wielu zmian, to wciąż Stany Zjednoczone pozostają największą potęgą cyberwojenną na świecie, za nimi plasują się Chiny, Wielka Brytania, Rosja i Holandia. Niedawno na szóstym miejscu w tym rankingu zameldował się Iran (2) prowadzący od lat wyniszczającą obie strony wojnę informatyczną z Izraelem.

Izrael cyberwojuje z Iranem, a cierpią cywile

Starcie służb cyfrowych Izraela z Iranem jest od dawna jednym z najostrzejszych obecnie cyberkonfliktów. Według niedawnych doniesień, Iran przeszedł do nowej taktyki, nazywanej doxing, a polegającej na publicznym ujawnieniu prywatnych danych osobowych dotyczących osób lub organizacji, zwykle za pośrednictwem Internetu.

Teheran w listopadzie ujawnił nazwisko, zdjęcie, numer telefonu i adres domowy izraelskiego eksperta ds. bezpieczeństwa cybernetycznego, który specjalizuje się w irańskich działaniach hakerskich. Informacja została opublikowana przez agencję Fars News. Opublikowano również datę urodzenia eksperta, jego adres e-mail, profile w mediach społecznościowych oraz zdjęcie jego domu.

Wydaje się, że Izraelczyk został namierzony ze względu na swoją pracę w jednostce 8200 wywiadu wojskowego zajmującej się cyberbezpieczeństwem, a i w firmie Clear Sky, która wcześniej ujawniła szereg działań hakerskich podejmowanych przez Iran.

Miesiąc przed ujawnieniem danych specjalisty Iran oskarżył Izrael o to, że odpowiada za cyberatak na irańskie stacje benzynowe, co wyłączyło je z użytku na tydzień. Kilka dni później, powiązana z Iranem grupa hakerska Black Shadow wzięła na cel izraelską firmę hostingową, zamykając tymczasowo kilka stron internetowych i wykradając dane użytkowników z "Atraf", izraelskiego portalu randkowego dla przedstawicieli środowiska LGBT.

W zeszłym roku Black Shadow wykradł również ogromną ilość informacji z izraelskiej firmy ubezpieczeniowej Shirbit, a następnie sprzedał je w darknecie, gdy firma odmówiła zapłacenia okupu.

Zwraca się uwagę na to, że tym razem cyberataki uderzyły w "ludność cywilną". W krzyżowym ogniu cyberwojny między ich krajami znalazły się miliony zwykłych ludzi w Iranie i Izraelu. Prawdopodobnie izraelski cyberatak na ogólnokrajowy system dystrybucji paliwa w Iranie sparaliżował ok. 4,5 tys. stacji benzynowych, a pełne przywrócenie ich obsługi zajęło 12 dni.

We włamaniu do społeczności, przypisywanym Iranowi, skradziono dane osobowe około 1,5 miliona Izraelczyków. Zostały umieszczone na kanale w aplikacji do przesyłania wiadomości Telegram. Rząd Izraela poprosił Telegram o zablokowanie kanału. Ale hakerzy z Black Shadow natychmiast ponownie zamieścili materiały na nowym kanale i robili to za każdym razem, gdy kanał był blokowany.

Bezczelność chińskich hakerów

Gdy mówimy o cyberwojnie, to pojawienie się "kwestii chińskiej" jest nieuchronne. Aktywność hakerska tego państwa nie słabnie. Wręcz przeciwnie. O wzroście intensywności działań "sponsorowanego przez chińskie państwo hackingu" we wrześniu 2021 r. informował Jamie Collier, konsultant z Mandiant, która już wiele lat temu zasłynęła raportami o hakerskiej i szpiegowskiej aktywności Pekinu w cyberprzestrzeni.

Tym razem wskazuje się, że cyberprzestępcza działalność skupiona na kradzieży własności intelektualnej staje się coraz bardziej jawna i bezczelna. Oczywiście Pekin konsekwentnie zaprzecza, że sponsoruje hakerów, oskarżając krytyków o hipokryzję.

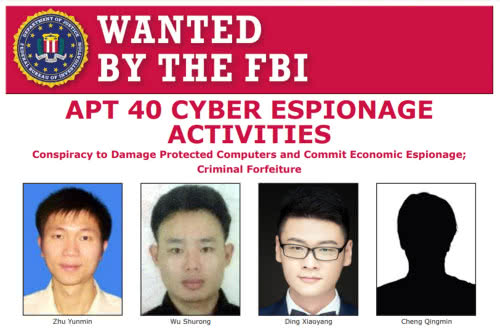

W lipcu ub. roku USA, UE, NATO, Wielka Brytania i cztery inne kraje sformułowały oskarżenia wobec Chin o masowe wykorzystanie luk w oprogramowaniu Microsoft Exchange. Niektóre oskarżenia wprost adresowane były do chińskiego Ministerstwa Bezpieczeństwa Państwowego (MSS), które miało kierować tymi operacjami. Cyberataki dotknęły około ćwierci miliona organizacji na całym świecie, pozwalając hakerom z grupy, którą Microsoft nazwał Hafnium a publicznie określano ich jako grupa APT31 lub APT40 (3), na pobranie firmowych adresów e-mail w celach szpiegowskich. Korzystać mieli z łatwego w użyciu narzędzia "web shell" pozwalającego włamać się do serwera Exchange.

Gdy pojawiła się publiczna informacja o tym procederze, ataki na organizacje, które nie załatały Exchange, nie wygasły, lecz zintensyfikowały się. Przestępcy, świadomi tego, co się dzieje, zastawili pułapki na tropiących. Ta bezczelność zaskoczyła ekspertów. Ciaran Martin, dyrektor naczelny brytyjskiego Narodowego Centrum Cyberbezpieczeństwa, oceniał, że atak Hafnium na Exchange był przeciwieństwem rosyjskiego exploita SolarWinds, w którym takich dodatkowych ataków nie było.

Po fali głośnych demaskacji chińskich hakerów i szpiegów w pierwszej połowie ubiegłej dekady w 2015 r. prezydenci Barack Obama i Xi Jinping ogłosili obustronne porozumienie w sprawie cyberbezpieczeństwa. "Oba rządy nie będą angażować się ani świadomie wspierać kradzieży własności intelektualnej online", zapewniał Xi podczas wizyty w Białym Domu po tym, jak podobną deklarację złożył Obama. Wydawało się, że w cyberprzestrzeni zapanował pokój. Okazało się, że to cisza przed burzą. Chiny zreorganizowały swoje działania cyberwojenne, przenosząc nadzór nad globalnymi operacjami z wojska do resortu MSS.

W 2017 roku dla zachodnich wywiadów dobrze widoczna stała się operacja "Cloud Hopper" wymierzona w zachodnich dostawców rozwiązań IT. Rok później, w grudniu 2018 r., służby USA i Wielkiej Brytanii wskazały, że za włamaniami "Cloud Hopper" stoi chińska grupa znana jako APT10 lub Stone Panda.

Brytyjska agencja szpiegowska MI5 oszacowała w 2021 roku, że w ciągu ostatnich pięciu lat celem ataków było 10 tys. osób, określając w późniejszym komunikacie te działania hakerskie jako akcję na "skalę przemysłową". Nie oskarża bezpośrednio Pekinu, ale wśród agencji wywiadowczych Five Eyes, sojuszu wywiadowczego Australii, Kanady, Nowej Zelandii, Wielkiej Brytanii i Stanów Zjednoczonych panuje pogląd, że akcje te były zdominowane przez chińskie podmioty.

Od Białorusi po Kolumbię

Warto zwrócić uwagę, że w ostatnich latach ujawniają się zakrojone na mniejszą skalę, ale często nie mniej groźne cyberowojenne działania innych krajów niż największe mocarstwa. Zauważono hakerskie lub szpiegowskie grupy z Indii, Białorusi i Ameryki Łacińskiej. Ujawniają się też niezależne grupy "haktywistów" i podmiotów o nieokreślonym pochodzeniu, stanowiących zagrożenie i angażujących się w szkodliwą działalność w często niejasnych celach.

Podczas ostatniej konferencji CYBERWARCON (4) w Waszyngtonie, zespół Threat Intelligence Group firmy Mandiant powiązał sponsorowaną przez państwo grupę szpiegowską UNC1151, wcześniej wiązaną przez badaczy z Rosją, z rządem Białorusi. Mandiant dodał, że UNC1151 zapewnia wsparcie techniczne dla kampanii operacji informacyjnych znanej jako Ghostwriter, która promuje narracje zgodne z interesami rządu białoruskiego, oczywiście antynatowskie. Mówiący o tym Ben Read oraz Gabby Roncone z Mandianta podkreślili, że nie mogą jednak całkowicie wykluczyć udziału w tym wszystkim Rosji.

Na konferencji mówiono też o innej grupie, z Pakistanu, znanej jest jako SideCopy, która celuje w byłych członków afgańskiego rządu i innych osoby z nim powiązane. W Syrii działa Syryjska Armia Elektroniczna, APT-C-37 i inne organizacje cyberwojowników, które za cel obrały sobie mniejszości etniczne i religijne, opozycję, kurdyjskich dziennikarzy, żołnierzy ONZ, organizacje humanitarne, wolontariuszy, czyli wszystkich, którzy nie współpracują z rządem syryjskim.

Blake Djavaherian, analityk z firmy CrowdStrike, przedstawił szczegóły śledztwa prowadzonego przez jego firmę w sprawie Machete, grupy skoncentrowanej na Ameryce Łacińskiej, która działa co najmniej od 2010 r. Chociaż CrowdStrike nie przypisał tego aktora do konkretnego kraju, to jednak zdaniem specjalistów "zakres działań jest dość zbieżny z prawdopodobnymi priorytetami kolumbijskiego rządu w zakresie gromadzenia danych wywiadowczych".

W konwencjonalnej wojnie fizycznej strony międzynarodowe uzgodniły zasady uczciwej walki i granice nie do przekroczenia. W cyberświecie nie ma żadnych zasad. Nie ma tradycyjnych granic. I nie ma jasności. Czy ataki na ludność cywilną (tym były niedawne akty cyberwojenne Izraela i Iranu) nie powinny być zabronione? Konfrontacje wojskowe w świecie rzeczywistym są prowadzone według zasad wojennych, które pochodzą sprzed wieków i mają na celu zmniejszenie cierpienia ludności cywilnej.

Podręcznik Tallin, opublikowany w 2013 r. przez think tank powiązany z NATO, był próbą zastosowania tych zasad do cyberwojny, definiując, które cele są poza zasięgiem (na przykład szkoły i szpitale) i w jakich okolicznościach kraj może odpowiedzieć na atak hakerski siłą militarną. Podręcznik nie ma jednak żadnej oficjalnej mocy prawnej.

Mirosław Usidus