Biometria współcześnie. Czy te oczy mogą kłamać?

Informował o tym w październiku 2016 r. raport think-tanku Center for Privacy & Technology. Organizacja ta donosi, że przynajmniej 26 stanów amerykańskich pozwala swoim organom ścigania na przeszukiwanie baz zdjęć zrobionych do prawa jazdy. Może się to odbywać wg różnych standardów, nie zawsze zakładających dbanie o prywatność. Raport zwraca uwagę, że dostęp do baz ze zdjęciami obywateli wnosi biometrię - czyli identyfikowanie organizmów żywych na podstawie ich danych fizycznych - na całkiem nowy poziom. W przeszłości bazy odcisków palców czy DNA były złożone z informacji pozyskanych w czasie postępowań, śledztw, spraw karnych. Teraz władze zaczynają korzystać z danych biometrycznych pozyskanych przy dokonywaniu zwykłych czynności prawnych czy finansowych, czyli dotyczących w większości osób przestrzegających prawa.

W październiku br. koalicja pięćdziesięciu organizacji broniących swobód obywatelskich w USA, powołując się na wspomniany raport, zaapelowała do tamtejszego Departamentu Sprawiedliwości o zbadanie kwestii wykorzystywania przez policję i FBI technik identyfikacji twarzy.

Biometria oparta na pomiarach twarzy rozwija się nie tylko w działaniach instytucji rządowych i finansowych. Facebook jeszcze w 2014 r. oświadczył, że pracuje nad aplikacją o nazwie DeepFace (1). Służy ona do określania, czy na wybranych dwóch zdjęciach znajduje się ta sama osoba. Dokładność procesu jest imponująca - wynosi ok 99%.

Co to oznacza? Wystarczy, że ktoś opublikuje na Facebooku fotografię, na której znajdzie się jakaś osoba oznaczona poprzez "otagowanie", by mogła być ona - nawet nie mając konta w serwisie społecznościowym - rozpoznawana przez innych. Facebookowi przyświecają oczywiście cele komercyjne, bo lepsza baza "otagowanych" zdjęć przełoży się na lepszą personalizację reklam. Inne zastosowania nietrudno sobie jednak wyobrazić, a możliwość identyfikacji określonych osób wśród grup przechodniów okaże się zapewne bezcenna dla wielu różnych podmiotów. Kamera uliczna będzie mogła odtąd wychwycić z tłumu osobę na podstawie jednego zdjęcia znajdującego się w bazie danych z Facebooka.

Także Interpol ma już gigantyczną bazę fotografii twarzy przestępców. Agencja korzysta z usług firmy Safran Morpho. Do bazy fotografii i obsługującego ją oprogramowania będą mieć teraz dostęp policje 190 krajów członkowskich, a więc także z Polski. Niemal równolegle rusza chiński program pilotażowy Facing the Future. Kamery, błyskawicznie porównujące zdjęcia z bazą przestępców, pojawiły się od czerwca na wielkiej stacji kolejowej w Guangzhou. Jeśli oprogramowanie uzna, że jesteśmy podobni do terrorysty lub przemytnika, czeka nas przesłuchanie.

Każdy z wymienionych systemów ma dwa oblicza. Jedno, dające nadzieję na większe bezpieczeństwo. Drugie, napawające lękiem przed wszechobecną inwigilacją.

Miliony skanów

Wiele z biologicznych i behawioralnych cech, które bada biometria, i ich kombinacji, ma unikatowy charakter, co pozwala na odróżnianie jednostek od siebie. Najbardziej rozpowszechnione mechanizmy to biometria naczyń krwionośnych palca, odcisków palca, twarzy czy tęczówki.

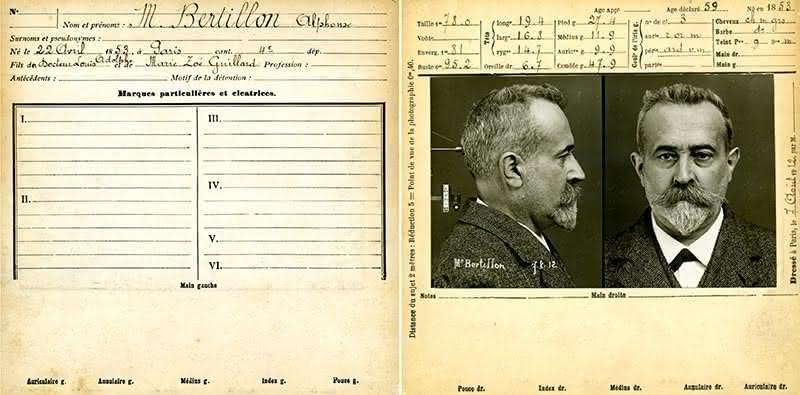

W Europie o początkach biometrii możemy mówić w roku 1890, kiedy to Alphonse Bertillon (2) zastosował ją w kryminalistyce. Był twórcą antropometrii kryminalnej, techniki identyfikacyjnej opierającej się na założeniu, że niektóre wymiary ciała ludzkiego (np. wzrost, obwód głowy, długość ręki) są niezmienne od momentu osiągnięcia dojrzałości. Jego technika okazała się jednak mało skuteczna, a przy tym skomplikowana oraz czasochłonna - i została wyparta przez daktyloskopię.

Dziś jednak biometria w takim czy innym wydaniu spotykana jest już w masowej skali. W wielu stanach USA dzieciom skanuje się układ krwionośny dłoni. Na tej podstawie identyfikuje się je, gdy trafiają do szpitali po wypadku. Ułatwia to leczenie, dostarcza też kompletu informacji medycznych, w tym np. o przeciwwskazaniach w stosowaniu jakichś leków. W niektórych regionach ratownicy medyczni mają skanery palm secure. Stosują je duże szpitale, sieci przychodni i gabinetów medycznych, zwłaszcza na Wschodzie USA. Ocenia się, że dane biometryczne zebrano już od kilkudziesięciu milionów pacjentów.

Inne zastosowanie biometrii to np. kontrola dostępu w instytucjach finansowych, choćby do skarbca. Na świecie - m.in. w Japonii, Chinach, Turcji i Brazylii - od wielu lat stosuje się ją także w bankomatach (3). W Brazylii dzięki temu praktycznie do zera ograniczono oszustwa dotyczące używania kart płatniczych. Poza zeskanowaniem karty i podaniem kodu PIN, na końcu trzeba także bowiem autoryzować transakcję poprzez zbliżenie do czytnika własnej dłoni. W Turcji dowód biometryczny stał się kartą płatniczą. Za pośrednictwem jego oraz skanu dłoni dokonywać można np. wypłat gotówki.

Najpowszechniejszym zastosowaniem biometrii w branży finansowej jest możliwość weryfikacji klienta w oddziale lub uwierzytelniania operacji. W 2011 r. ruszył pilotaż w Banku IS Bankasi A.S. w Turcji, który wcześniej uruchomił sieć bankomatów biometrycznych. W 2012 r. Banque Accord we Francji uruchomił pilotaż w sieci supermarketów Auchan. W rozwiązaniu wykorzystano kartę MasterCard dalekiego zasięgu (WPAN) oraz dwie technologie biometryczne do wyboru: biometrię odcisku palca (finger print) i biometrię naczyń krwionośnych palca (finger vein).

Jedną z pierwszych instytucji w Polsce, która zdecydowała się na wykorzystanie technologii biometrycznych okazał się Bank BPH. We wszystkich swoich oddziałach wprowadził urządzenia do identyfikacji klienta poprzez skan układu krążenia. Z takiego samego rozwiązania korzysta również Podkarpacki Bank Spółdzielczy (PBS), tyle że z biometrią wyszedł na zewnątrz. Bankomaty umożliwiające wypłatę pieniędzy za pomocą skanu układu krwionośnego palca PBS wprowadził już w roku 2010. Polskie banki szczególnie upodobały sobie właśnie technologię skanowania układu naczyń krwionośnych w palcu.

Nie tylko kryminalistyka

Odciski palców wykorzystywane są w najpopularniejszej metodzie weryfikacji biometrycznej, opierającej się na wyjątkowości linii papilarnych poszczególnych osób. Najczęściej kojarzona jest ona z kryminalistyką - pobieraniem odcisków przestępców i zabezpieczaniem dowodów na miejscu przestępstwa. Wykorzystywana jest zarówno do identyfikacji osób, jak i weryfikacji tożsamości.

U człowieka linie papilarne tworzą się w czasie życia płodowego (pomiędzy dniem nr 100 a 120), w przypadkowym procesie kurczenia się skóry opuszków palców, początkowo całkowicie gładkiej i wypukłej. Pozostają niezmienne do końca życia. W 1880 r. Szkot Henry Faulds na łamach "Nature" zaproponował wykorzystanie odcisków palców do identyfikacji przestępców, na co brytyjski urzędnik o nazwisku Herschel odpisał, że taki system wprowadził w więzieniach już dwadzieścia lat wcześniej. W 1892 r. Francis Galton opublikował statystyczny model analizy odcisków palców, a pierwsze biuro ich badań otwarto pięć lat później w Kalkucie. Scotland Yard uruchomił własne w 1901 r.

W latach 30. XX wieku opracowano kompleksowe metody rejestracji, przechowywania, katalogowania i praktycznego wykorzystania linii papilarnych. Po II wojnie światowej daktyloskopia stała się powszechna przy ustalaniu tożsamości sprawcy. W latach 60. rozwój komputerów umożliwił automatyzację procesu identyfikacji. Lata 80. to rozwój komputerów osobistych (wzrost mocy obliczeniowej procesorów) i technik szybkiego skanowania. Zaczyna się wykorzystanie odcisków w życiu codziennym (4).

Zabezpieczenia polegające na skanowaniu linii papilarnych użytkownika są już dziś stosowane w niektórych modelach smartfonów, w tym np. w iPhone’ach (5). Jednak, jak udowodnili hakerzy i specjaliści od zabezpieczeń, można je na ogół stosunkowo łatwo złamać, stosując dwuwymiarowe obrazy odcisków. Ma to zmienić stworzona niedawno na Uniwersytecie Kalifornijskim technologia oparta na ultradźwiękach, wchodząca w trójwymiar. Swój początek wzięła z prac nad piezoelektrycznymi ultradźwiękowymi mikroprzetwornikami (PMUT), przeprowadzanych od 2007 r. w Centrum Czujników i Siłowników w kalifornijskim Berkeley. Jej istota zbliżona jest do badań ultrasonograficznych, tworzących obrazy organów w organizmie człowieka. Urządzenie obrazujące, podobne do USG, skanuje przypowierzchniową warstwę tkanki czubka palca. Powstaje trójwymiarowy model układu linii papilarnych, uwzględniający zagłębienia i wzniesienia na skórze.

Co więcej, tworzy się już nie tylko model 3D "rzeźby" odcisku palca, ale również biometryczny skan tkanki znajdującej się bezpośrednio pod powierzchnią. To dodatkowe zabezpieczenie, jeśli patrzymy z punktu widzenia technik autentykacji, a także szansa na wykorzystanie techniki w medycynie, do szybkich i tanich badań przypowierzchniowych warstw tkanek.

Z natury rzeczy blisko daktyloskopii jest identyfikacja opierająca się na geometrii dłoni. Bazuje ona na tym, że dłoń każdej osoby jest ukształtowana odmiennie i po osiągnięciu pewnego wieku nie zmienia się już w sposób znaczący. Na podstawie pomiarów dłoni tworzy się więc jej wzorzec, który następnie porównuje się z dłonią weryfikowanej osoby. Metoda ta nie dostarcza jednak wielu informacji, dlatego nadaje się jedynie do mniejszych baz danych - w przypadku bardzo dużej liczby osób ich rozróżnienie na tej podstawie może być problemem. By zwiększyć skuteczność weryfikacji, zwiększa się liczbę stosowanych pomiarów, tworząc bardziej skomplikowane wzorce opisu dłoni.

Rozpoznać po głosie

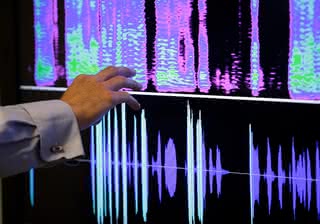

Biometria głosowa opiera się na wyjątkowości i niepowtarzalności ludzkiego głosu. Wykorzystuje zarówno cechy fizyczne, jak i behawioralne mowy: akcent, szybkość mówienia, sposób wysławiania się, dzięki czemu umożliwia weryfikacje tożsamości osoby, mimo np. chorób gardła czy hałasu z otoczenia. Voiceprint (6) - matematyczny model wzorca głosu - tworzy się na podstawie nagrania, odpowiednio opisując jego parametry. Biometrię głosową można klasyfikować następująco:

- systemy oparte na ustalonym tekście - nagrane w trakcie rejestracji słowo lub zdanie jest powtarzane (jeśli pozostaje tajne, może spełniać funkcje hasła);

- systemy zależne od tekstu - system "żąda" wypowiadania konkretnego tekstu, identyfikacja następuje przez porównanie;

- systemy niezależne od tekstu - przetwarzanie dowolnej wypowiedzi mówiącego: im więcej użytkownik powie, tym większa pewność systemu; istnieje możliwość rozpoznania osoby nawet przy zmianie używanego przez nią języka;

- systemy konwersacyjne - weryfikacja wiedzy tajnej w połączeniu z biometrią daje bardzo korzystny tzw. współczynnik fałszywej akceptacji (FAR).

Autoryzacja głosem jest już rzeczywistością dla wielu ludzi, klientów czy petentów. Stosuje ją w kontakcie ze swoimi klientami Bank ING w Holandii. W Polsce Krajowa Informacja Podatkowa zamierzała identyfikować dzwoniących podatników za pomocą głosu, jednakże uruchomienie tego projektu zostało wstrzymane ze względu na zastrzeżenia Generalnego Inspektora Ochrony Danych Osobowych (GIODO). Tymczasem firma Unico Software opracowała system biometrycznego rozpoznawania i weryfikacji głosu Voice Pass. W pracach pomagali naukowcy z Akademii Górniczo-Hutniczej w Krakowie. System pozwala przyporządkować do głosu jednego człowieka kilka tysięcy atrybutów, dzięki czemu głos ów może zostać rozpoznany nawet wtedy, kiedy np. nieco zmieni się w wyniku choroby.

Twarz nie skłamie, oczy tym bardziej

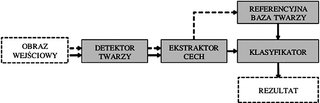

Biometria oparta na twarzy (7) to metoda bezinwazyjna, bezkontaktowa i szybka. W tym sensie jest nie najgorzej akceptowana społecznie, choć, jak wspomnieliśmy, budzi duży niepokój obrońców prywatności. Nie wymaga podejmowania dodatkowych działań przez kontrolowanego oraz zakłada niskie koszty. Systemy takie muszą jednak wykazywać dużą odporność na zmiany zachodzące w twarzy (wiek, mimika, okulary), warunki oświetlenia czy choćby zmianę pozycji.

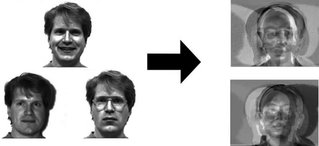

Rozpoznawanie twarzy może wykorzystywać pomiary specyficznych cech twarzy (np. odległości między jej poszczególnymi częściami i relacje między tymi odległościami) bądź też dopiero rozwijaną metodę tzw. eigenface - kategoryzowania twarzy w oparciu o stopień ich dopasowania do stworzonych modeli (8). Przypomina to budowanie twarzy z fragmentów cyfrowych fotografii.

Geometria twarzy wykorzystywana jest np. w biometrycznych paszportach bądź przez monitoring z funkcjonalnością rozpoznawania oblicza (w tym przypadku oprogramowanie porównuje wybrane cechy twarzy nagranych osób z posiadaną bazą zdjęć osób poszukiwanych).

Dokładniejsze niż rejestrowanie twarzy wydaje się skanowanie tęczówki oka. Zgodnie z badaniami, znajdujący się tam "wzór" to jedna z najbardziej unikatowych cech człowieka - ma znacznie więcej punktów charakterystycznych niż np. odciski palców.

Drugą z biometrycznych metod związanych z oczami jest skanowanie siatkówki dna oka. W celu jej wykorzystania tworzy się obraz siatki naczyń krwionośnych w oku, który podlega następnie analizie pod względem charakterystycznych punktów. W obu metodach informacje o tych punktach są zapisywane i wykorzystywane do potwierdzania tożsamości lub identyfikacji. Mogą być one używane np. do weryfikacji uprawnień dostępu do ściśle chronionych pomieszczeń.

Warto wspomnieć przy okazji, że na rynku (na razie tylko w Japonii) pojawił się pierwszy smartfon z diodą LED, pozwalającą na skanowanie tęczówki oka, jako zabezpieczeniem aparatu. Telefon Arrows NX F-04G firmy Fujitsu sprzedaje japoński operator telekomunikacyjny DOCOMO. Producentem zaś nowatorskiej diody jest firma OSRAM.

Zakupy za jeden uśmiech

Innowacje dość szybko wchodzą do użytku. Analiza sposobu poruszania się lub automatyczny pomiar tętna - to technologie, które Departament Obrony USA zamierza wykorzystać w celu weryfikacji swoich pracowników. Dane biometryczne będą przepustką do budynków i sieci zarządzanych przez administrację rządową. Podobne technologie rozwija też CIA. Nowe metody, które zapowiedziano w czerwcu 2016 r., mają zastąpić tradycyjne karty powszechnego dostępu.

Karty te (Common Access Cards, CAC) to plastikowe identyfikatory, wykorzystywane do potwierdzania uprawnień osób mogących korzystać z systemów i obiektów Departamentu Obrony USA. Dotyczy to zarówno pracowników cywilnych, wojskowych, jak i zakontraktowanych firm wykonujących zlecenia dla wojska. Wydano ich przez lata całe miliony. Urzędnicy chcą, by wszystkie utraciły teraz ważność i zostały zastąpione nowym systemem. Proponuje się "hybrydowe uwierzytelnienie", gdzie wykorzystane zostaną informacje biometryczne, analiza behawioralna oraz hasła dostępu. Mowa o technologii, która będzie w stanie stworzyć wzór poruszania się i zachowania konkretnej osoby - i w ten sposób weryfikować, czy postać próbująca dostać się do budynku lub skorzystać z sieci jest tym, za kogo się podaje. W grę wchodzą też takie techniki, jak analiza siatkówki oka i innych danych biometrycznych.

Za fałszywy uśmiech nic się nie kupi, przynajmniej u Alibaby. Azjatycki gigant z branży e-commerce, wiosną 2015 r. udostępnił użytkownikom platformy płatniczej Alipay możliwość weryfikacji tożsamości za pośrednictwem rozpoznawania twarzy. Wcześniej szef firmy Alibaba, Jack Ma, zademonstrował podczas swojego wystąpienia na targach CeBIT nowe zabezpieczenia biometryczne, z których będą mogli korzystać użytkownicy przy weryfikacji tożsamości. Zakupił on za pośrednictwem Alipay kilka upominków w serwisie Alibaba, a do potwierdzenia transakcji zamiast standardowego hasła wykorzystał obraz twarzy przechwycony przez aparat w jego smartfonie. Smile to Pay, jak Alibaba nazywa system rozpoznawania twarzy, ma zostać oddany do użytku już pod koniec 2016 r. (9).

Skanowanie graniczne

Paszportem biometrycznym (10) nazywa się taki dokument tożsamości, którego odczytanie jest możliwe z użyciem przeznaczonych do tego urządzeń elektronicznych i optycznych. Za standardy paszportów biometrycznych odpowiada Organizacja Międzynarodowego Lotnictwa Cywilnego (ICAO).

Od standardowego dokumentu paszporty te różnią się w szczególności zapisaniem w sobie specjalnych danych biometrycznych, na podstawie których można dokonać identyfikacji indywidualnych cech ciała każdego człowieka, np. linii papilarnych, wzoru siatkówki oka, układu twarzy. Są one niepowtarzalne i w związku z tym można dokładnie określić tożsamość człowieka, który posługuje się tego rodzaju dokumentem. Dane zapisywane są w niewielkim chipie EEPROM o pojemności 32 kilobajtów, umieszczonym w dokumencie, oraz dodatkowo w kartotekach i bazach danych urzędów. Chip znajduje się w okładce paszportu - można go wyczuć, bo w tym miejscu jest ona sztywniejsza; nie należy tu zginać okładki, by nie uszkodzić chipu.

Głównym celem wprowadzenia paszportów biometrycznych było uproszczenie czasochłonnej obsługi pasażerów związanej z przekraczaniem granic i dokładnej identyfikacji posiadacza paszportu. Pracownicy służb granicznych nie muszą odtąd każdorazowo wprowadzać do komputera danych, ale mogą po prostu zeskanować paszport. Ze względu na obecność chipu dodatkowo podwyższono bezpieczeństwo samego dokumentu - jego sfałszowanie jest trudniejsze niż wersji klasycznej.

W Polsce paszporty biometryczne zaczęły być stosowane w 2006 r. Wprowadzenie nowego wzoru było związane z wymogami Unii Europejskiej. Produkuje papilarje Polska Wytwórnia Papierów Wartościowych, natomiast dane posiadaczy dokumentów są umieszczane w Centrum Personalizacji Dokumentów MSWiA. Paszporty tego rodzaju stosowane obecnie u nas identyfikują właściciela na podstawie odcisku palca oraz układu jego twarzy.

Procedura ubiegania się o paszporty biometryczne jest analogiczna do tej dotyczącej paszportów standardowych. Dokument dziesięcioletni przeznaczony jest dla obywateli Rzeczpospolitej Polskiej od trzynastego roku życia - poniżej tej granicy wiekowej wydawane są wersje pięcioletnie. Aby go wyrobić, oprócz wniosków i innych wymaganych dokumentów trzeba dostarczyć odpowiednie zdjęcie paszportowe, a na miejscu są pobierane odciski palców.

Francja chce, by wszyscy obywatele Unii Europejskiej, którzy decydują się na podróżowanie, mieli skanowane odciski palców oraz twarze. To część tzw. pakietu inteligentnych granic, który - jeżeli zostanie wprowadzony - może oznaczać faktyczny koniec strefy Schengen. Pierwotnie program Smart Borders miał dotyczyć osób przybywających do Unii Europejskiej i opierać się na dwóch filarach: skanach biometrycznych oraz kontroli wjazdów/wyjazdów. Zaproponowano go w 2013 r., ale wtedy został zarzucony ze względu na bardzo wysokie koszty wdrożenia oraz realizacji. Teraz wrócono do pomysłu, a jako powód podaje się kryzys syryjski.

Program może pojawić się jednak w zmienionej formie, ponieważ Francuzi zaproponowali, by rozszerzyć go także na obywateli krajów unijnych. Co oznacza tyle, że każdy Europejczyk chcący jechać za granicę, musiałby poddać się skanowaniu biometrycznemu. Uzasadnienie stanowi, oczywiście, zapobieganie terroryzmowi.

|

W ocenie bezpieczeństwa systemu opartego na technikach biometrycznych używa się najczęściej trzech wskaźników. Sugerują one potencjalnemu użytkownikowi poziom zabezpieczenia danych chronionych za pomocą badanej cechy biologicznej. Są to:

|

W głąb mózgu

Opisane metody to dopiero początek. Specjaliści poszukują nowych technik biometrycznych, które, choć nie zawsze dokładniejsze niż wyżej opisane, wprowadzane razem z nimi, zwiększają pewność identyfikacji do nieomal absolutnej.

Choćby analiza sposobu poruszania się - czyli przykład behawioralnej metody biometrycznej, wykorzystywanej m.in. przez monitoring, z funkcją rozpoznawania ruchu do wyszukiwania konkretnych osób na nagraniach i ich identyfikacji na odległość. Opiera się na specyfice indywidualnego sposobu chodzenia każdego z nas (w tym wad chodu) i budowy ciała. Na podstawie nagrań wyodrębnia się postać człowieka w różnych fazach chodu, zaznacza się kluczowe punkty i oblicza różnice w ich położeniu w poszczególnych momentach poruszania się. Tak stworzony model pozwala na stwierdzanie, czy mamy do czynienia z tą samą osobą.

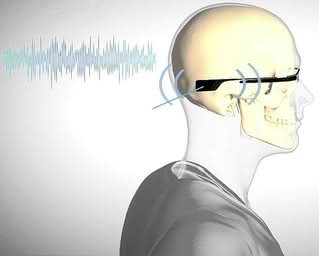

Najnowszym pomysłem na rozwiązanie tego problemu jest sprawdzanie przewodzenia dźwięku przez czaszkę. Drogę do tego otwierają badania przeprowadzone przez naukowców w Niemczech, o których informowali w kwietniu 2016 r. Skonstruowali oni specjalne urządzenie, podobne do Google Glass, wysyłające szum i rejestrujące jego rozchodzenie się przez czaszkę. Przedstawiana przez twórców idea działania jest prosta.

Zarejestrowane zmiany w sygnale audio odzwierciedlają specyficzną charakterystykę głowy użytkownika. Na rozchodzenie się dźwięku w czaszce wpływa jej kształt, budowa tkanek, naczyń krwionośnych oraz obecne w niej płyny - ich różne rozmieszczenie pozwala zidentyfikować poszczególne osoby. To właśnie w noszonych na głowie komputerach i wyświetlaczach ma być stosowany niemiecki system, chociaż z czasem może on trafić także wprost do smartfonów (do zalogowania wymagane będzie tylko przyłożenie telefonu do ucha). Rozwiązanie noszące nazwę Skull Conduct (11) zostało przetestowane wstępnie na grupie dziesięciu osób. Z wyników badania wynika, że były one poprawnie identyfikowane w 97% przypadków. W trakcie testów użytkownicy ściągali i zakładali zaprojektowane urządzenie, tak by sprawdzić, jak zmiana jego położenia wpłynie na wiarygodność rezultatów.

Podobny pomysł zaprezentowała wcześniej firma NEC, której słuchawki badają rozchodzenie się dźwięku w uchu użytkownika. Oba rozwiązania mają tę samą zaletę - nie wymagają od identyfikowanej osoby przeprowadzania żadnej akcji, niezbędnej przy wpisywaniu hasła i zeskanowywaniu linii papilarjenych lub źrenicy oka. Dzięki temu proces uwierzytelniania mógłby być przeprowadzany ciągle lub w małych odstępach czasu, zmniejszając ryzyko przejęcia uprawnień użytkownika zalogowanego do systemu przez osoby niepowołane.

Inne, jeszcze nowsze, metody biometryczne, oparte są np. na tym, jak pracuje ludzki mózg. Zespół naukowców z amerykańskiego Uniwersytetu w Binghamton przeanalizował wykresy fal mózgowych kilkudziesięciu osób w reakcji na bodźce. Okazało się, że reakcje te są na tyle różne, iż można na ich podstawie stworzyć mózgowy "odcisk palca" unikatowy dla każdego człowieka i pozwalający na jego identyfikację. Badanym pokazywano szereg obrazów, mających wywołać określone reakcje, i w tym czasie śledzono wykres aktywności ich mózgu. Była ona na tyle zróżnicowana, że komputer potrafił na tej podstawie wskazać daną osobę ze stuprocentową skutecznością. Co ciekawe, wskaźnik ten, odmiennie niż w przypadku tęczówki oka czy odcisku palca, będzie można przez odpowiedni trening zmienić, a do tego pozostanie dużo trudniejszy do zdobycia przez niepowołane osoby.

Po ruchach palca ich poznacie

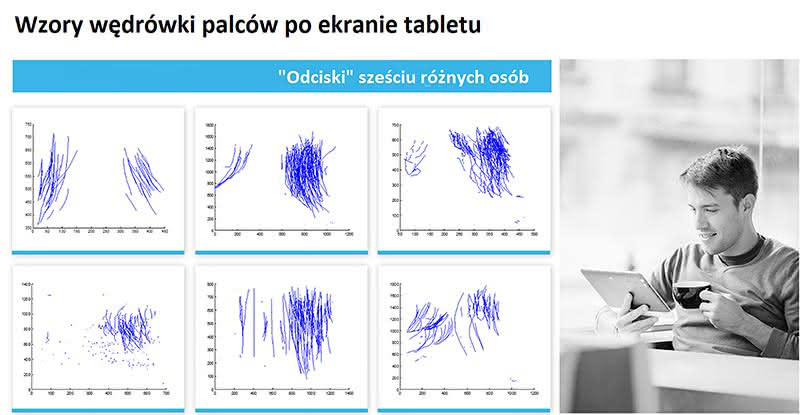

Bezpieczeństwo komputerowe oparte nie na hasłach, szyfrowaniu, skanowaniu oka a nawet ucha, lecz na analizie i identyfikacji całych wzorców zachowań użytkownika - takie rozwiązanie w dziedzinie cyberbezpieczeństwa proponuje fi rma BioCatch. Technologia "autentykacji behawioralnej" polega na porównywaniu zapisanych w bazie zachowań użytkownika w określonych aplikacjach z bieżącymi zachowaniami, co ma ze stuprocentową dokładnością wykrywać intruzów (12). Analiza wzorców zachowań schodzi tu bardzo głęboko. Mechanizm potrafi np. zarejestrować szybkość poruszania się kursora danego użytkownika na ekranie i jego ścieżkę przesuwania się w serwisie internetowym! Rozpoznaje też parametry takie jak szybkość pisania na klawiaturze, a nawet siłę uderzenia w klawisze. W przypadku ekranów dotykowych rozpoznaje typowe, powtarzające się ścieżki, po których wędrują końcówki palców, czy siłę dotyku.

System "nauczony" kojarzyć określony zespół parametrów z naszymi danymi rozpoznaje inne ścieżki i sposoby pisania. Żąda wówczas dodatkowych potwierdzeń, co powinno zniechęcić ewentualnego włamywacza. Technologia ta może zostać połączona z tradycyjnymi metodami zabezpieczeń lub biometrią, choć trudno nie zauważyć, że sama jest swoistą formą biometrii.

Nieco pokrewny temu rozwiązaniu jest opublikowany niedawno patent Google. Chodzi o śledzenie zadowolenia lub niezadowolenia użytkownika wchodzącego w reakcję z listą wyników własnego wyszukiwania w sieci. Wykorzystując zasady dotyczące uczenia maszynowego, buduje się model oparty na tej satysfakcji.

Google miałby tu korzystać np. z kamery i innych urządzeń zbierających mikrodane. Jeżeli np. ktoś szuka informacji na temat ulubionego artysty, a pierwsza strona, na jaką trafił, okazała się oszukańczym przekierowaniem, to Google zanotuje wyraz jego niezadowolenia. Taka reakcja może być postrzegana jako negatywny sygnał przez wyszukiwarkę, co potrafi skutkować obniżeniem pozycji danego wyniku. Co ciekawe, system ma badać nie jeden parametr biometryczny, a więcej: podwyższoną temperaturę ciała, zwężenie powiek, obrót oczami, zaczerwienienie twarzy, zwiększenie częstotliwości mrugania, zwiększenie bicia serca itd.

Jest nowa technologia - są i przestępcy

Widząc dynamiczny rozwój biometrii, badacze z Kaspersky Lab postanowili przyjrzeć się, w jaki sposób cyberprzestępcy są w stanie wykorzystywać nowe technologie uwierzytelnienia stosowane w bankomatach. Z badania cyberprzestępczości przeprowadzonego przez tę firmę wynika, że już teraz działa co najmniej dwanaście firm oferujących skimmery (urządzenia skanujące) potrafiące kraść odciski palców. Co więcej, przynajmniej trzy "podmioty" z podziemia cyberprzestępczego prowadzą badania nad urządzeniami, które mogą w sposób nielegalny uzyskiwać dane z systemów rozpoznawania żył dłoni i tęczówki oka.

Rodzaje błędów biometrycznych

- Wskaźnik niepowodzeń w pobieraniu (Failure To Acquire, FTA) - odsetek populacji docelowej niemającej danej biometrii (osoby, które nie są w stanie dostarczyć próbki). Dolna granica FTA definiuje uniwersalność biometrii.

- Wskaźnik niepowodzeń w rejestracji (Failure To Enroll, FTE) - odsetek populacji, którego nie da się zarejestrować z przyczyn technologicznych lub proceduralnych.

- Wskaźnik niepowodzeń w użyciu (Failure To Use, FTU) - czynnik kosztu każdego zastosowania biometrycznego, definiowany głównie dla zastosowań dobrowolnych.

Pierwsza fala skimmerów biometrycznych została zaobserwowana w fazie "testów przedsprzedażowych" we wrześniu 2015 r. Z dowodów zgromadzonych przez badaczy z Kaspersky Lab wynika, że podczas testów wstępnych twórcy wykryli kilka błędów.

Jednak głównym problemem było wykorzystywanie modułów GSM do transferu danych biometrycznych - okazały się one zbyt wolne do przesłania ogromnej ilości uzyskanych danych. Dlatego też nowe wersje skimmerów będą wykorzystywały inne, szybsze technologie transferu danych.

W społecznościach cyberprzestępczych trwają również dyskusje dotyczące rozwoju aplikacji mobilnych opartych na nakładaniu masek na ludzką twarz. Atakujący mogą oto pobrać zdjęcie osoby zamieszczone na portalu społecznościowym i wykorzystać je do zmylenia systemu rozpoznawania twarzy.

Jak widać, sukcesy technik biometrycznych przyczyniają się także do wzrostu zainteresowania nimi w środowiskach przestępczych. Ale do tego, jeśli chodzi o nowe technologie, zdążyliśmy się już chyba przyzwyczaić?

Mirosław Usidus