Mity o wszczepialnych mikrochipach. W świecie spisków i demonów

Zwolennicy teorii o spisku znajdowali, dość stare czasem, doniesienia serwisów technologicznych o projektach miniaturowych chipów medycznych lub o "kropkach kwantowych", które miały być "oczywistym dowodem", że knuje się spisek wprowadzenia ludziom pod skórę urządzeń nadzorujących a według niektórych wręcz sterujących ludźmi. Także opisywane w innych artykule w tym numerze mikrochipy otwierające bramki w biurach czy pozwalające uruchomić firmowy ekspress do kawy czy ksero, doczekały się czarnej legendy "narzędzi do permanentnej inwigilacji pracowników przez pracodawcę".

To tak nie działa

Właściwie całość owej mitologii na temat "zachipowania" opiera się on na błędnych wyobrażeniach na temat działania techniki mikrochipów, która jest obecnie dostępna. Rodowód tych legend wywodzić należy z filmowej bądź książkowej fantastyki naukowej. Z realiami nie ma to prawie nic wspólnego.

Technologia zastosowana w implantach oferowanych pracownikom firm, o których piszemy, nie różni się od elektronicznych kluczy i identyfikatorów, które wielu pracowników nosi już bardzo dawna na szyi. Jest ona zarazem bardzo podobna do techniki stosowanej w kartach płatniczych (2) czy w transporcie publicznym (kasowniki zbliżeniowe). Są to urządzenia pasywne i nie mają, poza pewnymi istotnymi wyjątkami, jak np. rozruszniki serca, w sobie baterii. Nie mają też funkcji geolokalizacyjnych, GPS, które mają za to noszone bez większych zastrzeżeń przez miliardy ludzi, smartfony.

Na filmach często widzimy, że np. policjanci stale widzą ruch przestępcy lub podejrzanego na ich ekranie. Przy stanie obecnej techniki może to być możliwe, gdy ktoś dzieli się swoją lokalizacją w czasie rzeczywistym z Google Maps lub WhatsApp. Urządzenie GPS nie działa w ten sposób. Pokazuje lokalizacje w czasie rzeczywistym, ale w pewnych odstępach czasu, co 10 lub 30 sekund. A i to trwa tak długo, jak długo urządzenie ma zasilanie. Wszczepialne mikrochipy nie mają swojego autonomicznego zasilania. W ogóle zasilanie to jeden z głównych problemów i ograniczeń tej dziedziny techniki.

Poza zasilaniem ograniczeniem zwłaszcza jeśli chodzi o zasięg działania są rozmiary anten. Z natury rzeczy w bardzo małych chipach typu "ziarenko ryżu" (3) a takie są najczęściej przedstawiane w mrocznych wizjach sensatów, anteny są bardzo małe. Zatem by transmisja sygnału w ogóle zadziałała chip musi być blisko czytnika, w wielu przypadkach musi go fizycznie dotknąć.

Karty dostępu, które zwykle nosimy, jak również karty płatnicze z chipem, są o wiele bardziej wydajne, ponieważ mają większe rozmiary, a więc można w nich zastosować o wiele większą antenę, co pozwala na działanie na większą odległość od urządzenia odczytującego. Ale nawet przy tych większych antenach zasięg odczytu jest dość niewielki.

Aby pracodawca mógł śledzić położenie użytkownika w biurze i każdą jego czynność, jak to sobie miłośnicy spiskowych teorii wyobrażają, potrzebowałby ogromnej liczby czytników, które właściwie musiałyby objąć każdy centymetr kwadratowy biura. Musielibyśmy też naszą np. dłoń z wszczepionym mikrochipem cały czas przesuwać blisko ścian, najlepiej je wciąż dotykając tak, aby mikroprocesor mógł być nieustannie "pingowany". Znacznie łatwiej byłoby im namierzyć waszą istniejącą kartę dostępu do pracy lub klucz sprzętowy, ale nawet to jest mało prawdopodobne, biorąc pod uwagę obecne zakresy odczytu.

Jeśli biuro wymagałoby od pracownika skanowania przy wchodzeniu i wychodzeniu z każdego pomieszczenia w biurze, a jego identyfikator byłby powiązany z nim osobiście, a ktoś przeanalizowałby te dane, mógłby ustalić, do których pomieszczeń pracownik wchodził dostęp. Tylko chyba jest mało prawdopodobne, aby pracodawca chciał płacić za takie rozwiązanie, które mówi mu jak pracujący ludzie przemieszczają się po biurze. Właściwie po co mu takie dane. No chyba, że chciałby przeprowadzić badanie w celu lepszego zaprojektowania układu pomieszczeń i rozkładu pracowników w biurze, ale to dość specyficzne potrzeby.

Dostępne obecnie na rynku mikrochipy wszczepialne nie mają czujników, które mierzyłyby jakiekolwiek parametry, zdrowotne czy inne, aby można było z nich wywnioskować, czy w danym momencie pracujesz, czy robisz co innego. Prowadzonych jest wiele badań medycznych nad nanotechnologiami, których celem jest opracowanie mniejszych czujników do diagnozowania i leczenia chorób, na przykład monitorowania poziomu glukozy w cukrzycy, jednak one, jak wiele podobnych rozwiązań i elektroniki noszonej borykają się ze wspomnianymi już problemami z zasilaniem.

Wszystko można zhakować, tylko czy wszczepianie coś tu zmienia?

Najbardziej obecnie rozpowszechnione techniki chipów pasywnych, stosowanych w Internecie Rzeczy, kartach dostępowych, znacznikach identyfikujących, płatnościach, to radiowa identyfikacja RFID i komunikacja bliskiego pola NFC. Obie spotykane są w mikrochipach wszczepianych pod skórę.

RFID (ang. Radio-frequency identification) wykorzystuje fale radiowe do przesyłania danych oraz zasilania elektronicznego układu stanowiącego etykietę obiektu przez czytnik, w celu identyfikacji obiektu. Technika umożliwia odczyt, a czasami także zapis w układzie RFID. W zależności od konstrukcji umożliwia odczyt etykiet z odległości do kilkudziesięciu centymetrów lub kilku metrów od anteny czytnika.

Działanie systemu jest następujące: czytnik za pomocą anteny nadajnika wytwarza falę elektromagnetyczną, ta sama lub druga antena odbiera fale elektromagnetyczne, które są następnie filtrowane i dekodowane, by odczytać odpowiedzi znaczników.

Znaczniki pasywne nie mają własnego zasilania. Gdy znajdą się w polu elektromagnetycznym o częstotliwości rezonansowej gromadzą odebraną energię w kondensatorze zawartym w strukturze znacznika. Najczęściej wykorzystywana jest częstotliwość 125 kHz, pozwalająca na odczyt z odległości nie większej niż 0,5 m. Bardziej skomplikowane systemy, umożliwiające np. zapis i odczyt informacji, pracują przy częstotliwości 13,56 MHz i zapewniają zasięg od metra do kilku metrów. Inne stosowane częstotliwości pracy - 868, 956 MHz, 2,4 GHz, 5,8 GHz - zapewniają zasięg do 3, a nawet 6 metrów.

Technologia RFID jest stosowana w oznaczaniu transportowanych ładunków, bagażu lotniczego i produktów w sklepach. Wykorzystuje się ją do mikroczipowania zwierząt domowych. Wielu z nas nosi ją przy sobie przez cały dzień w portfelu w kartach płatniczych i dostępowych. Większość nowoczesnych telefonów komórkowych jest wyposażona w RFID, podobnie jak wszelkiego rodzaju karty zbliżeniowe, bilety okresowe transporcie publicznym i paszporty elektroniczne.

Komunikacja bliskiego zasięgu, NFC (od ang. near-field communication) to radiowy standard komunikacji pozwalający na bezprzewodową wymianę danych na odległość do 20 centymetrów. Technologia ta jest prostym rozszerzeniem standardu kart zbliżeniowych ISO/IEC 14443. Urządzenia NFC mogą komunikować się zarówno z istniejącymi urządzeniami ISO/IEC 14443 (karty i czytniki), jak również z innymi urządzeniami NFC. NFC jest przede wszystkim nakierowane na wykorzystanie w telefonach komórkowych.

Częstotliwość NFC to 13,56 MHz ±7 kHz a przepustowość - 106, 212, 424 lub 848 kBit/s. NFC działa przy niższych prędkościach niż Bluetooth i ma znacznie krótszy zasięg, ale zużywa mniej energii i nie wymaga parowania. Dzięki NFC zamiast wykonywania ręcznych konfiguracji w celu identyfikacji urządzeń, połączenie między dwoma urządzeniami jest ustanawiane automatycznie w czasie krótszym niż sekunda.

W trybie pasywnym NFC inicjujące urządzenie wytwarza pole elektromagnetyczne, a docelowe urządzenie odpowiada, modulując to pole. W trybie tym urządzenie docelowe jest zasilane mocą pola elektromagnetycznego urządzenia inicjującego, dzięki czemu urządzenie docelowe działa jako transponder. W trybie aktywnym oba urządzenia, inicjujące i docelowe, komunikują się przez naprzemienne generowanie swojego sygnału. Urządzenie wyłącza swoje pole elektromagnetyczne, gdy czeka na dane. W tym trybie oba urządzenia zwykle potrzebują zasilania. NFC jest kompatybilny z istniejącą infrastrukturą pasywnego RFID.

RFID jak tez oczywiście NFC, jak każda technika oparta na przesyle i zapisie danych mogą być zhakowane. Mark Gasson, jeden z badaczy ze Szkoły Inżynierii Systemów Uniwersytetu w Reading, , wykazał, że układy takie nie są odporne na złośliwe oprogramowanie.

W 2009 r. Gasson wszczepił sobie w lewą rękę znacznik RFID, a rok później zmodyfikował go tak, aby przenosił wirusa komputerowego. Eksperyment polegał na przesłaniu do komputera podłączonego do czytnika adresu internetowego, który spowodowałby pobranie złośliwego oprogramowania. Zatem znacznik RFID może być użyty jako narzędzie ataku. Jednak takim narzędziem w ręku hakerów może stać się każde urządzenie, o czym dobrze wiemy. Psychologiczna różnica w przypadku chipa wszczepionego polega na tym, że trudniej jest go się pozbyć, gdy znalazł się już pod skórą.

Pozostaje pytanie celu takiego hakowania. O ile można sobie wyobrazić, że ktoś np. chciałby przez włamanie się chipa uzyskać nielegalna kopię znacznika dostępowego do jakiejś firmy a dzięki temu dostępy do pomieszczeń i maszyn w firmie, o tyle trudno wychwycić różnicę na gorsze, jeśli ów chip miałby być wszczepiony. Powiedzmy sobie jednak szczerze. Napastnik może zrobić dokładnie to samo z kartą dostępową, hasłami lub innymi formami identyfikacji, więc wszczepiony chip nie robi tu różnicy. Można nawet powiedzieć, że jest stopień wyżej pod względem bezpieczeństwa, bo nie można zgubić i raczej też ukraść.

Czytanie w myślach? Wolne żarty

Przejdźmy do sfery mitologii związanej z mózgiem i implantami opartymi na interfejsach BCI, o których piszemy w innym tekście w tym wydaniu MT. Może warto przypomnieć to, że żadne znane nam dziś chipy mózgowe, np. elektrody umieszczone na korze ruchowej w celu aktywacji ruchów protez kończyn, nie są w stanie odczytać ani treści myśli, ani nie mają dostępu do emocji. Co więcej, wbrew temu, co można przeczytać w sensacyjnych artykułach, neurolodzy nie rozumieją jeszcze, w jaki sposób myśli, emocje i intencje są kodowane we wzorze impulsów nerwowych przepływających przez obwody neuronowe.

Dzisiejsze urządzenia BCI działają na zasadzie analizy danych, podobnej np. do algorytmu przewidującego w sklepie Amazon, jaka płytę czy książkę chcielibyśmy nabyć w następnej kolejności. Komputery monitorujące strumienie aktywności elektrycznej, odbierane przez implant mózgowy lub zdejmowaną nakładkę z elektrodami, uczą się rozpoznawać, jak zmienia się schemat tej aktywności, gdy dana osoba wykonuje zamierzony ruch kończynami. Ale nawet jeśli możliwe jest podłączenie się do pojedynczego neuronu za pomocą mikroelektrod, neurolodzy nie mogą zdekodować jego aktywności tak, jakby był to kod komputerowy.

Muszą użyć uczenia maszynowego, aby rozpoznać wzorce w aktywności elektrycznej neuronu, które korelują z reakcją behawioralną. Tego rodzaju BCI działają na zasadzie korelacji, na zasadzie, którą można porównać do wciskania sprzęgła w samochodzie, na podstawie słyszanego odgłosu silnika. I tak jak u kierowców samochodów wyścigowych zmiana biegów może być mistrzowsko precyzyjna, korelacyjne podejście do łączenia człowieka i maszyny może być bardzo skuteczne. Jednak nie działa to z pewnością na zasadzie "czytania treści myśli".

W urządzeniach BCI nie chodzi tylko o wymyślną technologię. Ogromną rolę odgrywa sam mózg. Poprzez długotrwały proces prób i błędów mózg jest w pewien sposób nagradzany widząc zamierzoną reakcję, a z czasem uczy się generować sygnał elektryczny, który komputer rozpozna.

Wszystko to odbywa się poniżej poziomu świadomości, a naukowcy nie wiedzą do końca, jak mózg to osiąga. Jest to dość dalekie od sensacyjnych obaw, które towarzyszą widmu kontroli umysłu. Wyobraźmy sobie jednak, że dowiemy się, w jaki sposób informacja jest kodowana we wzorcach aktywacji neuronów. Następnie załóżmy, że chcemy, niczym w serialu "Black Mirror", wprowadzić obcą myśl za pomocą implantu mózgowego. Nadal musimy pokonać wiele przeszkód i to biologia, a nie technologia, jest prawdziwym wąskim gardłem. Nawet jeśli uprościmy kodowanie neuronowe, przypisując neuronom bycie "włączonym" lub "wyłączonym", w sieci składającej się tylko z 300 neuronów, to nadal mamy 2300 możliwych stanów - więcej niż wszystkich atomów w znanym Wszechświecie. A ludzki mózg ma około 85 miliardów neuronów.

Krótko mówiąc - powiedzieć, że jesteśmy bardzo daleko od "czytania w myślach" to wyrazić się bardzo delikatnie. Jesteśmy zdecydowanie bliżej "braku zielonego pojęcia" o tym, co się dzieje w ogromnym i niesamowicie skomplikowanym mózgu.

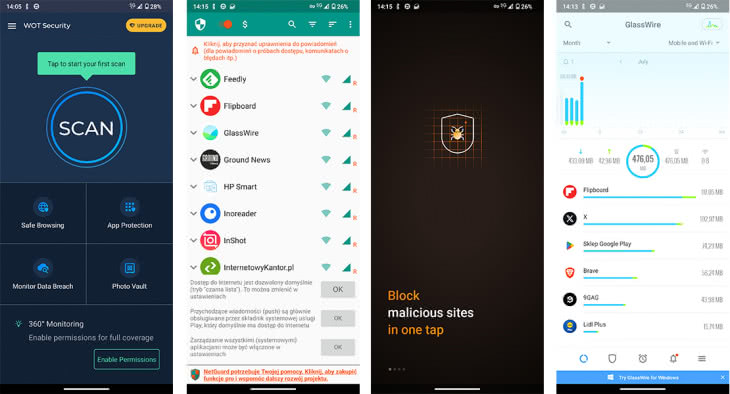

Zatem skoro wyjaśniliśmy sobie, że mikrochipy, choć wiążą się z nimi pewne problemy, mają dość ograniczone możliwości a implanty mózgowe nie mają szansy by wczytać się w nasze myśli, zapytajmy, dlaczego emocji takich nie budzi urządzenie, które wysyła znacznie więcej informacji o naszych ruchach i codziennych zachowaniach do Google, Apple i Facebooka oraz wielu innych firm i podmiotów mniej znanych, niż kiedykolwiek mógłby to zrobić skromny implant RFID. Mowa o naszym ulubionym smartfonie (4), który nie tylko inwigiluje ale w dużym stopniu kontroluje. Nie potrzeba spisku demonicznego Billa Gatesa, ani umieszczania czegokolwiek pod skórą, abyśmy chodzili z tym "chipem", zawsze przy sobie.

Mirosław Usidus