Badania rynku, analiza ryzyka i przede wszystkim "troska o klienta". Biznes ransomware

Według jednego z raportów, średnia kwota płatności ransomware dla hakerów sięgnęła w 2020 r. 170 tys. dolarów. Kwoty przekazanych środków drastycznie wzrosły w 2020 roku, skacząc o ponad 300 proc. w porównaniu do 2019 roku. Eksperci od cyberbezpieczeństwa uważają, że liczba ta jest znacznie zaniżona, ponieważ wiele firm płaci okupy bez zgłaszania naruszenia urzędnikom.

Przed pojawieniem się kryptowalut płatności były trudniejsze do wyprania. Dziś preferowaną metodą płatności jest nadal bitcoin, chociaż niektórzy zaczęli skłaniać się ku monero, ponieważ oferuje ona wyższy stopień anonimowości. W miarę jak kwoty okupów rosną, twórcy oprogramowania ransomware zatrudniają kolejnych programistów i tworzą programy partnerskie.

Firma Kaseya z Florydy, której oprogramowanie zostało wykorzystane w niszczycielskim ataku ransomware w lipcu, otrzymała kilka tygodni później uniwersalny klucz, który pozwala odszyfrować dane ponad tysiąca firm i organizacji publicznych sparaliżowanych w ataku. Rzeczniczka firmy Kaseya Dana Liedholm nie powiedziała jednak, w jaki sposób klucz został uzyskany ani - czy zapłacono okup. Wiadomo jedynie, że pochodzi on od "zaufanej strony trzeciej" i że Kaseya rozprowadza go wśród wszystkich ofiar. Zaczęły się spekulacje.

Rozpatrywane możliwości to: Kaseya zapłaciła, rząd zapłacił, pewna liczba ofiar zebrała fundusze, Kreml przejął klucz od przestępców i przekazał go przez pośredników i w końcu możliwość, że główny atakujący nie otrzymał zapłaty od gangu, którego ransomware został użyty. Dodatkowo wszystkich zaintrygował fakt, iż kojarzony z Rosją syndykat przestępczy REvil (2), który odpowiada za ten atak, w tajemniczych okolicznościach zniknął z Internetu w połowie lipca.

Atak na firmę Kaseya, należący do popularnych ostatnio "ataków na łańcuch dostaw", uznaje się na razie za najpoważniejszy z dotychczas znanych incydent ransomware. Przypomina nieco atak na SolarWinds, który opisujemy w innym tekście w tym numerze, nienależący jednak ściśle do kategorii ransomware. Jeśli uniwersalny klucz w ataku na firmę Kaseya został przekazany bez zapłaty, nie byłby to pierwszy raz, kiedy przestępcy zajmujący się ransomware zrobili coś takiego. W maju gang Conti utrudnił działanie irlandzkiej państwowej służby zdrowia, a gdy ambasada rosyjska w Dublinie zaoferowała "pomoc w śledztwie", klucz się nagle znalazł.

Proceder ransomware w sposób spektakularny zawitał również niedawno w naszych polskich progach. Na początku 2021 roku firma CD Projekt wydała oświadczenie, w którym napisała, że nieznany program ransomware zaatakował jej systemy informacyjne. Przedsiębiorstwo znane z serii gier Wiedźmin i projektu Cyberpunk 2077 informowało, że według jego wiedzy atak nie objął danych osobowych użytkowników.

Nieznani hakerzy mieli dostać się do wewnętrznych systemów firmy, pobrać znaczną ilość danych, zaszyfrować wszystkie informacje, pozostawiając notatkę z żądaniem okupu i groźbą opublikowania tych danych. Przestępcy twierdzili, że ukradli informacje z serwera, w tym cały kod źródłowy kilku gier - Cyberpunk 2077, Witcher 3, Gwent, oraz nieopublikowaną wersję gry Witcher 3. Podali również, że posiadają dokumenty należące do działów księgowości, administracji, prawnego, zasobów ludzkich oraz relacji inwestorskich. Zagrozili wysłaniem tych informacji do dziennikarzy zajmujących się grami, aby zniszczyć reputację producenta. CD Projekt podał, że nie planuje poddać się żadnym szantażom ani nawet negocjować z operatorami ransomware, udostępnił publicznie notatkę z żądaniem okupu. Wiadomo, że miał kopie zapasowe, zatem przywrócenie danych nie powinno być problemem.

Firmy ubezpieczeniowe przestają zalecać płacenie okupu

Najgłośniejszym przed pandemią przypadek ransomware to atak na brytyjski system publicznej opieki zdrowotnej NHS, który po infekcji wirusem WannaCry (3) zmagał się z kilkudniowym chaosem w szpitalach i przychodniach, zmuszając lekarzy do odwołania tysięcy wizyt i konsultacji z pacjentami.

Eksperci w zakresie bezpieczeństwa już kilka lat temu pisali w raportach, że cyberprzestępcy używający ransomware swoiście troszczą się o wygodę ofiary. Tak wynika z eksperymentu opisanego w raporcie firmy F-Secure, który przedstawia doświadczenia ofiar pięciu wariantów ataków typu ransomware. W raporcie zwrócono uwagę, że atakującym zależy na dobrej obsłudze "klienta", dbają o zapewnienie odpowiednich kanałów obsługi i niezawodne odszyfrowanie plików po uiszczeniu płatności. Zwracano uwagę, iż grupy kryminalne często funkcjonują w sposób podobny do legalnie działających firm - mają np. własne strony internetowe, pomocne działy FAQ, "okresy próbne" na deszyfrację plików, a nawet kanały obsługi klienta z konsultantami, z którymi można dojść do porozumienia. Gangi korzystające z oprogramowania ransomware, jak pisała F-Secure, są zazwyczaj skłonne negocjować kwotę okupu. W trzech na cztery warianty umożliwiały one negocjacje, których efektem była średnia zniżka okupu o 29 proc.

Obecnie biznesowe metody gangów ransomware stają się jeszcze bardziej wyrafinowane. Sięgają nawet do takich metod jak badania rynku i wywiad gospodarczy. A służą im do tego bazy danych firm ubezpieczeniowych.

Branżowe media podawały, że przestępcy wykorzystujący ransomware wzięli na celownik co najmniej trzy północnoamerykańskie firmy ubezpieczeniowe, które oferują polisy pomagające przedsiębiorstwom przetrwać ataki powodujące paraliż sieci i blokujące dane. Cyberprzestępcy, którzy włamują się do sieci korporacyjnych, rutynowo próbują dowiedzieć się, jak wysokie ubezpieczenie cybernetyczne mają ich ofiary i jaki jest zakres polis. Wiedza o tym może dać im przewagę w negocjacjach dotyczących wysokości okupu oraz wskazywać, jakie rodzaje ataków przeprowadzać. W mediach ukazał się wywiad z anonimowym członkiem gangu REvil, który potwierdził, że aktywnie celują w ubezpieczycieli w poszukiwaniu danych na temat ich klientów.

Jeszcze kilka lat temu ubezpieczycieli oskarżano o zachęcanie przestępczego procederu przez zalecanie ofiarom płacenia. Ubezpieczyciele bronili się, pokazując, ile firm ocalili przed bankructwem. Teraz sektor ubezpieczeniowy sam staje się ofiarą przestępców, nie tylko dlatego, że jest celem włamań do baz danych, ale również powodu rozwoju procederu ransomware. W ubiegłym roku odnotowano ponad 400 proc. wzrost liczby przypadków ataków tego typu i wzrost kwoty wyłudzeń z powodu rosnącej chciwości przestępców. Wypłaty z tytułu ubezpieczeń cybernetycznych sięgają obecnie 70 proc. kwot płaconych składek, co sprawia, że ubezpieczenia cybernetyczne są prawie nieopłacalne dla ubezpieczycieli.

Dlatego, jak mówił w mediach Fabian Wosar, dyrektor techniczny Emsisoft, firmy specjalizującej się w bezpieczeństwie cybernetycznym, wśród ubezpieczycieli już nie dominuje zalecenie, by płacić kryminalistom. Więcej nawet, w branży pojawiają się naciski, aby przestać zwracać pieniądze za okup. W maju AXA zdecydowała się na to w przypadku wszystkich nowych polis we Francji.

Ponadto jeszcze zanim w maju tego roku ataki ransomware sparaliżowały wielki amerykański rurociąg Colonial Pipeline i głównego przetwórcę mięsa w USA, firmę JBS, ubezpieczyciele już zaczęli przenosić na klientów wyższe koszty ochrony ubezpieczeniowej. W styczniu w USA i Kanadzie składki z tytułu ubezpieczeń od cyberzagrożeń skoczyły o 29 proc. w porównaniu z poprzednim miesiącem.

W lutym skok miesiąc do miesiąca wyniósł 32 proc., a w marcu 39 proc. W celu powstrzymania strat związanych z ransomware nowe umowy dotyczące polis zawierają, bardziej rygorystyczne zasady lub obniżone limity pokrycia. Polisa może teraz określać, że zwrot pieniędzy za wymuszenia nie może przekroczyć jednej trzeciej całkowitego pokrycia, które zazwyczaj obejmuje również odzyskanie i utratę dochodu i może obejmować płatności dla firm PR w celu złagodzenia szkód dla reputacji. Ubezpieczyciel może też zmniejszyć zakres ubezpieczenia o połowę lub wprowadzić udział własny.

Większość ataków ransomware nie jest zgłaszana i nie istnieje żaden centralny ośrodek informacji na ich temat, choć rządy zaczynają naciskać na obowiązkowe raportowanie takich zdarzeń. Jan Lemnitzer, wykładowca ze szkoły biznesowej w Kopenhadze, uważa, że ubezpieczenie cybernetyczne powinno być obowiązkowe dla dużych i małych firm, tak jak każdy, kto prowadzi samochód, musi mieć ubezpieczenie samochodu. Badanie Royal United Services Institute zaleca je dla wszystkich dostawców rządowych. Niektórzy sugerują nawet nakładanie grzywien na płacących okupy jako czynnik zniechęcający.

Wymuszanie okupów jako biznes franczyzowy

Rok temu jedna z grup zajmujących się ransomware-as-a-service (RaaS) opracowała nowy schemat podziału dochodów we współpracy z hakerami (4). Każdy haker, który z powodzeniem przeprowadzi atak, przekazuje pewien procent nagrody twórcom złośliwego oprogramowania. Układ ten pozwala twórcom oprogramowania na dalsze koncentrowanie się na rozwoju złośliwego oprogramowania, pozostawiając zadanie poszukiwania nowych celów ataku innym. Pozwala również programistom ukryć się za zasłoną. Autorzy złośliwego oprogramowania szukają zysków przy jak najmniejszym ryzyku, a program "partnerski" RaaS ma im w tym pomóc.

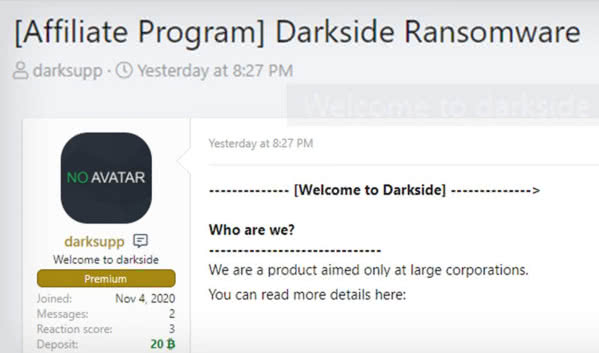

Eksperci ds. cyberbezpieczeństwa gremialnie potwierdzają, że "ransomware-as-a-service" jest obecnie głównym modelem biznesowym, wykorzystywanym przez grupy przestępcze, takie właśnie jak DarkSide, stojąca, jak się uważa, za wspomnianym atakiem Colonial Pipeline, który pozbawił dostępu do paliwa 50 mln Amerykanów (5). Sprzedają lub wynajmują swoje oprogramowanie hakerskie lub usługi tym, którzy chcą przeprowadzać cyberataki w celu wymuszenia okupu od ofiar.

Zespoły podobne do DarkSide organizują się już w struktury i operacje niewiele różniące się od korporacji biznesowych, zatrudniają działy marketingowe, które reklamują ich produkty i usługi, działy "obsługi klienta" oraz negocjatorów, którzy komunikują się z ofiarami w imieniu swoich klientów w celu omówienia płatności okupu. Taka konfiguracja ułatwia klientom, czyli atakującym, działalność przestępczą, jednocześnie tworząc źródło dochodów dla właścicieli złośliwego oprogramowania.

DarkSide po raz pierwszy ujawniła się w sierpniu 2020 roku i początkowo sama przeprowadzała własne ataki ransomware. Według badań firmy Intel471, która śledziła 25 różnych grup RaaS, w całym 2020 roku ta grupa i czternaście innych tego typu gangów przestępczych były odpowiedzialne za ponad 1200 ataków ransomware. Trzy miesiące później, DarkSide rozpoczął marketing nowego programu RaaS na rosyjskojęzycznych forach internetowych. Liczba wymienianych na blogu DarkSide ofiar od tego czasu szybko rosła. "Świadczy to o rosnącym wykorzystaniu ransomware DarkSide przez wiele podmiotów powiązanych", wnioskują badacze FireEye we własnym raporcie.

"Licencjodawca" w tym akurat modelu ma dostawać 25 proc. udziału w płatnościach okupu poniżej 500 tys. dolarów i 10 proc. od płatności okupu powyżej 5 milionów dolarów. Badacze namierzyli pięć różnych rosyjskojęzycznych "podmiotów stwarzających zagrożenie" jako nowych lub byłych klientów DarkSide. Niektóre z tych podmiotów mogły również współpracować z innymi usługami RaaS, takimi jak Babuk i organizacja o nazwie Sodinokibi (później znana jako REvil). Theresa Payton, dyrektor generalny firmy Foraliance zajmującej się cyberbezpieczeństwem i były główny informatyk USA w administracji Busha, nazywa usługi DarkSide "franczyzą".

Biznesowa ośmiornica ma nowe odnóża

Według amerykańskiej telewizji CBS News, właściciel Colonial Pipeline ostatecznie zapłacił hakerom wielomilionowy okup. Wkrótce potem, według oświadczenia uzyskanego przez Intel471, DarkSide poinformowała, że natychmiast zaprzestaje kontynuacji swojego programu RaaS. Grupa poinformowała również swoich partnerów, że jej blog, strona internetowa do zbierania okupów oraz "sieć dostarczania danych o naruszeniach" zostały przejęte przez bliżej nieokreślony organ ścigania. Pozbawiona została tez podobno środków w portfelach kryptowalutowych.

Eksperci uważają, że wycofywanie się gangów-korporacji cyberprzestepczych jest skutkiem nadmiernego nagłośnienia ich działalności. "Zbyt wiele uwagi opinii publicznej dla tych grup nie jest wcale dobrą rzeczą", powiedział w wywiadzie dla CBS News Tom Hoffman, wiceprezes ds. wywiadu w firmie Flashpoint. Jak dodał, nie byłoby niespodzianką, gdyby zamykały działalność tylko po to, by zorganizować inną grupę przestępczą. "Z ich perspektywy łatwo jest pojawić się ponownie w późniejszym terminie i odtworzyć swoje operacje", mówił.

Zaangażowani w ten biznes spotykają się na wyspecjalizowanych forach darknetowych, gdzie można znaleźć regularnie aktualizowane ogłoszenia oferujące usługi i współpracę. Znane grupy, takie jak REvil, które w ostatnich kilku kwartałach coraz częściej celują w duże firmy i organizacje, regularnie publikują swoje oferty i wiadomości za pośrednictwem programów partnerskich.

Niektórzy operatorzy ransomware sprzedają próbki złośliwego oprogramowania. Biznes ransomware ma wszystkie smaki zwykłego biznesu. Zdarza się np., że gangi przekazują darowizny na cele charytatywne, a w serwisie DarkSide Leaks zamieszczają informacje o swoich darowiznach. To często kolejne oszustwo, mające skłonić ofiarę do zapłaty okupu, gdyż wiele organizacji charytatywnych nie może przyjąć takich pieniędzy.

DarkSide Leaks zawiera deklarację zasad etycznych, podobną do tej, które prawdziwe korporacje umieszczają na swoich stronach internetowych. Tutaj cyberprzestępcy wysuwają roszczenia, na przykład twierdząc, że nigdy nie zaatakują firm medycznych, zakładów pogrzebowych, instytucji edukacyjnych, organizacji nonprofit lub rządowych. Uważa się, że to kolejny oszukańczy wybieg, mający wpływać na ofiary.

Ten mroczny biznes ma już kolejne odnogi. Według analityków, przedstawiciele takich korporacji jak DarkSide szukają partnerów w gronie firm, które dostarczają legalne usługi deszyfrowania danych. Oferują takim ekspertom wsparcie techniczne i rabaty związane z ilością wykonanej przez nich pracy. Oszuści jednak tak naprawdę nie szukają ofiar, które nie mogą odszyfrować danych. Szukają dużych pieniędzy. Państwowe firmy mogą mieć np. zakaz negocjowania z wyłudzaczami, ale mogą współpracować z firmami, które świadczą usługi deszyfrowania. Te ostatnie działają w tym przypadku jako swego rodzaju pośrednicy, udając, że przywracają dane, ale w rzeczywistości po prostu płacą oszustom i biorą resztę do kieszeni. Nie musi być to koniecznie nielegalne z punktu widzenia prawa, ale mocno pachnie zmową przestępczą.

Mirosław Usidus