Biometria już w wieku dojrzałym. Logowanie samym sobą

Uwierzytelnianie biometryczne porównuje dane dotyczące cech danej osoby z jej biometrycznym wzorcem w celu określenia podobieństwa. Najpierw przechowywany jest model referencyjny. Potem przechowywane dane są porównywane z pobranymi danymi biometrycznymi osoby, która ma być uwierzytelniona. Może to być zdjęcie twarzy, nagranie głosu lub obraz odcisku palca. Pytanie brzmi: "Czy Pan/Pani X jest rzeczywiście Panem/Panią X?".

Dane biometryczne są przechowywane i przetwarzane przez serwery baz danych, zaszyfrowane tokeny lub tokeny fizyczne. W bardziej bezpiecznych urządzeniach szablony biometryczne są przechowywane na urządzeniu (lub w siedzibie firmy), co zapewnia, że uwierzytelnianie tożsamości odbywa się bez przesyłania wrażliwych informacji biometrycznych przez Internet do innego serwera lub lokalizacji.

Można, również w bardzo ogólnym sensie, wyróżnić dwa rodzaje biometrii. Pomiary fizjologiczne - obejmujące zarówno identyfikatory morfologiczne, jak i biologiczne. Identyfikatory morfologiczne to przede wszystkim odciski palców, kształt dłoni, palca, wzór żył, oko (tęczówka i siatkówka) oraz kształt twarzy. Do analiz biologicznych zespoły medyczne i policyjni technicy kryminalistyczni mogą wykorzystywać DNA, krew, ślinę lub mocz.

Drugi rodzaj biometrii to pomiary behawioralne, czyli rozpoznawanie głosu, dynamiki podpisu (prędkość ruchu pióra, przyspieszenia, wywierany nacisk, nachylenie), dynamiki naciśnięć klawiszy, sposobu, w jaki używamy przedmiotów, chód, odgłos kroków, gesty itp.

Nie wszystkie rodzaje pomiarów charakteryzują się takim samym poziomem wiarygodności. Pomiary fizjologiczne mają zazwyczaj tę zaletę, że są bardziej stabilne w ciągu całego życia danej osoby. Na przykład nie są narażone na stres - w przeciwieństwie do identyfikacji behawioralnej.

Biometria multimodalna łączy kilka źródeł biometrycznych w celu zwiększenia bezpieczeństwa i dokładności. Multimodalne systemy biometryczne zazwyczaj wymagają do identyfikacji dwóch poświadczeń biometrycznych, takich jak twarz i odciski palców, zamiast jednego. Mogą one przezwyciężyć ograniczenia powszechnie spotykane w systemach jednomodalnych. Stosowanie kombinacji kilku cech biometrycznych, takich jak twarz i tęczówka lub tęczówka i odciski palców, znacznie obniża poziom błędów.

Od pieczęci po Face ID

Już w II wieku p.n.e. chiński cesarz Ts’In Sze uwierzytelniał dokumenty odciskiem palca w pieczęciach. Po raz pierwszy odciski palców zostały wykorzystane w celach komercyjnych w 1858 r. przez Williama Jamesa Herschela, brytyjskiego administratora w Indiach. Gdy powierzono mu budowę dróg w Bengalu, kazał swoim pracownikom podpisywać umowy palcami. Była to wczesna forma uwierzytelniania biometrycznego i sposób na szybkie odnalezienie pracowników w razie niewywiązania się przez nich z umowy.

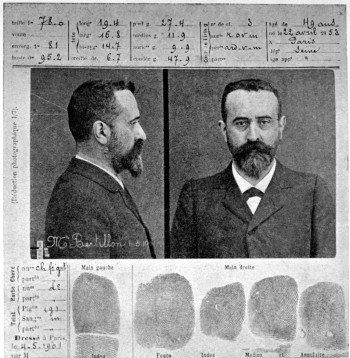

Pod koniec XIX wieku Alphonse Bertillon (2), francuski policjant, zaczął wykorzystywać fizyczne pomiary określonych cech anatomicznych do identyfikacji przestępców, którzy ponownie popełnili przestępstwo. Policja francuska w Paryżu zainicjowała te procedury w 1888 r. W Wielkiej Brytanii policja metropolitalna zaczęła stosować biometrię do identyfikacji w 1901 roku. Zgodnie z obliczeniami Sir Francisa Galtona (kuzyna Darwina) prawdopodobieństwo znalezienia dwóch podobnych odcisków palców wynosi jeden na 64 miliardy, nawet w przypadku identycznych bliźniąt.

Ciekawostką biometryczną z tamtych czasów jest, iż bardzo wcześnie operatorzy telegraficzni posługujący się alfabetem Morse’a rozpoznawali się nawzajem po sposobie, w jaki wysyłali sygnały kreski i kropki. Podczas II wojny światowej siły alianckie stosowały tę samą metodę (biometria behawioralna) do identyfikacji nadawców i uwierzytelniania otrzymywanych wiadomości.

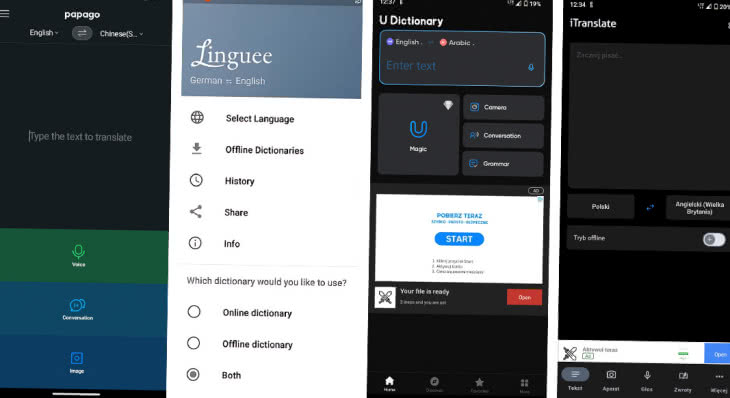

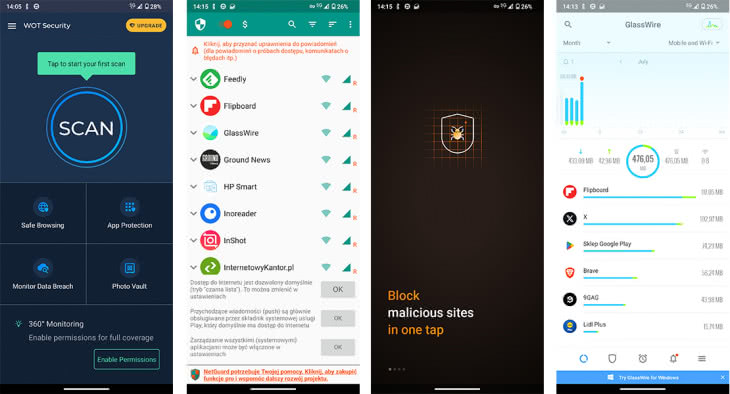

Obecnie sektory, takie jak bankowość (3), handel detaliczny i handel mobilny, już powszechnie korzystają z tych rozwiązań. Od stycznia 2009 r. wojsko Stanów Zjednoczonych gromadzi dane o twarzach, tęczówkach, odciskach palców i DNA w systemie identyfikacji biometrycznej. Jak podał w 2019 r. serwis OneZero, 7,4 mln tożsamości w bazie danych w zdecydowanej większości pochodzi z operacji wojskowych w Iraku i Afganistanie.

Paszport elektroniczny (e-paszport) to znany biometryczny dokument podróży. Druga generacja takich dokumentów, zwanych również paszportami biometrycznymi, zawiera zapisane dwa odciski palców i zdjęcie paszportowe. W 2021 r. w obiegu było ponad 1,2 mld e-paszportów. Oznacza to, że ponad 1,2 miliarda podróżnych posiada standardowy portret cyfrowy w bezpiecznym dokumencie. Biometria stanowi tutaj niepodważalny dowód powiązania paszportu z jego posiadaczem. Uwierzytelnianie biometryczne polega na porównaniu twarzy/odcisków palców widzianych/odczytanych na granicy z twarzą/odciskami palców zapisanymi w mikrokontrolerze paszportu.

Wiele krajów stworzyło infrastrukturę biometryczną, aby kontrolować przepływy migracyjne do i z ich terytoriów. Skanery linii papilarnych i kamery na przejściach granicznych rejestrują informacje, które pomagają dokładniej i precyzyjniej identyfikować podróżnych wjeżdżających do kraju. W krajach Europy i Bliskiego Wschodu oraz w Afryce, rozwiązania takie służą do identyfikacji osób i programów ubezpieczeń zdrowotnych, jak np. w Gabonie. W tych biometrycznych dowodach tożsamości odciski palców są wykorzystywane do potwierdzania tożsamości posiadacza przed uzyskaniem dostępu do usług rządowych lub opieki zdrowotnej.

Indyjski projekt Aadhaar (4) jest jednym symboli postępu identyfikacji biometrycznej. Uznawany jest za najbardziej rozbudowany system identyfikacji biometrycznej na świecie. Numer Aadhaar to dwunastocyfrowy niepowtarzalny numer identyfikacyjny nadawany wszystkim mieszkańcom Indii. Numer ten jest oparty na ich danych osobowych i biometrycznych (zdjęcie, dziesięć odcisków palców, dwa skany tęczówki oka).

Do 27 stycznia 2022 roku wydano 1 322 356 588 identyfikatorów Aadhaar, ponad 99 proc. dorosłej populacji Indii. Początkowo projekt ten był związany z programami dotacji publicznych i zasiłków dla bezrobotnych, ale obecnie obejmuje również system płatności. Od 2019 r. organizacje prywatne są obciążane kwotą 0,007 USD za uwierzytelnienie Aadhaar (za wyzwanie "tak" lub "nie") oraz kwotą 0,3 USD za transakcje typu "now your customer" czyli uwierzytelnianie elektroniczne.

Amerykańscy i brytyjscy sprzedawcy detaliczni stosują rozpoznawanie twarzy jako sposób na walkę z kradzieżami. Biometryczne systemy kontroli dostępu pomagają zapobiegać dostępowi nieupoważnionych osób do obiektów (fizyczna kontrola dostępu) systemów i sieci komputerowych (logiczna kontrola dostępu). W informatyce biometryczna kontrola dostępu może uzupełniać uwierzytelnianie użytkowników i wspierać politykę zarządzania tożsamością i dostępem (IAM) organizacji.

Powszechnie dziś używane smartfony zazwyczaj wyposażone w funkcje rozpoznawania odcisków palców i twarzy. iPhone 5 był pierwszym, w którym wprowadzono rozpoznawanie linii papilarnych w 2013 roku (z TOUCH ID), a rozpoznawanie twarzy stało się modne wraz z wprowadzeniem iPhone’a X w listopadzie 2017 roku z Face ID (5). Wiele telefonów z systemem Android ma tę funkcję (w połączeniu ze skanowaniem tęczówki oka).

Microsoft i Intel wprowadzają uwierzytelnianie biometryczne w swoich produktach, aby chronić użytkowników. Biometryczne pojedyncze logowanie (SSO) to biometryczna technika zarządzania hasłami, która zabezpiecza sieci i hasła, a także chroni dane przed naruszeniem bezpieczeństwa i nieuprawnionym dostępem.

Rozwiązania biometryczne są wdrażane w wielu przypadkach użycia płatności, w tym przy wykorzystaniu smartfonów do dokonywania zakupów w punktach sprzedaży oraz przy użyciu biometrii jako drugiej formy uwierzytelniania w bankomatach.

Na przykład Apple Pay sprawia, że mobilne płatności w punktach sprzedaży za pomocą smartfonów są znacznie bezpieczniejsze dzięki wykorzystaniu odcisków palców w systemie biometrycznym Apple TouchID w celu weryfikacji tożsamości użytkownika i uproszczenia procesu online i mobilnego. Niektóre banki, które już wprowadziły Touch ID w swoich aplikacjach bankowości mobilnej, to American Express, ING Bank, OutBank DE i Deutsche Bank.

Pandemia przyspieszyła wprowadzanie danych online oraz otwieranie kont bankowych, ponieważ wiele oddziałów zostało tymczasowo zamkniętych. Przedsiębiorstwa opracowują przyjazne dla użytkowników urządzeń mobilnych procesy przyjmowania klientów, w tym rozpoznawanie twarzy jako kluczową cechę weryfikacji tożsamości.

Według Global Markets Insights, globalny rynek biometryczny osiągnie wartość 50 mld USD do 2024 roku. Według Grand View Research, wielkość rynku biometrii osiągnie 24,59 miliardów dolarów w ciągu najbliższych sześciu lat. Według MarketsandMarkets rynek technologii biometrycznych wzrośnie do roku 2025 do 68,6 miliarda dolarów.

Twarze, żyły, zapachy

Rozpoznawanie twarzy jest najbardziej naturalnym sposobem identyfikacji biometrycznej. System rozpoznawania twarzy nie wymaga żadnego kontaktu z daną osobą. Według badania NIST z 2018 r., w ciągu ostatnich pięciu lat (2013-2018) twórcy systemów dokonali ogromnego postępu w dokładności rozpoznawania twarzy. NIST stwierdził, że 0,2 proc. wyszukiwań w bazie danych zawierającej 26,6 zdjęć nie doprowadziło do dopasowania właściwego obrazu, w porównaniu z czteroprocentowym wskaźnikiem niepowodzeń w 2014 r. W testach przeprowadzonych przez instytut NIST w 2020 r. najlepszy algorytm miał wskaźnik błędu na poziomie 0,08 proc. Jest to 50-krotna poprawa w ciągu sześciu lat.

Są jednak problemy. Badacze zauważyli np. że poszczególne techniki biometryczne są mniej lub bardziej odpowiednie dla określonych kategorii osób. Dany system może działać w przypadku kobiet, ale gorzej w przypadku mężczyzn, osób młodych, ale nie starszych, osób o jasnej karnacji, ale gorzej w przypadku ciemniejszej karnacji. Inne trudności pojawiają się, zwłaszcza przy rozpoznawaniu twarzy, gdy dana osoba farbuje lub ścina włosy, zmienia linię brwi lub zapuszcza brodę.

Zdjęcie weryfikacyjne wykonane aparatem niskiej jakości może zwiększyć ryzyko błędu. Ryzyko błędu zależy także od środowiska i warunków zastosowania. Światło może być różne w różnych miejscach. To samo dotyczy natężenia lub charakteru hałasu w tle. Pozycja osoby może ulec zmianie.

Kolejne wyzwanie to jest związane z prywatnością i możliwością kontrolowania przez obywateli informacji o sobie. Można wyróżnić dwa rodzaje zagrożeń. Po pierwsze - wykorzystanie danych biometrycznych do innych celów (tzw. function creep) niż te, na które zgodził się obywatel, przez usługodawców lub oszustów. Gdy tylko dane biometryczne znajdą się w rękach strony trzeciej, istnieje ryzyko, że mogą one zostać wykorzystane do celów innych niż te, na które dana osoba wyraziła zgodę. Jest też ryzyko przechwycenia i nielegalnego wykorzystania danych przedstawionych do kontroli biometrycznych. Dane mogą zostać przechwycone podczas ich przesyłania do centralnej bazy danych i oszukańczo powielone w innej transakcji. W rezultacie dana osoba traci kontrolę nad swoimi danymi, co stwarza zagrożenie dla prywatności.

W skanie odcisku palca uzyskanym za pomocą żywego czytnika linii papilarnych znajduje się około trzydziestu punktów charakterystycznych. System identyfikacji oparty na rozpoznawaniu odcisków palców szuka specyficznych cech we wzorze linii na powierzchni palca. Rozwidlenia, zakończenia grzbietów i wysepki, które tworzą ten wzór linii, są zapisywane w postaci obrazu.

Wadą przechwytywania obrazu cech zewnętrznych jest to, że obraz ten można odtworzyć - nawet jeśli jest przechowywany w postaci zakodowanej. Odciski palców można już podrobić za pomocą stosunkowo łatwo dostępnej technologii. Ponadto niektóre wzory linii papilarnych są tak podobne, że w praktyce może to prowadzić do wysokiego wskaźnika fałszywej akceptacji.

Odciski palców mogą się również ścierać z wiekiem, na przykład w przypadku osób, które dużo majsterkują lub wykonują określone prace. W rezultacie niektóre osoby mogą stwierdzić, że ich odciski palców nie mogą być rozpoznane (fałszywe odrzucenie). Istnieje nawet zaburzenie dziedziczne, które powoduje, że ludzie rodzą się bez odcisków palców!

System rozpoznawania twarzy analizuje kształt i położenie różnych części twarzy w celu określenia dopasowania. Czasami brane są pod uwagę także cechy powierzchniowe, takie jak skóra. Rozpoznawanie twarzy do celów bezpieczeństwa jest pochodną technologii wykrywania twarzy, która służy do identyfikowania twarzy na złożonych obrazach, na których może znajdować się wiele twarzy. W ostatnich latach nastąpił gwałtowny rozwój tej technologii, dlatego jest ona doskonałym kandydatem, jeżeli potrzebny jest system do zdalnego rozpoznawania.

Kolejną zaletą jest to, że technologia ta umożliwia "identyfikację negatywną", czyli wykluczenie twarzy, co znacznie ułatwia skanowanie tłumu w poszukiwaniu podejrzanych osób. Jednak rozpoznawanie twarzy ma też kilka istotnych wad. Na przykład technologia ta koncentruje się głównie na samej twarzy, tzn. od linii włosów w dół. W związku z tym, aby rozpoznanie było możliwe, dana osoba musi zazwyczaj patrzeć prosto w kamerę. I choć technologia ta rozwija się w szybkim tempie, poziom bezpieczeństwa, jaki obecnie oferuje, nie dorównuje jeszcze skanowaniu tęczówki oka czy rozpoznawaniu wzorca żył.

Podczas skanowania tęczówki oka skaner odczytuje unikalne cechy tęczówki, które są następnie przekształcane w zaszyfrowany kod. Jednak jednym z problemów często napotykanych przy wprowadzaniu tej technologii jest opór użytkowników. Wiele osób uważa skanowanie oczu za dość nieprzyjemne doświadczenie. Ponadto użytkownik musi przyjąć określoną pozycję, aby skaner mógł odczytać tęczówkę, co może powodować dyskomfort.

Inną często wymienianą wadą jest konieczność zachowania higieny, ponieważ wiele systemów wymaga od użytkowników umieszczenia podbródka na podstawce, z której korzystały już wcześniej niezliczone osoby. Wreszcie należy pamiętać, że choć skanowanie tęczówki oferuje wysoki poziom bezpieczeństwa, może się to odbywać kosztem szybkości.

W przypadku rozpoznawania wzoru żył punkty zakończeń i rozwidlenia żył w palcu są rejestrowane w postaci obrazu, digitalizowane i przekształcane w zaszyfrowany kod. Metoda ta, w połączeniu z faktem, że żyły znajdują się pod, a nie na powierzchni skóry, sprawia, że technologia ta jest znacznie bezpieczniejsza niż identyfikacja na podstawie odcisków palców, a także szybsza i wygodniejsza dla użytkownika. Jest to jednak metoda droższa.

Inną kwestią, o której należy pamiętać, jest to, że bardzo zimne palce (np. osób cierpiących na zespół Raynauda) są niemożliwe lub trudne do użycia w technice odczytu wzoru żył palców.

Rozpoznawanie wzoru żył dłoni (6) również opiera się na rozpoznawaniu niepowtarzalnych wzorów żył. Ponieważ jednak wykorzystuje się więcej punktów odniesienia niż w przypadku rozpoznawania wzoru żył palca, jest to jeszcze prostsza i bezpieczniejsza metoda identyfikacji. Technologia ta, której nie można skopiować (lub można to zrobić z wielkim trudem), jest obecnie uważana za najlepszą dostępną metodę w dziedzinie bezpieczeństwa biometrycznego, obok skanowania tęczówki oka.

Skanowanie dłoni jest szybkie i dokładne oraz zapewnia wysoki poziom wygody użytkownika. Systemy kontroli dostępu oparte na rozpoznawaniu wzorca żył dłoni są stosunkowo drogie. Z tego powodu takie systemy są stosowane głównie w sektorach o wysokich wymaganiach w zakresie bezpieczeństwa, takich jak instytucje bezpieczeństwa państwowego, wymiar sprawiedliwości i sektor bankowy. Metoda rozpoznawania jest czasem mylona z geometrią dłoni. Jest to jednak przestarzała forma biometrii, która opiera się na kształcie dłoni.

Do biometrii da się wykorzystać również DNA (kwas dezoksyrybonukleinowy) zawierające kompletny zestaw instrukcji biologicznych potrzebnych do stworzenia organizmu i jest znane jako genom. Próbki biometryczne tego rodzaju są zwykle pobierane z wymazu z wewnętrznej powierzchni policzka w celu usunięcia komórek skóry. Może to być również kształt i cechy ludzkiego ucha, co stosowane od wielu lat np. we Francji, gdzie dane dotyczące uszu aresztowanych osób były zbierane wraz z obrazami twarzy i odciskami palców jako część rejestru karnego.

Każdy człowiek wytwarza również charakterystyczny wzór bicia serca, który pozostaje niezmienny przez całe życie, chyba że zostanie zakłócona i zmieniona przez chorobę. Jak wiadomo także głos ludzki jest zapisywany i analizowany przez oprogramowanie wykorzystujące sztuczną inteligencję i techniki uczenia maszynowego w celu uzyskania ogromnej liczby danych pochodzących z takich czynników, jak modulacja mowy, tony, akcent, częstotliwość itp. Elementy te umożliwiają systemowi stworzenie wzorca głosu (tzw. voice print lub voice model), który może być wykorzystany do uwierzytelnienia osoby mówiącej w kolejnych transakcjach. Bada się także wykorzystanie osobniczego zapachu jako parametru biometrycznego, przy czym ważne by nie był on zakłócany przez zapachy, mydła, środków dezynfekujących i perfum.

Idzie nowe, lepsze i tańsze

Mimo swoich zalet, biometria ma też wady. Choć ceny spadają, zabezpieczenia biometryczne nadal nie są tanią inwestycją. Ceny różnią się znacznie w zależności od urządzenia, ponieważ każde z nich ma inny typ czujnika. Ponadto unikalne cechy biologiczne użytkowników są informacjami wrażliwymi. Dlatego tak ważna jest ochrona prywatności i bezpieczne przechowywanie danych.

Choć technologia ta jest stosunkowo bezpieczna, zawsze istnieje możliwość naruszenia danych. Inwestycja w bardziej bezpieczną metodę pomiaru jest na ogół opłacalna. Wreszcie, niektóre z tych urządzeń wymagają częstego kontaktu, co rodzi pytania o higienę. "Znane od dawna rozwiązania, takie jak rozpoznawanie linii papilarnych za pomocą dotyku, stanowią ryzyko w kontekście rozprzestrzeniania się infekcji" - czytamy w niedawnym raporcie Instytutu Biometrii, w którym poruszono kwestie związane z Covid-19. Dlatego należy rozważyć zastosowanie bezdotykowych rozwiązań biometrycznych.

Eksperci obawiają się, że systemy danych biometrycznych są nie tylko w niektórych przypadkach wadliwe, ale coraz częściej wkraczają w nasze życie w sposób niezauważalny, przy ograniczonej wiedzy i zrozumieniu społecznym. Istnieją zbawienne przykłady tego, jak taka technologia może być niepokojąco autorytarna w użyciu, a Chiny stanowią jeden z najbardziej ekstremalnych precedensów. Po serii kradzieży papieru toaletowego z publicznych toalet w parku w Pekinie użytkownicy zostali poproszeni o poddanie się skanowaniu twarzy przed wydaniem papieru, a w Shenzhen piesi, którzy przechodzili przez jezdnię na czerwonym świetle, mieli wyświetlane swoje twarze na billboardzie.

Nic dziwnego, że techniki te wzbudzają wątpliwości ekspertów i grup broniących swobód obywatelskimi. Stawiają m.in. pytania, jak długo przechowywane są dane użytkowników, jak bezpieczne są te dane, a nawet czy zagraniczne organy ścigania mogą żądać ich wglądu. W wielu przypadkach nie jest też jasne, przed kim takie systemy są odpowiedzialne i w jaki sposób jednostki mogą kwestionować wydawane przez nie wyroki. Co zrobić, jeśli ktoś zostanie niesłusznie oskarżony lub algorytm błędnie dopasuje tożsamość.

Pojawiają się tez oczywiście pytania o bezpieczeństwo tych systemów. Postawiła je m.in. firma nVIAsoft, zwracając uwagę, że konwencjonalne systemy biometryczne, takie jak rozpoznawanie twarzy, głosu i odcisków palców, mają łatwe do wykorzystania luki w zabezpieczeniach. Nowojorski startup opracowuje więc rewolucyjną metodę wykorzystującą opatentowane bezdotykowe czujniki biometryczne dłoni oraz autorskie oprogramowanie. Pracuje nad wyeliminowaniem takich luk dzięki nowej technologii "hands-up".

Firma opracowuje nowy sposób uwierzytelniania danych biometrycznych - o nazwie Verihand - jako pierwszy bezdotykowy czytnik biometryczny, który odwzorowuje strukturę żył całej dłoni w celu wygenerowania unikatowego, zaszyfrowanego cyfrowego identyfikatora, który jest praktycznie niemożliwy do zhakowania. Mechanizm działania Verihand opiera się na technologii blockchain. Dzięki niej czysty cyfrowy identyfikator rozwiązania jest nieprzenikniony dla hakerów.

NVIAsoft przewiduje, że jej technologia uwierzytelniania stanie się globalnym standardem i jednym z wiodących osiągnięć technologicznych w branży zabezpieczeń tożsamości w ciągu najbliższych pięciu lat.

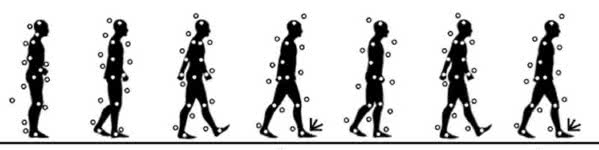

Następna generacja technologii biometrycznych stara się korzystać z bardziej subtelnych danych - na przykład analizy chodu (7). Rozwiązanie opierające się na tym typie biometrii behawioralnej zaproponowała m.in. firma UnifyID. Wykorzystuje dane pobrane z akcelerometru telefonu do pomiaru unikalnego stylu chodzenia danej osoby. Informacje te mogą być następnie wykorzystane do potwierdzenia, czy prawowity właściciel telefonu rzeczywiście jest w jego posiadaniu. Oczywiście, inne organizacje również prowadzą badania nad optymalizacją analizy chodu na potrzeby świata rzeczywistego.

Na przykład naukowcy z Uniwersytetu w Manchesterze odkryli, że zaprojektowany przez nich system analizy chodu był skuteczny w zdumiewającym stopniu 99,3 proc. przypadków. Zaproponowali oni nawet zainstalowanie tej technologii na podłogach lotnisk w celu poprawy bezpieczeństwa. Działając w tle, analiza chodu i inne podobne technologie biometryczne zapewnią bezproblemowe i pozbawione tarć doświadczenie użytkownika.

Rozwiązania chmurowe w biometrii, czyli Biometrics-as-a-Service (BaaS), mają sprawić, że technologia ta stanie się jeszcze bardziej przystępna i wygodna do zaadoptowania. Według raportu MarketsandMarkets, BaaS "dostarcza możliwości biometrycznego wprowadzania i uwierzytelniania na platformie chmury i eliminuje koszty związane z bazą danych, siecią i komponentami pamięci masowej. Jedynym wymaganym komponentem sprzętowym jest urządzenie do przechwytywania danych biometrycznych, co ułatwia wdrażanie tych rozwiązań".

Wyższe tempo wprowadzania technologii biometrycznych oznacza, że ceny będą prawdopodobnie spadać. Zniknie więc jedna z głównych barier z punktu widzenia firm i instytucji. Bariery związane z obawami o prywatność zapewne pozostaną dłużej, jeśli nie na zawsze.

Mirosław Usidus