Czym zaskoczył hakerów pewien japoński minister?

Seria awarii technicznych w trakcie ceremonii otwarcia ubiegłorocznych Zimowych Igrzysk Olimpijskich w Korei była wynikiem cyberataku. "The Guardian" poinformował, że niedostępność strony WWW Igrzysk, awaria Wi-Fi na stadionie oraz popsute telewizory w centrum prasowym były skutkami dużo bardziej wyrafinowanego ataku, niż początkowo się zdawało. Sprawcy uzyskali dostęp do sieci organizatorów z wyprzedzeniem i w bardzo sprytny sposób unieruchomili wiele komputerów - mimo licznych zabezpieczeń.

Wróg, dopóki nie zauważono skutków jego działania, był niewidzialny. Gdy już dostrzeżono destrukcję, w dużym stopniu taki pozostał (1). Powstało kilka teorii, kto stał za atakiem. Zgodnie z najpopularniejszymi ślady wiodły do Rosji - według niektórych komentatorów mogła być to zemsta za usunięciu państwowych barw Rosji z Igrzysk.

Inne podejrzenia kierowały się do Korei Północnej, która zawsze chętnie dokuczy południowemu sąsiadowi, albo do Chin, bo to hakerska potęga i często znajduje się wśród podejrzanych. Wszystko to stanowiło jednak raczej detektywistyczną dedukcję niż wnioskowanie w oparciu o twarde dowody. I w większości takich wypadków tylko na tego rodzaju spekulacje jesteśmy skazani.

Przypisanie autorstwa cyberataku z reguły jest trudnym zadaniem. Nie dość, że przestępcy zwykle nie zostawiają żadnych rozpoznawalnych śladów, to do swych technik dołączyli mylenie tropów.

Tak było w przypadku ataku na polskie banki na początku 2017 r. Firma BAE Systems, która swojego czasu jako pierwsza opisała głośny atak na bank narodowy w Bangladeszu, przyjrzała się dość dokładnie niektórym elementom złośliwego oprogramowania atakującego komputery w polskich bankach i uznała, że jego autorzy próbowali podszyć się pod osoby rosyjskojęzyczne.

W elementach kodu znajdowały się bowiem rosyjskie słowa w dziwnej transliteracji - np. rosyjskie słowo клиент w nietypowej formie "klient". BAE Systems podejrzewa, że sprawcy korzystali z Google Translate, aby przez rosyjskie słownictwo udawać rosyjskich hakerów.

W maju 2018 r. Banco de Chile przyznał, że ma problemy i rekomendował klientom korzystanie z usług bankowości online oraz mobilnej, a także bankomatów. Na ekranach komputerów umieszczonych w oddziałach specjaliści znaleźli wskazówki świadczące o tym, że coś uszkodziło sektory rozruchowe dysków.

Po kilku dniach szperania po sieci natrafiono na ślady potwierdzające, że faktycznie doszło do masowego uszkodzenia dysków w tysiącach komputerów. Nieoficjalne informacje mówią o tym, że skutki dotknęły 9 tys. komputerów i 500 serwerów.

Dalsze śledztwo ujawniło, że z banku w trakcie ataku wirusa zniknęło aż 11 mln dolarów, a inne źródła wskazują na sumę jeszcze wyższą! Specjaliści w dziedzinie bezpieczeństwa w końcu orzekli, że uszkodzone dyski komputerów bankowych stanowiły jedynie kamuflaż dla kradzieży dokonanej przez hakerów. Bank oficjalnie jednak tego nie potwierdza.

Zero dni na przygotowanie i zero plików

W ciągu ostatniego roku blisko 2/3 największych światowych firm zostało skutecznie zaatakowanych przez cyberprzestępców. Najczęściej korzystali oni z technik bazujących na lukach zero-day oraz tzw. atakach bezplikowych (fileless).

Takie wnioski płyną z raportu "2018 State of Endpoint Security Risk", przygotowanego na zlecenie firmy Barkly przez Ponemon Institute. Obie techniki ataku są odmianami niewidzialnego wroga, zyskującymi na popularności.

Zdaniem autorów opracowania, tylko w ciągu ostatniego roku liczba ataków wymierzonych w największe globalne organizacje zwiększyła się o 20%. Z raportu dowiadujemy się również, że przeciętne straty poniesione w wyniku takich akcji szacuje się każdorazowo na 7,12 mln dolarów, co przekłada się na 440 dolarów w przeliczeniu na jedno narażone na atak stanowisko. Kwoty te obejmują zarówno konkretne straty spowodowane przez przestępców, jak i koszty przywrócenia zaatakowanych systemów do stanu pierwotnego.

Ataki typu zero-day są wyjątkowo trudne do odparcia, ponieważ zazwyczaj bazują na lukach w oprogramowaniu, o których nie wiedzą jeszcze ani jego producent, ani użytkownicy. Ten pierwszy nie może więc przygotować stosownej aktualizacji bezpieczeństwa, a ci drudzy nie są w stanie wdrożyć odpowiednich procedur bezpieczeństwa.

"Aż 76% udanych ataków bazowało właśnie na wykorzystaniu luk zero-day lub jakiegoś nieznanego wcześniej złośliwego oprogramowania - co oznacza, że były one czterokrotnie bardziej skuteczne niż klasyczne techniki stosowane wcześniej przez cyberprzestępców", wyjaśniają przedstawiciele Ponemon Institute.

Druga niewidzialna metoda, ataki bezplikowe, polega na uruchamianiu w systemie złośliwego kodu z wykorzystaniem najróżniejszych "sztuczek" (np. poprzez osadzenie exploita na stronie internetowej), niewymagających, by atakowany użytkownik pobierał lub uruchamiał jakikolwiek plik.

Przestępcy korzystają z tej metody coraz chętniej, ponieważ klasyczne ataki, polegające na wysyłaniu użytkownikom złośliwych plików (np. dokumentów Office czy plików PDF) stają się coraz mniej skuteczne. Dodajmy, że ataki fileless zwykle bazują na lukach w oprogramowaniu, które są już znane i załatane - problem w tym, że wielu użytkowników nie aktualizuje odpowiednio często swoich aplikacji.

W przeciwieństwie do opisanego powyżej scenariusza, złośliwy program typu malware nie umieszcza pliku wykonywalnego na dysku. Zamiast tego działa w wewnętrznej pamięci komputera, czyli w pamięci RAM.

Oznacza to, że tradycyjne oprogramowanie antywirusowe będzie miało trudności z wykryciem złośliwej infekcji, ponieważ nie znajdzie pliku na nią wskazującego. Dzięki użyciu złośliwego oprogramowania, napastnik może bez wywoływania alarmu ukryć swoją obecność na komputerze i spowodować różnego rodzaju uszkodzenia (kradzież informacji, pobranie dodatkowego złośliwego oprogramowania, uzyskanie dostępu do wyższych przywilejów itp.).

Bezplikowe złośliwe oprogramowanie jest również określane jako Advanced Volatile Threats (AVT). Niektórzy eksperci twierdzą, że stanowi nawet gorszy przypadek niż Advanced Persistent Threats (APT).

Gdy HTTPS nie pomaga

Zdaje się, że bezpowrotnie minęły czasy, kiedy po przejęciu kontroli nad serwisem WWW przestępcy zmieniali treść strony głównej, umieszczając na niej wypisaną wielką czcionką informację WEBSITE HACKED (2).

Obecnie celem ataków jest przede wszystkim zdobycie pieniędzy, a przestępcy sięgają po wszelkie sposoby, by w każdej sytuacji odnieść wymierne korzyści finansowe. Po przejęciu strony starają się jak najdłużej pozostać w ukryciu i czerpać zyski, lub wykorzystywać pozyskaną infrastrukturę.

Wstrzykiwanie złośliwego kodu w słabo zabezpieczone strony może mieć różny cel - np. finansowy (kradzież informacji o kartach kredytowych). Swego czasu pisało się o bułgarskich skryptach wstrzykiwanych na stronie Kancelarii Prezydenta RP, ale nie udało się jednoznacznie wskazać, jaki był cel odwołań do obcych skryptów.

Stosunkowo nową techniką jest tzw. webskimming, czyli nakładki kradnące numery kart kredytowych na stronach sklepów. Użytkownik strony wykorzystującej HTTPS (3) został już nauczony i przyzwyczajony do weryfikacji, czy dana strona jest oznaczona tym charakterystycznym symbolem, a sama obecność kłódki stała się dowodem na brak jakichkolwiek zagrożeń.

Przestępcy wykorzystują jednak w różny sposób tę nadmierną ufność w bezpieczeństwo strony: używają darmowych certyfikatów, umieszczają na stronie ikonkę (favicon) w kształcie kłódki, wstrzykują w źródło strony zainfekowany kod.

Analiza sposobów infekcji niektórych sklepów internetowych wskazuje, że przestępcy przenieśli fizyczne skimmery bankomatowe do cyberświata pod postacią webskimmerów. Klient, wykonując typowy przelew za zakupy, wypełnia formularz płatności, w którym podaje wszystkie dane (numer karty kredytowej, datę jej ważności, numer CVV, imię i nazwisko).

Płatność jest autoryzowana przez sklep w tradycyjny sposób, a cały proces zakupu przebiega prawidłowo. W przypadku użycia webskimmera strona internetowa sklepu ma jednak wstrzyknięty kod (wystarczy jedna linijka JavaScriptu), który powoduje, że dane wpisane do formularza są wysyłane na serwer przestępców.

Jednym z bardziej znanych przestępstw tego typu był atak na stronę sklepu Partii Republikańskiej USA. Przez sześć miesięcy dane z kart kredytowych klientów były wykradane i przekazywane do rosyjskiego serwera.

Szacując ruch sieciowy w sklepie i dane czarnorynkowe, określono, iż skradzione karty kredytowe przyniosły cyberprzestępcom zysk na poziomie 600 tys. dolarów.

W 2018 r. przy użyciu identycznej metody zostały wykradzione dane klientów producenta smartfonów OnePlus. Firma przyznała, że jej serwer został zainfekowany, a przekazywane dane kart kredytowych były podglądane bezpośrednio w przeglądarce i wysyłane do nieznanych przestępców. Podano, że w ten sposób przywłaszczono dane 40 tys. klientów.

Zagrożenia kryjące się w sprzęcie

Ogromnym i rozwijającym się obszarem niewidzialnych cyberzagrożeń są wszelkiego rodzaju techniki oparte na cyfrowym sprzęcie, czy to w postaci chipów potajemnie instalowanych w niewinnie wyglądających komponentach, czy urządzeń szpiegowskich pełną gębą.

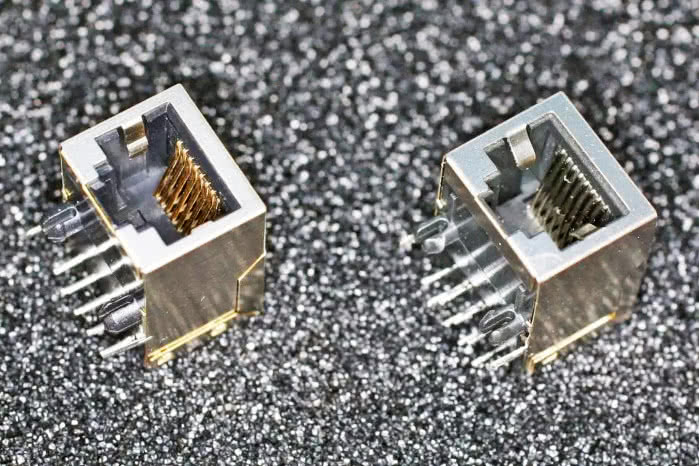

Ogłoszone w październiku ub. roku przez agencję Bloomberg odkrycie dodatkowych, miniaturowych szpiegowskich układów scalonych w sprzęcie telekomunikacyjnym, m.in. w gniazdkach sieci Ethernet (4) sprzedanych Apple’owi czy Amazonowi, było sensacją roku 2018. Ślady wiodły do firmy Supermicro, produkującej urządzenia w Chinach. Jednak wszyscy zainteresowani zaprzeczali potem informacjom Bloomberga - od Chińczyków po Apple’a i Amazona.

Jak się okazuje, również pozbawiony specjalnych implantów, "normalny" sprzęt komputerowy może zostać wykorzystany do cichego ataku. Ustalono np., że błąd w procesorach Intela, o którym niedawno pisaliśmy w "MT", a polegający na możliwości "przewidywania" kolejnych operacji, jest w stanie pozwalać dowolnemu oprogramowaniu (od silnika bazy danych do prostego skryptu JavaScript uruchamianego w przeglądarce) na dostęp do struktury lub zawartości chronionych obszarów pamięci jądra systemu.

Już kilka lat temu pisaliśmy o sprzęcie pozwalającym potajemnie hakować i szpiegować urządzenia elektroniczne. Opisywaliśmy liczący 50 stron "Katalog zakupowy ANT", z którym zapoznać się można było w Internecie. Według "Spiegla" to z niego wybierają sobie "broń" agenci służb specjalnych specjalizujący się w działaniach cyberwojennych.

Lista zawierała różnej klasy produkty, od kosztującego 30 dolarów urządzenia do obijania fali dźwiękowej i nasłuchu o nazwie LOUDAUTO, po wart 40 tys. dolarów CANDYGRAM, który służy do instalacji własnej kopii wieży telefonii komórkowej sieci GSM.

Na liście znajdujemy nie tylko sprzęt, ale również wyspecjalizowane oprogramowanie, takie jak np. DROPOUTJEEP, które po "wszczepieniu" do iPhone’a pozwala m.in. wyciągać z jego pamięci lub zapisywać w niej pliki. Można pozyskać w ten sposób listy adresowe, SMS-y, wiadomości głosowe, a także przejąć kontrolę nad mikrofonem, kamerą i lokalizacją aparatu.

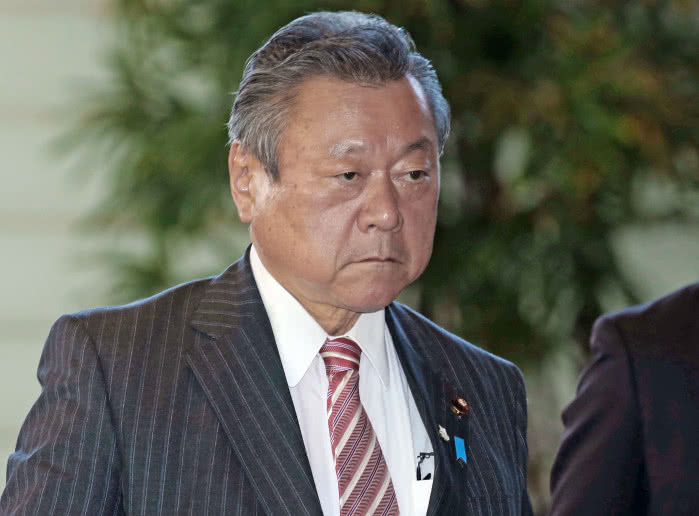

Wobec potęgi i wszechobecności niewidzialnych wrogów ma się czasami poczucie bezradności. Dlatego nie każdego dziwi i śmieszy postawa Yoshitaki Sakurady, ministra odpowiedzialnego za przygotowanie Igrzysk Olimpijskich w Tokio w 2020 r. oraz zastępcy szefa rządowego biura strategii bezpieczeństwa cybernetycznego, który podobno nigdy nie używał komputera.

Przynajmniej to on był niewidzialny dla wroga, a nie wróg dla niego.

Backdoor - złośliwe oprogramowanie ukierunkowane na ukryte wejście do systemu, urządzenia, komputera lub oprogramowania, albo na ominięcie zainstalowanego w nich tradycyjnego zabezpieczenia.

Bot - indywidualne urządzenie podłączone do Internetu, zainfekowane szkodliwym oprogramowaniem i stanowiące część botnetu, czyli sieci podobnych zainfekowanych urządzeń. Bot jest najczęściej komputerem, ale może być również smartfonem, tabletem lub sprzętem skomunikowanym z Internetem Rzeczy (czyli np. routerem lub lodówką). Otrzymuje instrukcje operacyjne od serwera dowodzenia i kontroli lub bezpośrednio od botmastera, a czasem od innych botów w sieci, zawsze jednak bez wiedzy i świadomości właściciela. Botnety mogą składać się nawet z miliona urządzeń i wysyłać do 60 mld spamu dziennie. Używane są do oszustw typu click-fraud, pozyskiwania ankiet online, manipulacji w mediach społecznościowych, a także do dystrybucji spamu i phishingu.

Cryptojacking - w 2017 r. pojawiła się nowa technologia do kopania w przeglądarkach internetowych kryptowaluty Monero. Skrypt powstał w JavaScript i daje się go z łatwością osadzić na dowolnej stronie. Gdy użytkownik

komputera odwiedzi taką zainfekowaną stronę, moc obliczeniowa jego urządzenia zostaje przejęta na potrzeby kopania kryptowaluty. Im więcej czasu spędzimy na tego typu stronie, tym więcej cykli procesora w naszym sprzęcie może być zużyte na potrzeby cyberprzestępcy.

Dropper - złośliwe oprogramowanie, które instaluje inny rodzaj złośliwego oprogramowania, takiego jak wirus lub backdoor. Droppery są często zaprojektowane tak, aby uniknąć wykrycia przez tradycyjne rozwiązania

antywirusowe, m.in. poprzez opóźnioną aktywację.

Exploit - złośliwe oprogramowanie, które wykorzystuje podatność legalnego oprogramowania na włamanie się do komputera lub systemu.

Keyloggery - za pomocą oprogramowania do keyloggingu boty zbierają informacje związane z określonym typem użyć klawiatury, takim jak alfanumeryczne/specjalne sekwencje znaków związane z określonymi słowami

kluczowymi, np. "bankofamerica.com" lub "paypal.com". Jeśli keylogger działa na tysiącach komputerów podłączonych do botnetu, cyberprzestępca ma możliwość szybkiego zbierania poufnych informacji.

Malware - złośliwe oprogramowanie, zaprojektowane specjalnie, aby zaszkodzić komputerowi, systemowi lub danym. Obejmuje kilka rodzajów narzędzi, w tym adware, ransomware, scareware, spyware, trojany, wirusy i robaki.

Phishing - próba wydobycia od użytkownika sprzętu skomunikowanego z Internetem wrażliwych lub poufnych informacji. Cyberprzestępcy rozpowszechniają tą metodą treści elektroniczne wśród szeregu ofiar, namawiając je do podjęcia konkretnych działań, takich jak kliknięcie linku lub wysłanie odpowiedzi na wiadomość e-mail. Jeśli to uczynią, dostarczą bez swojej wiedzy takich informacji osobistych, jak nazwa użytkownika, hasło, dane bankowe czy finansowe lub dane karty kredytowej. Metody dystrybucji phishingu obejmują pocztę elektroniczną, reklamę internetową i SMS-y. Odmianą phishingu jest spear phishing - atak nakierowany na konkretne osoby lub grupy osób, np. zarządy korporacji, celebrytów czy wysokich urzędników państwowych.

Rootkit - złośliwe oprogramowanie umożliwiające potajemny dostęp do części komputera, oprogramowania lub systemu. Często modyfikuje sprzętowy system operacyjny w taki sposób, aby samo pozostało ukryte przed użytkownikiem.

Spyware - złośliwe oprogramowanie szpiegujące użytkownika komputera, przechwytujące sekwencje naciśnięć klawiszy, wiadomości e-mail, dokumenty, a nawet włączające bez jego wiedzy kamerę wideo.

Steganografia cyfrowa - metoda ukrywania pliku, wiadomości, obrazu lub filmu w innym pliku. Boty korzystają z tej technologii, pobierając pozornie nieszkodliwe pliki obrazów, które zawierają złożone strumienie

wiadomości wysyłanych na drodze komunikacji C&C (między komputerem a serwerem), nadające się do nielegalnego wykorzystania. Obrazy mogą być przechowywane na zhakowanej stronie internetowej lub nawet

w usługach udostępniania obrazów.

Szyfrowanie/Protokoły złożone - metoda używana w kodzie botnetu do zaciemniania transmisji botnetu. Niektóre złośliwe oprogramowania oparte na botach, takie jak trojan Gameover ZeuS, szyfrują zarówno dystrybucję złośliwego oprogramowania, jak i komunikację C&C (zarządzającą malware’em i botnetami).

Trojan - forma niereplikującego złośliwego oprogramowania, zawierającego ukrytą funkcjonalność. Trojan zazwyczaj nie próbuje propagować lub wstrzyknąć się do innych plików.

Vishing - połączenie słów voice ("głos") i phishing. Oznacza wykorzystanie połączenia telefonicznego w celu uzyskania szczególnie chronionych danych osobowych, takich jak numery kont bankowych lub kart kredytowych.

Zazwyczaj ofiara otrzymuje połączenie z automatyczną wiadomością od kogoś, kto twierdzi, że reprezentuje instytucję finansową, dostawcę Internetu lub firmę technologiczną. Wiadomość może zawierać prośbę o podanie numeru konta lub kodu PIN. Po aktywowaniu połączenia przekierowywane jest ono za pośrednictwem usługi Voice-over-IP do napastnika, który żąda następnie dodatkowych poufnych danych osobowych.

Zagrożenie biznesowej poczty elektronicznej (Business Email Compromise, BEC) - rodzaj ataku phishingowego mającego na celu oszukanie osób z danej firmy czy organizacji i kradzież pieniędzy poprzez podszywanie

się pod kadrę kierowniczą. Przestępcy uzyskują dostęp do korporacyjnego systemu poprzez atak typu spear phishing lub złośliwe oprogramowanie. Następnie badają strukturę organizacyjną przedsiębiorstwa, jego systemy finansowe, a także styl i harmonogram poczty elektronicznej kierownictwa.

Zobacz także:

W sieci lepiej zapomnij o prywatności

Służby, monitoring i giełdy danych

Obrona przez atak

Czy wszechobecny monitoring nas ocali?