W świecie cyfrowym konflikty zbrojne nie będą miały granic ani żadnych reguł

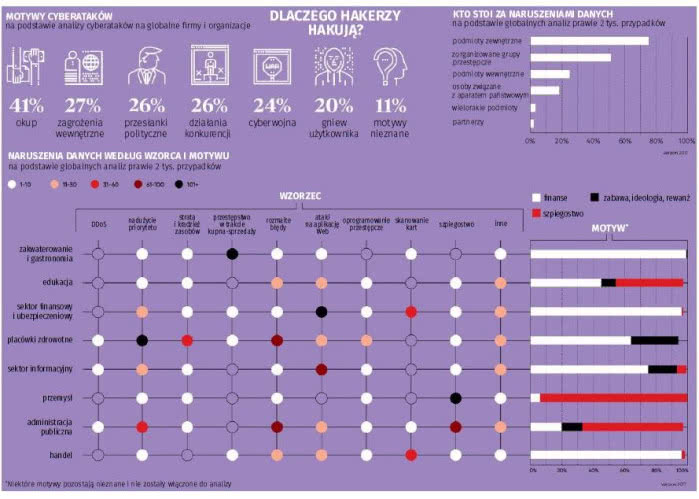

W badaniach firmy Raconteur z 2017 r. "Dlaczego hakerzy hakują?" (2), opartych na analizach 2 tys. globalnych ataków, jako główny motyw (41%) wymieniany jest okup, ale duże znaczenie mają też takie powody, jak polityka, konkurencja i "zagrożenia wewnętrzne".

Operator telefonii komórkowej Verizon, w swoim raporcie z 2017 r. "Data Breach Investigations Report", z których korzystał Raconteur, rozkłada motywy hakerów w nieco inny sposób, choć wnioski wysnuwa podobne. Wspomina o trzech szerszych kategoriach motywów - "finanse", "szpiegostwo" oraz "zabawa, ideologia i rewanż". W tej grupie rośnie jednak udział "szpiegostwa".

Rosja walczy z nami - Chiny z Zachodem

Firma F-Secure w październiku opublikowała mapę, opisującą źródła ataków wymierzonych w polski Internet. Na czele Rosja. Średnio dziennie 14,5 tys. razy hakerzy z tego kraju próbują włamywać się do komputerów w Polsce. Widać więc wyraźnie, kto toczy z naszym krajem cyberwojnę, bo znajdujące się na drugim miejscu Niemcy mają na sumieniu tylko 1405 ataków, a z Chin pochodzi ich 1018.

Jednak dla wielu krajów zachodnich to Chiny są głównym przeciwnikiem. W grudniu 2018 r., w zaledwie drugim publicznym wystąpieniu od objęcia swojego stanowiska, szef brytyjskiego wywiadu zagranicznego MI6 Alex Younger ostrzegł, że Wielka Brytania jest zmuszona do coraz bardziej wymagającej rywalizacji technologicznej z konkurencyjnymi potęgami światowymi.

Najwięcej uwagi poświęcił Chinom, a szczególnie firmie Huawei, która pracuje nad technologią mobilną 5G. Szereg państw - w tym te będące wraz z Wielką Brytanią w tzw. Sojuszu Pięciorga Oczu (tajne porozumienie organizacji wywiadowczych obejmujące Wlk. Brytanię, USA, Kanadę, Nową Zelandię i Australię) - zablokowało już dostęp tej firmy do sieci 5G, wskazując na istniejące z jej strony zagrożenie dla bezpieczeństwa narodowego.

W grudniu 2018 r. w Vancouver zatrzymano Meng Wanzhou, wiceprezeskę zarządu i zarazem dyrektor finansową Huawei. Księżniczka Huawei, jak ją nazywają Chińczycy, jest córką założyciela tej firmy. Grozi jej ekstradycja do Stanów Zjednoczonych, w związku z podejrzeniem o naruszenie sankcji nałożonych przez USA wobec Iranu.

Media piszą o plotkach, które krążą wokół firmy Huawei. Wielu obserwatorów wskazuje na fakt, że przedsiębiorstwo jest spółką państwową, zarządzaną przez chińskich generałów. Eksperci podejrzewają, że wdrażana powoli technologia sieci 5G w wydaniu chińskiego przedsiębiorstwa będzie po prostu kolejnym narzędziem szpiegowskim.

Pozycjonowanie w systemach komputerowych

Jeśli wpływ rozmaitej maści hakerów na odbywające się w różnych częściach świata demokratyczne wybory wydaje się już przez opinię społeczną stosunkowo oswojony, należy rozważyć, co może oznaczać pełna cyberwojna. W jej arsenale byłyby np. takie środki, jak:

- całkowite i długotrwałe zamknięcie sieci energetycznej (coś, co dwukrotnie spotkało Ukrainę - prawdopodobnie z rąk rosyjskich cyberżołnierzy);

- wymazanie baz danych przez złośliwe oprogramowanie;

- skasowanie danych bankowych w celu wywołania paniki finansowej (w 2013 r. atak tego rodzaju zamroził trzy główne południowokoreańskie banki);

- zakłócanie bezpiecznej pracy zapór wodnych i elektrowni atomowych;

- oślepianie systemów radarowych oraz tych zamontowanych w myśliwskich samolotach bojowych.

W marcowym ostrzeżeniu wystosowanym przez amerykański Departament Bezpieczeństwa Krajowego (DHS) i tamtejsze Federalne Biuro Śledcze znalazło się ostrzeżenie mówiące o tym, że powiązani z rządem rosyjscy cyberprzestępcy skupili się w swoich działaniach na "jednostkach rządowych i wielu amerykańskich sektorach infrastruktury krytycznej", w tym sektorze energetycznym, wodnym i lotniczym.

Rosyjskie "farmy trolli", zaangażowane w tzw. wojnę informacyjną, oskarżane o ingerencję w ostatnie wybory prezydenckie w USA i w referendum brytyjskie w sprawie Brexitu, a także o próby wpływania na wyniki wyborów prezydenckich we Francji, formalnie są poza państwowymi strukturami. Tymczasem Stany Zjednoczone i inne duże kraje utworzyły cyberwojskowe jednostki (4), które prowadzą operacje wywiadowcze i wspierają misje wojskowe.

- Rosja jest w cyberprzestrzeni naszym najsilniejszym przeciwnikiem, więc radzenie sobie z ich atakami stanowi dla nas i dla amerykańskich sojuszników priorytet - powiedział w oświadczeniu sprzed kilku miesięcy Ciaran Martin, dyrektor generalny ds. cyberbezpieczeństwa brytyjskiego Government Communications Headquarters.

Warto jednak dodać, że Wielka Brytania i Stany Zjednoczone mają zamiar prowadzić niemal identyczną działalność w Rosji, wstępnie pozycjonując się w rosyjskich sieciach i systemach (5). Chodzi o to, aby móc reagować, a może także wywołać efekt odstraszający, podobny trochę do wzajemnej gwarancji zniszczenia jądrowego w czasie zimnej wojny. Jednak analogia jest nie do końca prawdziwa, gdyż ataki cybernetyczne są trudniejsze do identyfikacji, co powoduje, że próg do działania staje się znacznie niższy.

Są też jednak inni wrogowie, koncentrujący się na innych "frontach". Uważa się np., że północno-koreańska armia hakerów, która rozpoczęła swoją działalność jako część wojska, obecnie skupia się na zarabianiu pieniędzy dla reżimu. Korzysta z przeróżnych technik - od kradzieży danych z kart bankowych po znacznie szerzej zakrojone akcje. Podejrzewa się, że to właśnie hakerzy z Korei Północnej przyczynili się w październiku 2017 r. do kradzieży 60 mln dolarów z tajwańskiego Far Eastern International Bank.

Stany Zjednoczone uważają też, że to Korea Północna stoi za słynnym cyberatakiem oprogramowania szantażującego WannaCry z 2017 r. Sparaliżował on tysiące systemów komputerowych na całym świecie, w tym te funkcjonujące w wielu korporacjach. Nie oszczędzał nikogo. Uderzył w brytyjską Narodową Służbę Zdrowia.

Tysiące wizyt pacjentów zostało odwołanych, powodując zakłócenia i niedogodności dla chorych w całym kraju. Jego autorzy żądali od każdej ofiary za usunięcie szyfrowania po 300 dolarów w bitcoinach, ale prawdopodobnie nie wszystkie efekty zostały przez nich zaplanowane. Analiza przeprowadzona przez naukowców z firmy FireEye sugeruje, że zasięg rażenia WannaCry był raczej przypadkowy.

Niepewny los ludności cywilnej

W 2013 r. thinktank NATO (6) opublikował 282-stronicowy podręcznik, który próbuje zastosować istniejące prawo do cyberprzestępczości - określając, które cele są wykluczone (np. szkoły i szpitale) oraz w jakich okolicznościach dany kraj może zareagować na atak hakerów przy użyciu siły wojskowej.

Podręcznik Talliński (nazwany w nawiązaniu do stolicy Estonii, gdzie mieści się wspomniany thinktank), "nie jest dokumentem oficjalnym" i "powinien być rozumiany jedynie jako wyraz opinii dwóch międzynarodowych grup ekspertów na temat stanu prawnego".

Jednak rosnące wyrafinowanie i siła cyberataków, wspieranych przez państwa, sprawiły, że niektórzy eksperci obawiają się, że prędzej czy później, celowo lub przez przypadek, w jednym z podobnych incydentów dojdzie do eskalacji napięcia i pojawią się prawdziwe ofiary.

- Nie mam wątpliwości, że pewnego dnia jakiś cyberatak spowoduje bezpośrednie szkody dla ludzi. To tylko kwestia czasu - powiedział serwisowi ZDNet Jing Xie, starszy analityk wywiadu zagrożeń w firmie Venafi. - Przypomnijmy sobie wirus Stuxnet z przełomu pierwszej i drugiej dekady XXI wieku. Jeśli intencją jego autorów było m.in. spowodowanie eksplozji w zakładach związanych z irańskim programem jądrowym, to musiano przecież zakładać, że w efekcie może dojść do utraty czyjegoś życia.

Cyber Command - dowództwem bojowym

Prawie każde państwo dysponujące pieniędzmi i umiejętnościami inwestuje w cyberwojsko i zdolności w zakresie cyberobrony. Według szefów wywiadu USA, już ponad trzydzieści krajów rozwija zdolności do ofensywnych ataków cybernetycznych.

W informacjach wywiadowczych Stanów Zjednoczonych jako główne podmioty stwarzające realne zagrożenie cybernetyczne regularnie wymienia się Rosję, Chiny, Iran i Koreę Północną.

USA od dawna ostrzegają, że Rosja ma "wysoce zaawansowany ofensywny program cybernetyczny" oraz "prowadzi szkodliwe i/lub zakłócające cyberataki, w tym te nakierowane na sieci infrastruktury krytycznej".

Odnośnie do Chin przedstawiciele Pentagonu przyznali, że starają się one zmniejszyć dystans w stosunku do USA pod względem możliwości w zakresie cyberprzestępczości. Ostrzegli też, że Państwo Środka podjęło już próbę zbadania amerykańskich sieci w poszukiwaniu danych przydatnych w każdym przyszłym kryzysie.

- Ukierunkowane informacje mogłyby umożliwić siłom cybernetycznym chińskiej armii zbudowanie obrazu operacyjnego amerykańskich sieci obronnych, dyspozycji wojskowych, logistyki i powiązanych zdolności wojskowych, który następnie mógłby być wykorzystany przed ewentualnym kryzysem lub w jego trakcie - stwierdzili specjaliści z Pentagonu.

Prawdopodobnie jednak Stany Zjednoczone nadal dysponują najbardziej znaczącymi zdolnościami w zakresie obrony cybernetycznej i cyberataków.

- Wkraczamy w nową erę, w której wiele krajów osiągnęło znaczne zdolności do cyberdziałania - powiedział prezydent Obama w 2016 r. - Szczerze mówiąc, zachowujemy jednak większe możliwości niż ktokolwiek inny, zarówno ofensywne, jak i defensywne.

Duża część tego potencjału pochodzi z amerykańskiego dowództwa Cyber Command. Pełni ono dwojaką misję: ma chronić amerykańskie sieci obrony, ale także prowadzić "operacje wojskowe w pełnym spektrum cyberprzestrzeni, w celu umożliwienia działań we wszystkich dziedzinach w cyberprzestrzeni między Stanami Zjednoczonymi a ich aliantami oraz odmawiania tego samego naszym przeciwnikom". Do końca roku 2018 celem miało być zwiększenie liczebności cybersił zbrojnych do blisko 6200 osób i zapewnienie pełnej operacyjności wszystkich 133 zespołów.

Uważa się, że jak do tej pory USA wykorzystywały już różne formy broni cybernetycznej zarówno przeciwko irańskiemu programowi jądrowemu, jak i północnokoreańskim testom rakietowym czy państwu islamskiemu - choć z rozmaitymi efektami.

W lipcu 2018 r. urzędnicy z Departamentu Bezpieczeństwa Krajowego potwierdzili groźne pogłoski - hakerzy pracujący dla rządu rosyjskiego zhakowali amerykańską sieć energetyczną, uzyskując poziom dostępu, przy którym mogliby odciąć dopływ prądu do obywateli USA. Na krajowej konferencji na temat bezpieczeństwa cybernetycznego, która odbyła się w tym samym miesiącu, wiceprezydent Mike Pence jasno określił, że rząd koncentruje się na atakach ofensywnych.

- Odporność to za mało - powiedział Pence. - Musimy być przygotowani do reagowania. Nasza administracja podjęła działania, aby podnieść Dowództwo Cybernetyczne Stanów Zjednoczonych do rangi dowództwa bojowego, stawiając je na tym samym poziomie, co dowództwo, które nadzoruje na całym świecie nasze operacje wojskowe. Minęły już czasy, kiedy Ameryka pozwalała się bezkarnie atakować przeciwnikom.

Zapasy "zero-day’ów"

Co mają coberwojska w swoich arsenałach? Część uzbrojenia to standardowy zestaw narzędzi dla hakerów. Przykładowo, w głośnych atakach na Estonię przeprowadzonych w roku 2007 r. zasadniczy oręż stanowił Distributed Denial of Service (DDoS), czyli atak mający na celu zajęcie wszystkich wolnych zasobów komputerowych przeciwnika, przeprowadzany równocześnie z wielu urządzeń.

Stosowane są też np. phishingowe wiadomości e-mail, wysyłane w celu nakłonienia użytkowników do przekazania haseł lub innych danych, zapewniających napastnikom dalszy dostęp do sieci. Wykorzystywane są również złośliwe oprogramowania i wirusy, tak jak to miało miejsce w ataku Shamoon, który w 2012 r. zniszczył dyski twarde 30 tys. komputerów pracujących dla saudyjskiego koncernu Saudi Aramco.

Według raportu "Washington Post", po doniesieniach o ingerencji Rosji w przygotowania do wyborów prezydenckich w USA w 2016 r., prezydent Obama zezwolił na rozmieszczanie broni cybernetycznej w samej infrastrukturze Rosji. Jak czytamy: "Implanty zostały opracowane przez amerykańską wewnętrzną agencję wywiadowczą NSA i zaprojektowane tak, aby w razie rosyjskiej agresji dało się je uruchomić zdalnie w ramach odwetowego cyberuderzenia = niezależnie od tego, czy chodzi o atak na sieć energetyczną, czy ingerencję w przyszły wyścig prezydencki".

Stany Zjednoczone, Wielka Brytania i kilka innych rządów obwiniało też Rosję za atak ransomware’u NotPetya, który wywołał spore spustoszenie w połowie 2017 r. Biały Dom opisał ten incydent jako "najbardziej destrukcyjny i kosztowny cyberatak w historii". Pierwotnie najprawdopodobniej miał na celu uszkodzenie systemów komputerowych na Ukrainie. Szybko jednak rozprzestrzenił się dalej i spowodował szkody rzędu miliardów dolarów, pokazując, jak łatwo broń cybernetyczna może wydostać się spod kontroli.

Istnieje kwitnący rynek handlu exploitami zero-day, które są doskonałą bronią cybernetyczną. Uważa się, że wiele państw posiada duże zapasy zero-day’ów, które można wykorzystać albo do szpiegostwa cybernetycznego, albo jako część rozbudowanej broni cybernetycznej. Zero-day stanowił m.in. kluczową część cyberbroni Stuxnet - słynnego robaka, który został zidentyfikowany w roku 2010 i jest podejrzewany m.in. o zniszczenie irańskich wirówek do wzbogacania uranu.

Jednym z problemów związanych z bronią cybernetyczną, w szczególności z bronią cybernetyczną wykorzystującą zero-day, jest to, że - w przeciwieństwie do konwencjonalnej bomby lub pocisku - może być ona analizowana, odtwarzana, a nawet potencjalnie ponownie wykorzystana i użyta przez kraj lub grupę, przeciwko której była zastosowana.

Cyberwojna? Czy w ogóle jest coś takiego?

Tradycyjna forma międzynarodowego konfliktu - walka między armiami wystrzeliwującymi pociski i bomby - opiera się na sięgających wieków zasadach wojny, które, w większym lub mniejszym stopniu, ale jednak dążą do zmniejszenia cierpienia ludności cywilnej.

Ataki terrorystyczne mające na celu zabijanie i odstraszanie cywilów mogą być uważane za biegunowe przeciwieństwo tego zjawiska. Cyberwojna umiejscawiana jest gdzieś pośrodku. Nie ma póki co żadnych reguł, żadnej konwencji genewskiej dla cyberwojny.

Eugene Kaspersky, założyciel Kaspersky Lab, uważa, że nie należy mówić o cyberwojnie lecz o cyberterroryzmie. Nie wiemy przecież, kto i kiedy atakuje, ani tego kiedy ponownie uderzy, zaś "cyfrowym żołnierzem" może być dosłownie każdy (7). Zrównuje on też odkrytą przez jego firmę broń cybernetyczną na dużą skalę, taką jak wirusy Flame oraz Net-Traveler, z bronią biologiczną.

W październiku 2011 r. w "Journal of Strategic Studies" opublikowano artykuł Thomasa Rida "Cyber War Will Not Take Place", w którym autor stwierdza, że wszystkie politycznie umotywowane ataki cybernetyczne są jedynie wyrafinowanymi wersjami sabotażu, szpiegostwa lub zamachu, i że jest mało prawdopodobne, aby kiedykolwiek w przyszłości wydarzyła się cyberwojna w prawdziwym tego słowa znaczeniu. Inni eksperci uważają jednak, że tego typu cyberpoczynania już same w sobie stanowią wojnę.

Tymczasem naukowiec z Uniwersytetu Oxfordzkiego, Lucas Kello, zaproponował niedawno nowy termin - unpeace. Ten swoisty "stan braku pokoju" oznaczałby wysoce szkodliwe działania cybernetyczne, których skutki nie sięgają wprawdzie poziomu tradycyjnej wojny, ale ich szkodliwy wpływ na gospodarkę i społeczeństwo może być większy niż w przypadku niektórych ataków zbrojnych. A zatem jak zwał, tak zwał - skutki tych działań mogą być przerażające.

Wojenna historia cybermocarstw USA

Z dokumentów wykradzionych przez Edwarda Snowdena, opisujących rozległą operację hackingu, mającą na celu opanowanie infrastruktury Internetu, wynika, że zasięg działań amerykańskiej wewnętrznej agencji wywiadowczej NSA wydaje się nieograniczony. W 2009 r. Stany Zjednoczone w swojej najbardziej znanej akcji uruchomiły robaka Stuxnet - wykorzystanego m.in. przeciwko Iranowi, w celu sabotażu jego programu jądrowego.

Chiny

W latach 2009-2011 Chiny rzekomo włamały się do Google’a, RSA Security i innych firm, aby uzyskać kody źródłowe i rozmaite poufne informacje. Hakerzy, którzy naruszyli zasoby RSA Security, uzyskali podstawowe dane wykorzystywane w dwuskładnikowym systemie uwierzytelniania firm, preferowanym przez rządy i korporacje. W 2014 r. chińscy hakerzy przeniknęli do kilku baz danych należących do US Office of Personnel Management. Ukradli stamtąd poufne dane, w tym numery polis ubezpieczeniowych ponad 21 milionów osób. W 2015 r. prezydent Obama zawarł z Chińczykami porozumienie, na mocy którego Kraj Środka miał powstrzymać się od cyberwojny, ale porozumienie jest uważane za martwe.

Wielka Brytania

W latach 2009-2013 Wielka Brytania zhakowała podmorskie kable Google’a i Yahoo, aby monitorować niezaszyfrowany ruch w sieci. W 2012 r. specjaliści pracujący dla brytyjskich służb specjalnych z agencji Government Communications Headquarters włamali się do belgijskiej firmy telekomunikacyjnej Belgacom, w celu monitorowania całego ruchu komórkowego przechodzącego przez jej routery.

Izrael

Podejrzewa się, że służby specjalne Izraela współpracowały w projekcie ataku robaka Stuxnet na irańskie wirówki wzbogacające uran, a w 2014 r. włamały się do rosyjskiej firmy Kaspersky Lab. To właśnie izraelscy hakerzy w 2012 r. mieli też dokonać ataku Wiper na irański sektor naftowy. Złośliwe oprogramowanie wymazało wówczas dane z dysków twardych, a następnie usunęło pliki systemowe, powodując awarię maszyn i uniemożliwiając ich ponowne uruchomienie.

Korea Północna

W 2014 r. Sony Pictures Entertainment zostało sparaliżowane przez atak hakerów. Stany Zjednoczone przypisały to działanie Korei Północnej - mającej w ten sposób mścić się za wprowadzenie na ekrany kin komedii "Wywiad ze Słońcem Narodu" - i zastosowały przeciwko niej oraz niektórym tamtejszym urzędnikom państwowym dodatkowe sankcje gospodarcze. Napastnicy zdobyli gigabajty danych, które następnie zamieścili w Internecie. W 2013 r. komputery w Korei Południowej zostały z kolei uderzone bombą logiczną, która spowodowała usunięcie wielu danych i uniemożliwiła ponowne uruchomienie mnóstwa urządzeń. Zaatakowany kraj obwinił za tę akcję Koreę Północną, choć nigdy nie przedstawiono solidnych dowodów. Warto dodać, że struktura kodu niszczycielskiego malware’u oprogramowania WannaCry przypomina te z wcześniejszych ataków dokonywanych przez północnokoreańską grupę Lazarus.

Iran

W 2012 r. Iran miał uderzyć wirusem Shamoon w komputery konglomeratu naftowego Saudi Aramco - tak stwierdzili urzędnicy amerykańscy, nie przedstawiając jednak dowodów. Shamoon wymazał wtedy dane z ok. 30 tys. maszyn i zniszczył pliki systemowe, uniemożliwiając ponowne uruchomienie systemu. W latach 2011-2012 Iran rozpoczął serię ataków typu Denial Of Service na amerykańskie banki. Urzędnicy rządu Stanów Zjednoczonych twierdzili, że państwo to podejmuje w ten sposób działania odwetowe w związku z działaniami wirusa Stuxnet i sankcjami ONZ.

Rosja

W 2014 r. Rosja zaatakowała ponoć Departament Stanu USA i Biały Dom. Napastnicy mieli dostęp do niektórych e-maili prezydenta Obamy, jak również do niepublicznych informacji na temat harmonogramu jego działań. W kolejnym roku Rosja miała zhakować TV5Monde, francuskojęzycznego nadawcę telewizyjnego. Wprawdzie winę wzięła na siebie grupa nazywająca się Cyber Caliphate, ale francuscy urzędnicy wskazali palcem na Rosję. Kraj ten uważany jest również za potęgę w dziedzinie prowadzenia wojny informacyjnej wykorzystującej media społecznościowe, ingerencji w procesy wyborcze i zmierzania do ogólnej destabilizacji politycznej krajów zachodnich.

Zobacz także:

Czym zaskoczył hakerów pewien japoński minister?

Po bezpieczeństwie pozostają wspomnienia - a i te nie wiadomo, czy prawdziwe

W sieci lepiej zapomnij o prywatności

Czy wszechobecny monitoring nas ocali?

Mirosław Usidus