Jak chronić się przed cyberzagrożeniami. Nie podawaj na talerzu samego siebie

Jeden z najprostszych zestawów zasad bezpieczeństwa i ochrony przed złośliwym oprogramowaniem brzmi tak:

- Instalacja oprogramowania antywirusowego.

- Włączona zapora sieciowa (firewall).

- Aktualizacja wszelkiego oprogramowania.

- Przy płatnościach drogą elektroniczną upewnienie się, że transmisja danych jest szyfrowana.

- Używanie oryginalnego systemu i aplikacji, pochodzących z legalnego źródła.

Jeśli przełożyć ogólne zalecenia na doświadczenia zwykłego użytkownika, to na poziomie podstawowym jest to kilka dość prostych reguł, takich jak ta, żeby nie otwierać e-maili pochodzących z nieznanych źródeł, bowiem niektóre wirusy mogą się uaktywniać w momencie otwarcia wiadomości oraz nie otwierać załączników do e-maili pochodzących z niepewnych źródeł. Kolejna prosta reguła brzmi - nie instalować oprogramowania pochodzącego z niepewnego źródła oraz takiego, które chce się zainstalować, gdy wejdziemy na jakąś stronę www.

Lepiej też nie wchodzić na podejrzane strony internetowe, gdyż niektóre wirusy mogą wykorzystywać błędy w przeglądarkach i w ten sposób zainfekować system. Należy też uważać na strony, na których nagle następuje przekierowanie. Programy antywirusowe muszą być aktualizowane. Hakerzy skanują nieustannie sieć w poszukiwaniu niezabezpieczonych komputerów.

Przeciętny użytkownik komputera oraz Internetu, jeśli zastosuje się do powyższych rad i wskazówek, może poczuć się nieco bezpieczniej. Na jego bezpieczeństwo wpływa również fakt, że raczej nie interesują się nim naprawdę groźni cyberprzestępcy.

Jeśli już, to tylko jako jednym z wielu komputerów-zombie, które przez potajemnie zainstalowane programy nieświadomie uczestniczą w dystrybucji spamu lub atakach np. DDoS na firmy, instytucje, rządy i systemy wojskowe. Popularność tego rodzaju ataków jednak systematycznie spada.

Kolejne fundamentalne zalecenie to regularna zmiana haseł (2). Zadbaj o ich złożoność. Oznacza to stosowanie kombinacji co najmniej 10 liter, cyfr i symboli. Słabe hasło może dać szansę na włamanie się do systemu komputerowego, a gdy już się włamie, sprawca ma nad nim całkowitą kontrolę.

Dobrym pomysłem jest rozpoczęcie od silnego hasła szyfrującego, jak również wirtualnej sieci prywatnej, VPN, która zaszyfruje cały ruch wychodzący z urządzeń aż do momentu dotarcia do miejsca docelowego. Jeśli cyberprzestępcy zdołają włamać się do sieci komunikacyjnej, nie przechwycą niczego poza zaszyfrowanymi danymi. Warto korzystać z VPN za każdym razem, gdy korzystasz z publicznej sieci Wi-Fi, np. w bibliotece, kawiarni, hotelu czy na lotnisku. Wielu specjalistów rekomenduje programy zarządzające hasłami, tzw. "password managery", takie jak LastPass, iPassword czy KeePass. Inni znów nie rekomendują takich rozwiązań. Program LastPass w 2015 roku został zhakowany. Warto mimo wszystko pamiętać, że stosując taki program, stosujemy dodatkowy próg bezpieczeństwa. Haker musi zhakować nie tylko nasze hasło, ale także i program, które chroni.

Zabezpieczenie e-maila jest znacznie ważniejsze niż dane kont na serwisach społecznościowych. Zapomniane czy stracone w inny sposób hasła odzyskujemy bowiem za pomocą skrzynki pocztowej. Dlatego dwustopniowe zabezpieczenie tej skrzynki jest tak ważne. Drugim stopniem zabezpieczającym może być np. logowanie się za pomocą kodów przysyłanych przez SMS-y. Dostęp do skrzynki pocztowej może być również zabezpieczony za pomocą dodatkowego hasła lub kodu obrazkowego.

Zarówno komputery pracujące w systemie Windows, jak i maszyny firmy Apple oferują fabryczne ustawienia szyfrowania danych. Trzeba je tylko włączyć. Znane Windows rozwiązanie o nazwie BitLocker szyfruje za pomocą algorytmu AES (128 lub 256 bitów) każdy sektor partycji. Analogiczne, choć niedziałające w identyczny sposób rozwiązanie dla maców to FileVault.

Kolejna zasada mówi o używaniu w Internecie protokołu HTTPS (ang. Hypertext Transfer Protocol Secure), szyfrowana wersja protokołu HTTP. W przeciwieństwie do komunikacji niezaszyfrowanego tekstu w HTTP klient-serwer, HTTPS szyfrował kiedyś za pomocą SSL - obecnie używany jest do tego celu protokół TLS. Zapobiega to przechwytywaniu i zmienianiu przesyłanych danych. Wywołania tego protokołu zaczynają się od https://, natomiast zwykłego połączenia HTTP od http://. Aby upewnić się, że łącząc się z jakimiś stronami czy usługami, używamy bezpiecznego protokołu, warto zainstalować w przeglądarce dodatek HTTPS EVERYWHERE.

Cyberprzestępcy potrafią stosować czasem wyrachowane techniki psychologiczne i analitykę treści udostępnianych w społecznościach, zyskując wówczas dane osobowe albo wskazówki, jak je odkryć. Osoby mające dzieci powinni zadbać o ich bezpieczeństwo oraz o to, by dzieci wiedziały, jak chronić dane swoje i członków rodziny. Trzeba dzieciom dokładnie wyjaśnić, dlaczego jest to ważne.

Urządzenie mobilne - jak się nie dać zainfekować i uwolnić się od infekcji

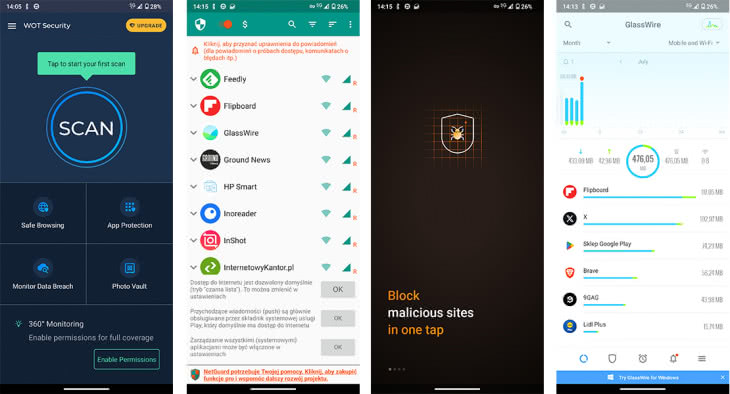

Pomimo ciągłych ulepszeń w usłudze Play Protect, złośliwe aplikacje w środowisku systemowym Android (3) przedostają się do Sklepu Play. Aplikacje z witryn innych firm są bardziej narażone na zagrożenie bezpieczeństwa, ponieważ Google nie usuwa takich aplikacji. Złośliwe oprogramowanie lub wirusy, które znajdują się w takich aplikacjach, wpływają na wydajność telefonu. Takie aplikacje stanowią również zagrożenie dla prywatnych danych użytkownika, takich jak informacje o kartach kredytowych, hasła i inne.

Można korzystać z aplikacji zabezpieczających i antywirusowych, ale nie ma 100 proc. pewności. Narzędzia te są bezużyteczne, jeśli urządzenie jest już zainfekowane. Złośliwe aplikacje często podszywają się pod darmowe oprogramowanie, jak np. gry, aby zachęcić użytkowników do ich zainstalowania. Często użytkownicy mogą nie wiedzieć, że ich urządzenie zostało zainfekowane, a złośliwe oprogramowanie powoli przejmuje kontrolę. Symptomy wskazujące na to, że urządzenie jest zainfekowane wirusem lub złośliwym oprogramowaniem, to m.in. zużywanie zbyt dużej ilości danych, zbyt wolna praca, wyświetlanie większej ilości reklam niż zwykle, szybsze rozładowywanie baterii i wyświetlanie uszkodzonych danych. Oznaką infekcji są też nieautoryzowane zakupy w aplikacjach.

Jeśli już dojdzie do infekcji, to najprostszym i najbezpieczniejszym sposobem na usunięcie wirusa z telefonu z Androidem jest ponowne uruchomienie smartfona w trybie bezpiecznym. Następnie należy odinstalować aplikacje, których nie zainstalowaliśmy.

Gdy po użyciu powyższej metody nadal wydaje nam się, że mamy w telefonie złośliwe oprogramowanie, to jedyną opcją jest wykonanie resetu fabrycznego. Resetowanie telefonu oznacza niestety utratę danych i aplikacji, ale jest skuteczne. Usuwa nawet stalkerware, złośliwe oprogramowanie trudne do wykrycia. Zanim wykonamy reset fabryczny, zaleca się zrobienie kopii zapasowej. Aparat po tej operacji jest jak nowy, jeśli chodzi o stronę programową. Dlatego warto podjąć kroki i środki ostrożności, aby utrzymać go w bezpiecznym stanie przed nowym złośliwym oprogramowaniem.

Ogólne zasady w urządzeniu mobilnym w systemie Android to aktualizacja oprogramowania i upewnienie się, że funkcja Google Play Protect jest włączona. Dla dodatkowego bezpieczeństwa można pobrać aplikację antywirusową, jednak tylko sprawdzonej i masowo rekomendowanej firmy. Hakerzy często wprowadzają aplikacje, które bardzo przypominają legalne aplikacje. Aby zainstalować aplikację, zawsze należy korzystać ze Sklepu Play, a nie z usług stron trzecich.

Powyższe rady to abecadło. Nie dają stuprocentowej gwarancji bezpieczeństwa. Jednak lekceważenie tych podstawowych zasad sprawia, że zagrożenie i prawdopodobieństwo ataków, wirusów i włamań narasta lawinowo. Na najbardziej podstawowym poziomie chodzi o to, by nie zaserwować cyberopryszkom samego siebie, swojego urządzenia i swoich danych jako łatwego i darmowego dania na talerzu.

Mirosław Usidus