Wirusy komputerowe i programy antywirusowe

1971 Pierwszy poznany wirus komputerowy pojawił się w 1971 roku i został nazwany "Creeper" (1). Zainfekował komputery typu mainframe PDP-10 firmy Digital Equipment Corporation (DEC) z systemem operacyjnym TENEX. Został ostatecznie usunięty przez program stworzony przez Raya Tomlinsona, znany jako "The Reaper", który niektórzy uważają za pierwszy program antywirusowy, jednak należy zauważyć, że "Reaper" był w rzeczywistości programem zaprojektowanym specjalnie do usuwania wirusa Creeper. A zatem były to części tego samego tworu.

1983 Powstaje termin "wirus komputerowy". Jego autorstwo przypisuje się Fredowi Cohenowi, który użył tego sformułowania w jednej z pierwszych opublikowanych prac naukowych na ten temat. Cohen użył terminu "wirus komputerowy" do opisania programu, który "oddziałuje na inne programy komputerowe, modyfikując je w taki sposób, że zawierają one jego kopię."

1986 Pierwszym wirusem komputerowym kompatybilnym z IBM PC "na wolności" i jedną z pierwszych naprawdę szeroko rozpowszechnionych infekcji był "Brain". Od tego czasu liczba wirusów szybko rosła.

1987 Można mówić o pewnej rywalizacji o miano twórcy pierwszego programu antywirusowego, choć da się wskazać rok narodzin pierwszych tego rodzaju software’u. Prawdopodobnie pierwsze publicznie udokumentowane usunięcie "dzikiego" wirusa komputerowego zostało przeprowadzone przez Bernda Fixa w 1987 roku. W tym samym roku Andreas Lüning i Kai Figge, którzy w 1985 r. założyli G Data Software, wydali swój pierwszy produkt antywirusowy dla platformy Atari ST.

W 1987 r. pojawił się również Ultimate Virus Killer. W 1987 roku, w Stanach Zjednoczonych, John McAfee (2) założył własną firmę, która była częścią Intel Security, i pod koniec roku wydał pierwszą wersję VirusScan.

Również w 1987 roku w Czechosłowacji Peter Paško, Rudolf Hrubý i Miroslav Trnka stworzyli pierwszą wersję programu antywirusowego NOD (późniejszy ESET został stworzony przez Petera Paško, Miroslava Trnkę i Rudolfa Hrubego w 1992 roku). W końcu, pod koniec 1987 r., udostępniono dwa pierwsze heurystyczne narzędzia antywirusowe: Flushot Plus autorstwa Rossa Greenberga i Anti4us autorstwa Erwina Lantinga.

Przełom lat 80.-90. Liczba wirusów stale się zwiększała. Jednym z nich był wirus Jerusalem, który rozprzestrzeniał się w wielu firmach, instytucjach naukowych i agencjach rządowych, powodując 13 maja 1988 r. ("czarny piątek") pierwszą epidemię na masową skalę. Innym szeroko rozprzestrzeniającym się wirusem był Vienna - po opublikowaniu jego kodu źródłowego pojawiło się wiele wariantów tego szkodnika. Powstały wówczas Cascade, znany z tego, że był to pierwszy zaszyfrowany wirus, rozprzestrzeniał się później w latach 90. W okresie tym problem stanowiły niemal wyłącznie wirusy. Jednak już wtedy istniały tzw. robaki, z których najbardziej znany, Morris, został wykryty w listopadzie 1988 r. i zdołał zainfekować około 6 tys. niezabezpieczonych systemów (około 10 proc. wszystkich komputerów podłączonych do Internetu w 1988 r.).

Pod koniec lat 80. pojawiły się też pierwsze trojany, które podszywały się pod nieszkodliwe programy. Jednym z pierwszych trojanów był AIDS Information Disk, który po zaszyfrowaniu danych w komputerze wyłudzał okup.

1990 Powstaje Organizacja Badań nad Rozwiązaniami Antywirusowymi, CARO (3). W 1991 roku CARO opublikowała dokument "Virus Naming Scheme", pierwotnie napisany przez Friðrika Skúlasona i Vesselina Bontcheva. Chociaż ten schemat nazewnictwa jest obecnie przestarzały, pozostaje jedynym istniejącym standardem, który próbowała przyjąć większość firm naukowców zajmujących się bezpieczeństwem komputerowym i kiedykolwiek.

1991 To rok powstawania produktów i firm antywirusowych, które pozostały z nami na długie lata. W Stanach Zjednoczonych, Symantec wydaje pierwszą wersję Norton AntiVirus (4). W Finlandii firma F-Secure (założona w 1988 roku przez Petriego Allasa i Risto Siilasmaa) wydaje pierwszą wersję swojego produktu antywirusowego. Firma F-Secure twierdzi, że jest pierwszą firmą antywirusową, która zaznaczyła swoją obecność w World Wide Web. W tym samym roku w Czechach Jan Gritzbach i Tomáš Hofer zakładają firmę AVG Technologies (wówczas Grisoft).

1991 Wraz z pojawieniem się wirusa Tequila pojawia się "na wolności" nowy rodzaj wirusów - polimorficzne. Technika ta polega na szyfrowaniu kodu wirusa, tak aby wraz z każdą infekcją wirus przyjmował inną formę. Polimorfizm powodował, że programy antywirusowe nie mogły opierać się wyłącznie na sygnaturach. Konieczne stało się opracowanie innych technik, łącznie z emulacją kodu wirusa lub wykorzystywaniem algorytmów matematycznych, umożliwiających przejrzenie kodu.

1995 Pojawia się pierwszy makrowirus o nazwie Concept, który opierał się nie na kodzie wykonywanym prze maszynę, lecz na danych. Użytkownik sam tworzył tu zainfekowane makrowirusami dokumenty i każdy kolejny użytkownik, który otrzymał zainfekowany dokument, stawał się ofiarą. Ponieważ plikami danych wymieniano się o wiele częściej niż programami, autorzy makrowirusów posiadali znacznie skuteczniejszy kanał rozprzestrzeniania niż dawniejsi autorzy wirusów. Dystrybucji z czasem coraz bardziej sprzyjał fakt, że poczta elektroniczna stała się głównym sposobem komunikacji i wymiany danych.

1996 Pojawia się pierwszy wirus linuksowy "na wolności", znany jako "Staog".

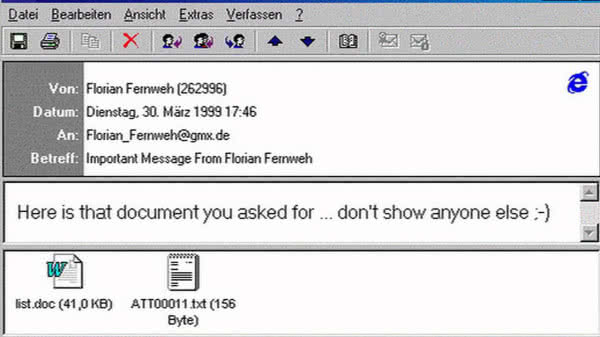

1999-2000 Pojawienie się wirusa Melissa to kolejny ogromny przełom w rozwoju wirusów i zarazem metod walki z nimi. W przeciwieństwie do wcześniejszych makrowirusów, które czekały, aż użytkownik wyśle zainfekowane dane, wirus Melissa "przechwytywał" system e-mail w celu rozprzestrzeniania. Jedyną rzeczą, jaką musiał zrobić użytkownik, było dwukrotne kliknięcie myszką zainfekowanego załącznika do wiadomości e-mail (5). Gdy to zrobił, wirus przechwytywał adresy e-mail z książki adresowej programu Outlook i wysyłał swoje kopie do kontaktów znajdujących się na liście.

Dzięki temu mechanizmowi masowej wysyłki wirus Melissa rozprzestrzeniał się szybciej i na większą skalę niż poprzednie makrowirusy. Co gorsza, ze względu na liczbę wysłanych wiadomości e-mail Melissa stanowił zagrożenie dla stabilności infrastruktury poczty elektronicznej. Już pierwsza fala wirusa Melissa spowodowała zapchanie korporacyjnych systemów pocztowych wiadomościami e-mail. Przez kilka następnych lat prawie wszystkie najgroźniejsze wirusy i robaki opierały się na tym modelu masowego rozprzestrzeniania.

Robak ILOVEYOU, który pojawił się ok. rok po Melissie, był w stanie replikować się samodzielnie. Dodawał też klucze do rejestru systemowego, usuwał pliki z OS-a, zastępując je kopiami samego siebie, a nawet był w stanie ściągnąć z sieci plik o nazwie WIN-BUGSFIX.EXE, który odpowiedzialny był za wykradanie haseł.

2000 Rainer Link i Howard Fuhs udostępniają pierwszy program antywirusowy o otwartym kodzie źródłowym, zwany OpenAntivirus Project.

2001 Pojawienie się jednego z bardziej historycznie znanych robaków, CodeRed, "bezplikowego", który nie próbował infekować plików znajdujących się na zainfekowanej maszynie, lecz wykorzystywał lukę w zabezpieczeniach serwera Microsoft w celu atakowania serwerów Windows 2000. CodeRed zdołał rozprzestrzenić się w Internecie w ciągu kilku godzin, znacznie szybciej niż jakiekolwiek inne infekcje. Kilka miesięcy później, we wrześniu 2001 roku, wirus Nimda wykorzystał lukę w zabezpieczeniach przeglądarki Internet Explorer do wywołania kolejnej wielkiej globalnej epidemii. Nimda ustanowił nowy model ataku polegający na wykorzystywaniu exploitów w połączeniu z innymi metodami ataków. Oprócz masowego wysyłania swoich kopii dołączał również kod exploita (w postaci zainfekowanego JavaScript) do plików HTML.

2004 Wirus Cabir atakuje urządzenia umobilne i jest pierwszym tego rodzaju atakiem na dużą skalę. Rozprzestrzenił się do ponad 40 krajów na całym świecie, wykorzystując do tego celu technologię Bluetooth.

2007 Zidentyfikowany w czerwcu 2007 roku, Zeus był pierwotnie wykorzystany do wykradania informacji z amerykańskiego Department of Transportation. Dwa lata później pojawił się na listach zagrożenia firmy Prevx, która odkryła, że za pośrednictwem Zeusa zainfekowano 74 tys. serwerów FTP tak gigantycznych organizacji, jak Bank of America, NASA, ABC, Oracle, Cisco, Amazon czy magazynu "BusinessWeek".

Zeus rozprzestrzenia się poprzez ataki drive-by download i phishing. Trojan przez kolejne lata był wykorzystywany do ataków. Wirus podmieniał w kolejnych wersjach stronę logowania do bankowości internetowej na sfałszowaną, łudząco podobną do oryginału. Pojawiły się też przeróżne odmiany programu, jak choćby ZitMo (Zeus in the Mobile). Najczęściej Zeus atakuje klientów instytucji finansowych, prosząc o instalację mobilnego antywirusa. Zeus do tej pory określany jest jako największy botnet w sieci.

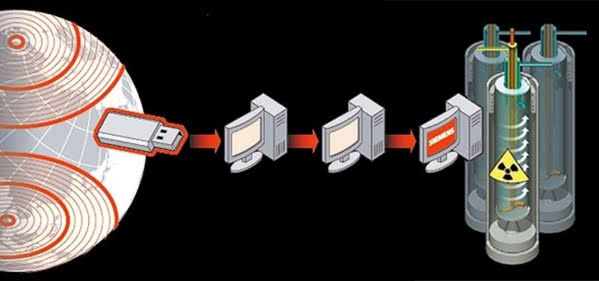

2007-2012 Cyberwojna na całego. Już w 2007 roku Estonia została zaatakowana m.in. przez malware pochodzący najprawdopodobniej z Rosji. Za prawdziwy początek ery wirusów komputerowych używanych jako narzędzia cyberwojenne uznać należałoby jednak wykrycie robaka Stuxnet (6) trzy lata później. Zniszczył tysiąc irańskich wirówek do wzbogacania uranu. Dwa lata po nim irańskie służby wykryły robaka-szpiega Flame, który do dziś uchodzi za jeden z najbardziej wyrafinowanych cyberataków w historii. Potrafił np. dynamicznie zmieniać swoje zachowania podczas operacji, instalując różne komponenty w zależności od poszczególnego celu ataku. Analizował ruch sieciowy, wykrywał zasoby i słabe zabezpieczenia, np. hasła. Wykonywał zrzuty ekranowe otwartych okien i wykonywania określonych procesów. Wykorzystywał mikrofony zainfekowanych urządzeń do nagrywania dźwięków w ich otoczeniu.

Za broń cyberwojenną można uznać także wirusa-sabotażystę nazwanego Shamoon, który w październiku 2012 roku wymazał wszystkie dane w 30 tysiącach komputerów saudyjskiej państwowej firmy Saudi Aramco, zastępując je obrazem płonącej amerykańskiej flagi. Powszechnie uważa się, że za atakiem stoją hakerzy z Iranu.

2012 Choć elementy uczenia maszynowego w wykrywaniu i neutralizacji wirusów były stosowane i testowane już wcześniej, dopiero rozwiązania stworzone przez firmę Cylance należy uznać za pierwsze kompleksowe wykorzystanie AI w oprogramowaniu antywirusowym (7).

Firma podkreśla, że bardziej skupia się na prewencji niż na wykrywaniu zagrożeń w systemach. Założyciel firmy Stuart McClure mówi, że produkt antywirusowy firmy Cylance nie wykorzystuje typowych zabezpieczeń, takich jak unikalne podpisy, heurystyka, analiza behawioralna, sandboxing, wirtualizacja czy czarna lista. Produkt wykorzystuje raczej sztuczną inteligencję do identyfikacji i powstrzymywania napastników. McClure stwierdził, że funkcje bezpieczeństwa Cylance są podobne do sposobu identyfikacji zagrożeń ludzkiego mózgu, w którym "uczy" komputery identyfikować sygnały ataku.

2013 Firma Kaspersky Lab wykrywa wirusa nazywanego u nas "Czerwony Październik", zaś oficjalnie ROCRA (ang. skrót od "The Hunt For The Red October"), który unikał detekcji przez ok. 5 lat. W odróżnieniu od wielu poprzedników atakował nie tylko pecety, ale również wszelkiego rodzaju sprzęt elektroniczny, także mobilny (systemy Windows Mobile, iPhone, Nokia).

2013 Amerykanie oficjalnie oskarżają Chiny o organizowanie cyberataków i kradzież danych, w tym także wojskowych. Dzięki opublikowanemu przez amerykańską firmę zajmującą się sieciowym bezpieczeństwem Mandiant raportowi wiadomo więcej i precyzyjniej, poznano lepiej hakerską aktywność jednostek cyberwojennych Chińskiej Armii Ludowo-Wyzwoleńczej.

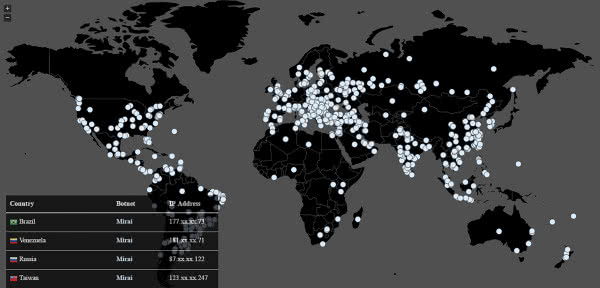

2016 Oparty na przejęciu sieci Internetu Rzeczy botnet Mirai (8) atakuje m.in. GitHub, Twitter, Reddit, Netflix, Airbnb, CNN, Spotify i wiele innych przestały być osiągalne.

2016 Atak Petya/Not Petya to najdroższy w historii pojedynczy incydent związany z cyberbezpieczeństwem. Według szacunków, straty firm na całym świecie wyniosły nawet 10 miliardów dolarów. Złośliwe oprogramowanie Petya blokowało zainfekowane urządzenia, żądając 300 dolarów w bitcoinach za ich odzyskanie. Wirus spowodował awarię systemów komputerowych m.in. Rady Ministrów Ukrainy i tamtejszego Banku Narodowego, rosyjskiego banku centralnego i koncernu naftowego Rosnieft.

2017 Ataki ransomware znanego jako WannaCry oraz WannaCrypt odnotowano 12 maja 2017 r. Na jego celowniku znalazły się duże firmy, korporacje oraz serwery, których infrastruktura opierała się na systemie Windows. Program infekował urządzenie ofiary, szyfrował pliki znajdujące się na dysku, blokował do nich dostęp, a następnie wyświetlał ofierze komunikat informujący o zablokowaniu dostępu do plików. Aby odzyskać dostęp do danych, konieczne było opłacenie okupu. Na liście ofiar znalazło się wiele firm, w tym: Deutsche Bank, FedEx, Niemieckie Koleje Państwowe, Hitachi, Honda, Nissan Motors, Renault SA.

Składniki programów antywirusowych

Oprogramowanie antywirusowe składa się ze specjalistycznych bloków funkcjonalnych, które ściśle ze sobą współpracują. Do bloków tych możemy zaliczyć:

- System administracyjny - składnik, który odpowiada za pracę programu antywirusowego. Jednym z jego głównych zadań jest decydowanie o losie podejrzanych aplikacji oraz plików. Ponadto system administracyjny ma za zadanie skanowanie na żądanie wybranych elementów, generowanie raportów, włączanie i wyłączanie monitora antywirusowego oraz aktualizowanie baz sygnatur wirusów.

- Skaner antywirusowy - służy do sprawdzania na żądanie wszystkich plików, folderów i dysków. Skanery mogą być włączane również automatycznie, o zaplanowanych przez nas porach oraz w odpowiedniej konfiguracji. Poza wyszukiwaniem sygnatur skanery potrafią korzystać z bardziej złożonych metod poszukiwania wirusów. Do metod tych należy analiza heurystyczna, wykrywanie wirusów polimorficznych, skanowanie rekurencyjne.

- Monitor antywirusowy - praca monitora opiera się na skanowaniu obiektów podczas każdego dostępu do nich oraz na monitorowaniu działania systemu. W sytuacji, gdy zostanie wykryte działanie niepożądane lub zainfekowany plik, monitor działań blokuje dostęp do podejrzanego obiektu, informując o tym użytkownika.

- Skaner poczty elektronicznej - moduł, który jest instalowany pomiędzy serwerem a klientem pocztowym w celu poszukiwania wirusów i sprawdzenia poczty wychodzącej i przychodzącej.

- Moduł naprawczy - odpowiada za usuwanie złośliwego oprogramowania z pliku oraz naprawienie go do stanu sprzed infekcji.

- Moduł kwarantanny - moduł, który jest odpowiedzialny za przechowywanie wszystkich zainfekowanych obiektów.

- Moduł aktualizacji - moduł aktualizacji służy do odświeżania baz sygnatur wirusów.

- Moduł raportów i statystyk.

- Firewall - zapora, która sprawdza, skąd pochodzi dany pakiet, jakiego jest typu i gdzie jest kierowany.

- Moduł filtrowania poczty elektronicznej - moduł, który odpowiada za filtrowanie wiadomości poczty elektronicznej, wiadomości o wątpliwym nadawcy oznacza jako spam.

- Moduł filtrowania zawartości stron internetowych - moduł skanujący zawartość danej strony internetowej pod kątem wystąpienia na niej ciągu znaków/słów uznanych przez nas za szkodliwe i niepożądane.

- Moduł autodiagnostyki - odpowiada za diagnozowanie pracy programu antywirusowego.

M. U.