Cyberwojna - III wojna światowa

Niepoprawni optymiści twierdzą, że mamy na razie zimną wojnę i wyścig zbrojeń, a więc możliwe są jeszcze negocjacje, traktaty i programy rozbrojeniowe. Pesymiści uważają, że częstość i natężenie konfliktów lokalnych i rozproszonych globalnie wskazuje na początek cyberwojny światowej.

Bronią w tej wojnie są wirusy i robaki szpiegujące, zajmujące się dywersją, paraliżujące działania firm i państw, niszczące infrastrukturę internetową, bez której nie może działać współczesna gospodarka i nie mogą funkcjonować społeczeństwa. Stronami w tej wojnie są nie tylko państwa, ale też różne bliżej niezidentyfikowane grupy terrorystów i różnej maści złoczyńców.

Superszpieg Duqu

Niepozorny mail trafił na skrzynkę szefa w godzinach popołudniowych. Temat w charakterze: "Prośba o wznowienie usługi" nie zapowiadał nic poza zleceniem wykonania czynności administracyjnych pracownikowi niższego szczebla. W mailu czaiło się jednak pewne niebezpieczeństwo. Była to bowiem wiadomość wygenerowana przez Duqu, robaka zdolnego paraliżować swoim jadem całe rządy. Jest to jedno z największych zagrożeń komputerowych naszych czasów. Należy do nowej rasy Trojanów i wirusów.

Jedno kliknięcie przesądziło o wszystkim. Duqu wydostał się z swojego Trojana i nic już nie było w stanie zatrzymać lawiny katastrof, jakie nawiedziły firmową sieć. Duqu działał z ukrycia. Zaszył się w pamięci komputera i czekał na dogodny moment, kiedy użytkownik odejdzie od klawiatury. Chwilę potem zaczął przejmować kontrolę nad całą siecią.

Kiedy tylko zarejestrował brak aktywności myszki i klawiatury przez 10 minut, postanowił działać i zaczął infekować dysk nieszczęśnika. Chwilę potem dobierał się już do dysków innych osób zalogowanych do tej samej sieci. Niewinny mail stanowił furtkę do poufnych danych firmy. Zanim ktokolwiek zorientował się w sytuacji, Duqu trzymał już firmę za gardło. W jego posiadaniu były hasła dostępowe, dane o pracownikach i systemach zabezpieczeń, które zresztą już dawno wyszły z firmy pod przykrywką zwykłego transferu danych. Nawet system oświetlenia budynku, w którym znajdowali się pracownicy, znalazł się teraz pod kontrolą zupełnie anonimowej siły.

Duqu pojawił się w firmie zaledwie kilka godzin temu, a już nie było dla nikogo ratunku.

Na całym świecie pojawiło się kilka wersji tego potwora. Wśród atakowanych krajów znalazła się Francja, Holandia, Szwajcaria, Ukraina, Austria, Węgry, Iran, Sudan, Wietnam, Indonezja i Wielka Brytania. Nie znaczy to jednak, że Duqu nie powędrował również do innych krajów. Ma on bowiem możliwość wykasowywania wszystkich śladów swojej obecności po 36 dniach od pierwszej infekcji.

Aby trudniej było go wykryć, Duqu ma również za zadanie ukryć informacje, które od nas wykrada, szyfrując je i umieszczając w plikach obrazu. W ten sposób może on opuścić „wykorzystaną” sieć bez wzbudzania jakichkolwiek podejrzeń z całym bagażem newralgicznych danych.

Duqu wyśledzono po seulskim adresie IP. Niezwykle ciekawy jest jednak związek Duqu z innym równie dokuczliwym robakiem o nazwie Stuxnet, który został stworzony w celu zakłócenia działania irańskiego programu nuklearnego. Jego domniemanych twórców upatruje się w szeregach izraelskiego wywiadu, CIA i irańskich przeciwnikach zbrojeń jądrowych.

Superdywersant Stuxnet

W 2010 roku Stuxnet zatrzymał proces pozyskiwania paliwa nuklearnego przez Iran, uszkadzając odwierty gazów wykorzystywanych do wzbogacania uranu, w następstwie czego może on być używany w celach zbrojeniowych. Zdaniem analityków, malware (złośliwe oprogramowanie działając na szkodę użytkownika komputera) trafił do irańskiego systemu bezwiednie na zainfekowanym nośniku danych USB. Miał go przynieść niczego nie podejrzewający rosyjski inżynier, który pracował w 2009 roku w fabryce w mieście Natanz.

Kiedy Stuxnet został wprowadzony do systemu, dokonał on ogromnych zniszczeń sabotując newralgiczne punkty sterowania odwiertem. Zniszczenia były ogromne. Około 1000 odwiertów musiało zostać odłączonych, a wszystko to za sprawą bezobsługowego Stuxneta. Robak był wredny do szpiku kości i nic nie było w stanie go powstrzymać. Szacuje się, że za sprawą tego ataku program nuklearny Iranu został cofnięty o dwa lata.

Nikogo zatem nie zdziwiła wrzawa, jaka powstała po raporcie sporządzonym przez Kaspersky Lab na temat Duqu, w którym doszukano się powiązań z kodem źródłowym Stuxnetu. Wszystkie agencje bezpieczeństwa zdębiały z przerażenia w obawie o bezpieczeństwo swojego rządu i jego sekretów.

Analitycy z Kaspersky Lab twierdzą, iż znaleźli fragment kodu, który jest bezpośrednim dowodem pokrewieństwa obu robaków. Ów fragment kodu pozwala im maskować się w systemie, oszukując przy tym wszelkie filtry, programy antywirusowe, system operacyjny Windows i samego użytkownika.

Duqu może być zatem efektem inżynierii wstecznej (reverse engineering - "plagiat" technologii przez szczegółową analizę wytwarzanego już przez inną firmę produktu) Stuxnetu. Niemniej jednak, aby wygenerować coś tak złożonego jak Duqu tylko na podstawie fragmentarycznych planów Stuxnetu, które pojawiły się w sieci za pośrednictwem różnych niezależnych hakerów, potrzeba ogromnego nakładu pracy i sporych środków finansowych.

Stąd jest oczywiste, że Duqu został stworzony przez tych samych ludzi, którzy napisali Stuxnet. Pojawiają się również teorie, iż Duqu jest jedynie prekursorem kolejnej wersji Stuxnetu, który miałby być infiltratorem stojącym na straży globalnego nieporządku...

Jeszcze gorszą wiadomością jest w tym wypadku fakt, iż zarówno Stuxnet, jak i Duqu, są uruchamiane z platformy, która jest w stanie skłonić każdy rodzaj malware’u do wykonania dowolnego zadania. Wiadomość ta ma dramatyczny wpływ na przyszłość wszelkich globalnych cyberwojen, w których robaki stanowić będą jedynie trybiki w dużo większej machinie wojennej. Ktoś może wykorzystać infiltrujące sekwencje kodu Stuxnetu i uzbroić je w dużo potężniejsze "głowice nuklearne", wycelowane w coś znacznie bardziej newralgicznego niż odwierty gazowe.

W myśl tej logiki Duqu nie stanowi w obecnej formie dużego zagrożenia, z uwagi na brak jakiejkolwiek "głowicy". Uzbrojenie go w nią nie stanowi jednak dużego problemu, a w połączeniu z nadzwyczajnymi zdolnościami infiltracyjnymi może on zaatakować dowolny cel.

Być może wszystkie zaawansowane ataki, które miały miejsce na przestrzeni kilku ostatnich lat, są dowodem istnienia ściśle tajnego laboratorium opracowującego wyspecjalizowaną cyber broń. Wszelkie porównania do wynalezienia broni nuklearnej są w tym wypadku jak najbardziej zasadne.

W firmie Kaspersky doszli do wniosku, iż do tej pory powstało przynajmniej siedem programów implementujących i inicjujących złowrogą platformę oprogramowania, którego zadaniem jest wprowadzić niepostrzeżenie intruza do komputera, który znalazł się na celowniku. Stuxnet korzystał z dwóch takich programów wyśledzonych przez Kaspersky Lab. Kolejne dwa typy odpowiedzialne były za wprowadzenie Duqu, a w cyberprzestrzeni istnieją jeszcze przecież trzy powiązane do tej pory niewyśledzonym niebezpieczeństwem.

"Do tej pory żadna grupa hakerów nie przyznała się do stworzenia któregokolwiek z robaków", ujawnia Ralph Langer, niemiecki analityk przemysłowych systemów sterowania, który w dużej mierze przyczynił się do wykazania powiązań Stuxnetu z atakiem na Iran. "Fakt ten mógłby wskazywać na działania tajnej jednostki rządowej. Istnieje również możliwość iż zupełnie inna organizacja z całkowicie odmiennymi planami korzysta z owej platformy dzięki stronie trzeciej, która najpierw stworzyła robaka i teraz sprzedaje go tym, którzy są w stanie zapłacić za niego najwięcej".

Ta tajemnicza teoria jest możliwa z uwagi na lukratywny charakter handlu malwarem. Wady systemów zinfiltrowanych przez Stuxnet i Duqu przyjęło się nazywać Zero Day Exploits (ZDE). Są one niezwykle trudne do zidentyfikowania, a ich cena na czarnym rynku może wynieść nawet 100 000 USD. Niemniej jednak Langer jest zdania, iż jest to coś więcej niż tylko próba wzbogacenia się na informacjach. Według niego w całej operacji musi uczestniczyć jakieś państwo.

"Tak zaawansowana struktura wymaga ogromnej liczby godzin pracy, ludzi i środków finansowych. Niemal niemożliwy jest scenariusz, w którym dokonuje tego jeden człowiek lub nawet cały kolektyw hakerów", twierdzi Langer. "Musi to być jakiś kraj lub kilka działających w porozumieniu rządów. Tylko taka siła byłaby w stanie stworzyć robaka o podobnej strukturze".

W eterze krążą spekulacje o zaangażowaniu w operację rządów Izraela i Stanów Zjednoczonych. W szczególności izraelskiej jednostki MIU 8200, która słynie ze swoich technologicznych zdolności. Od samego początku Izrael odmawia komentarza w sprawie ich domniemanego powiązania z wirusem Stuxnet, jednak to właśnie oficerowie Izraelskich Sił Zbrojnych potwierdzili włamanie do ośrodka w Natanz na długo przed jakimikolwiek innymi służbami. Należy mimo to pamiętać, że istnieje wiele krajów zdolnych zorganizować podobne ataki.

Chiny oskarżano jakiś czas temu o zinfiltrowanie kont mailowych Google należących do aktywistów zajmujących się prawami człowieka. Niemieccy analitycy doszli wtedy do wniosku, iż Chiny dysponują "niezwykle zaawansowanymi" narzędziami do szpiegowania i wykradania poufnych informacji.

Podobnie rząd Południowej Korei padł ofiarą ataków, które jak twierdzą władze, zostały przeprowadzone przez Północną Koreę i miały na celu wykradzenie ściśle tajnych planów obronnych, przygotowanych w porozumieniu z USA na wypadek ataku zbrojnego w tym regionie.

Jeden z największych wykrytych do tej pory cyberataków miał miejsce w Estonii. Padło wtedy ponad milion serwerów, skutecznie zakłócając pracę rządu, mediów i sektora biznesowego tamtego regionu. Analiza tego incydentu wykazała, iż atak został przeprowadzony z rosyjskiego serwera i towarzyszył pogorszeniu się stosunków pomiędzy tymi dwoma krajami.

Duqu niszczyciel

"Stuxnet może i otworzył puszkę Pandory, ale to właśnie Duqu nakręcił coś, co może w niedługim czasie stać się międzyrządowym wyścigiem cyber zbrojeń", ostrzega Langer. Mając to na uwadze, rząd Stanów Zjednoczonych zdaje sobie sprawę, że znajduje się w ścisłej czołówce krajów zagrożonych atakiem. Między innymi dlatego uruchomiono tam już system Einstein II, którego zadaniem jest wykrywać i przeciwstawiać się czemuś, co Biuro Bezpieczeństwa Narodowego nazywa "elektronicznym Pearl Harbor".

Einstein II stoi na straży federalnych systemów komputerowych, odpierając dziennie miliony ataków. Sam Pentagon boryka się z sześcioma milionami ataków dziennie. Wśród scenariuszy, jakie przewidziano, znajdują się: wyciek trującego gazu w fabryce chemicznej, eksplozja rafinerii, awaria wojskowej sieci komputerowej i elektrowni.

Właśnie dlatego Duqu jest nie tyle bezpośrednim zagrożeniem, co zwiastunem cybernetycznego dnia sądu. Ktokolwiek z niego korzysta, daje nam jasno do zrozumienia, że gdyby chciał, mógłby odciąć nas od zasilania, wyłączyć ogrzewanie w naszych domach, spowodować wybuch nuklearny i zamknięcie giełdy papierów wartościowych. Nie trudno również wyobrazić sobie, jakie następstwa miałaby awaria systemu kontroli lotów…

W praktyce jednak dużo bardziej prawdopodobna jest długotrwała seria sabotaży i pojedynczych cyber wypraw do rządowych systemów bezpieczeństwa. Szacuje się, że Stuxnet zainfekował ponad 100 000 komputerów opartych na systemie Windows na całym świecie, zanim trafił w swój irański cel. Co gorsza, zniszczenia, których dokonał, mogły być dużo bardziej dotkliwe, gdyby jego miejsce zajął Duqu uzbrojony w cyfrową "głowicę nuklearną".

W obliczu tak wysokiego poziomu zagrożenia cyberatakami nie dziwi fakt, iż również inne kraje zaczynają się zabezpieczać przed potencjalnym agresorem. Japonia pracuje nad specjalnym wirusem, który miałby być swego rodzaju kontrofensywą mającą na celu zniszczyć wrogi malware i jego serwer źródłowy. W prace nad nim zaangażowana jest firma Fujitsu. Problem z tym rozwiązaniem jest jednak taki, że po drodze do owego serwera wirus ten niszczy wszystkie Bogu ducha winne komputery, na których znajdował się paskudny malware.

Podobnie do sprawy podeszły Niemcy, inicjując swój własny program cybermilitarny. Nie gorsza jest również Wielka Brytania ze swoim centrum szybkiego reagowania na cyberataki podłączonym do GCHQ w Cheltenham przy wsparciu służb MI5 i MI6. Ponadto McAfee, amerykańska firma zajmująca się rozwojem oprogramowania antywirusowego, wpadła niedawno na trop krajów takich jak Chiny, Rosja, Francja czy Izrael, które również stawiają swoje "mury obronne".

Ponad 100 państw ma już bardzo konkretne plany działania na wypadek cyberataku, a niektóre z nich mają niezwykle zaawansowane programy na wypadek cyberwojny. Przyszło nam żyć w czasach nowej zimnej wojny, która nabrała wymiaru wirtualnego, a co za tym idzie również globalnego.

W obecnej chwili niemal każdy kraj, komórka terrorystyczna czy grupa paramilitarna będąca w posiadaniu odpowiednich funduszy i wiedzy mogłaby przypuścić atak na jakikolwiek cel na świecie.

Im bardziej skomputeryzowany kraj, tym większe ryzyko ataku. Działa to tym samym na niekorzyść potencjalnie silniejszego państwa. Zakładając, iż Północna Korea przeprowadziłaby cyberatak na USA, straty po stronie tego pierwszego w chwili odwetu byłyby znacznie mniejsze.

To, czy Duqu przyczyni się do jakiejś wielkiej katastrofy, pozostaje na razie niewiadomą.

W ostatnich miesiącach poza Duqu i Stuxnet pojawiły się nowe zagrożenia bezpieczeństwa cyfrowego, takie jak Flame i Gauss - następcy Stuxneta, albo Flashback atakujący sprzęt Apple’a czy oprogramowanie typu ransomware (służące do szantażu i żądań okupu). Oto doniesienia wojenne, zawarte w raporcie firmy F-Secure z ostatnich dni sierpnia.

23 sierpnia 2012 - raport z frontu

Firma F-Secure stwierdza w obszernym raporcie bez ogródek: cyberwojna stała się rzeczywistością. Robak Stuxnet i jego następcy, Flame i Gauss, stanowią nową jakość wśród złośliwego oprogramowania. Obserwujemy teraz początek nowego, informatycznego wyścigu zbrojeń. Państwa atakują się wzajemnie przy pomocy złośliwego oprogramowania. Cyberwojenna rewolucja już trwa.

Oto niektóre konkluzje tego raportu, liczącego 37 stron (oryginalny raport można pobrać ze strony: www.f-secure.com).

1. Zespół Laboratorium F-Secure szacuje, że stworzenie robaka Stuxnet zajęło 10 osobolat. Taki nakład pracy wskazuje, że cyberwojna stała się realnym sposobem prowadzenia polityki międzynarodowej, który może z powodzeniem zastąpić tradycyjne metody, takie jak dyplomacja czy bojkoty.

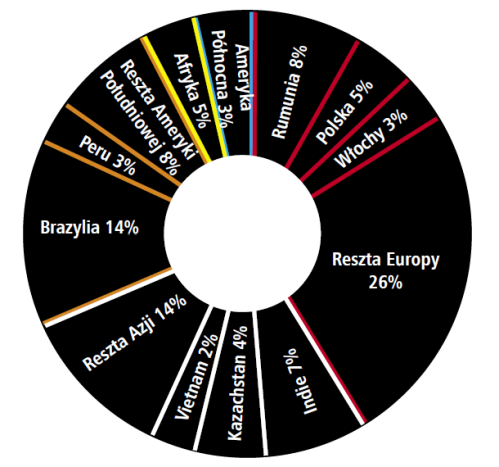

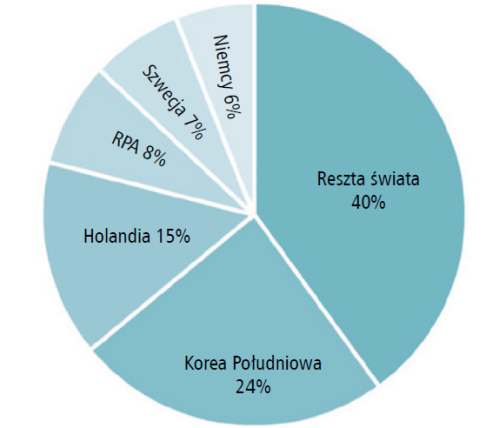

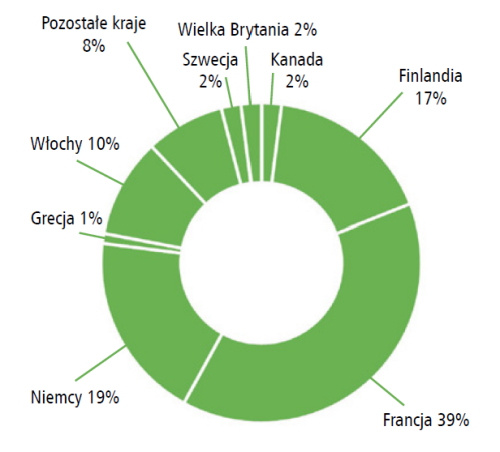

2. Atak na komputery Apple - trojan Flashback wykorzystywał luki w środowisku Java, a celem stali się użytkownicy, którzy w swoich urządzeniach gromadzą całe "życie" zawodowe i prywatne. Najwięcej szkód wyrządził na kampusach akademickich, gdzie dominuje sprzęt Apple’a. Eksperci zajmujący się bezpieczeństwem informatycznym na Oksfordzie oceniają, że atak Flashbacka był prawdopodobnie największą epidemią komputerową od czasu pojawienia się robaka Blaster, który w 2003 roku wziął na cel pecety wyposażone w system Windows. Trojan Flashback obalił mit o odporności Maców na zainfekowanie, zarażając ponad 1% tych komputerów na całym świecie.

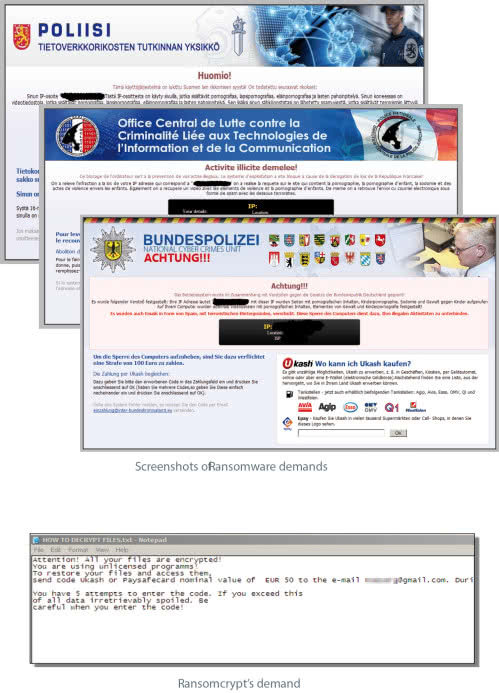

3. Można już mówić o renesansie oprogramowania typu ransomware, które - zgodnie z przewidywaniami - stanowić będzie poważne zagrożenie w ostatnich miesiącach bieżącego roku. Szczególnie często pojawiały się przypadki blokowania przeglądarek przez "policję" z powodu rzekomej "nielegalnej" działalności w sieci, połączonego z wezwaniem do zapłaty "mandatu" za pomocą jednorazowej karty płatniczej albo w inny, gwarantujący anonimowość, sposób.

4. Jako szczególnie niebezpieczne wymienić można różnorodne wersje trojana Zeus. Jest to program, który atakuje użytkowników serwisów bankowych, wykorzystując mechanizmy śledzenia haseł wpisywanych na komputerze (keylogging) oraz przechwytywania danych wysyłanych przez przeglądarkę (form grabbing).

Odnotujmy jeszcze parę spraw.

Flame, następca robaka Stuxnet, ma wiele niezwykłych "umiejętności". Na przykład potrafi użyć mikrofon zainstalowany w zainfekowanym komputerze do podsłuchiwania i rejestrowania rozmów toczących się w pobliżu komputera.

W zastraszającym tempie rośnie malware atakujący sprzęt mobilny (smartfony, tablety), szczególnie na platformie Android. W drugim kwartale 2012 roku zidentyfikowano 5333 unikalnych złośliwych aplikacji.

W ten oto sposób najwspanialszy wynalazek ostatnich dwudziestu lat, jakim jest Internet, daje nam tyleż korzyści cywilizacyjnych, co zagrożeń i obniżenia bezpieczeństwa we współczesnym świecie. Gdyby skala tych zagrożeń i eskalacja wrogich działań miała przekroczyć próg strat nieakceptowalnych nawet w stanie wojny, to warto przypomnieć, że mechanizm napędowy zabawki nazywanej Internetem jest w USA. Tam są centralne serwery i Google.

Zatem prezydent Stanów Zjednoczonych Ameryki ma ostatni głos i może po prostu "wyciągnąć wtyczkę". Wrócilibyśmy wówczas do cywilizacji sprzed dwudziestu lat, w której też dało się żyć, choć zamiast kilkuset "wirtualnych" przyjaciół na facebooku trzeba było zadowolić się kilkoma rzeczywistymi.

W sierpniu 2012 r. pojawił się Shamoon, niezwykle destrukcyjny program, który prawdopodobnie stworzyli naśladowcy Wipera, programu o wyjątkowej sile destrukcji, użytego w dniach 21-30 kwietnia 2012 r. do ataku na systemy komputerowe związane z wieloma instalacjami wydobycia ropy naftowej w Azji Zachodniej. Atak Wipera zagroził stabilności dostaw ropy na rynkach światowych, a więc godził w gospodarkę całego świata. Szkodnik ten jest niezwykle skuteczny. Na zaatakowanym komputerze nie ma żadnej możliwości przywrócenia lub odzyskania jakichkolwiek danych. Analizy i poszukiwania kodów Wipera doprowadziły do wykrycia jeszcze jednego, podobnie działającego szkodnika o nazwie Flame. Zarówno Wiper jak i Flame są być może krewnymi Duqu i Stuxnet, gdyż charakteryzują się podobnym, specyficznym schematem czyszczenia danych.