Dane osobiste zabezpieczane po nowemu. Tożsamość pod kryptograficznym nadzorem

Już dwadzieścia lat temu, podczas prezentacji na konferencji RSA Bill Gates ogłosił, że hasła jako sposób zabezpieczania danych dotarły do kresu swoich możliwości. Świat jednak nie zwrócił na niego wielkiej uwagi i z haseł korzystać nie przestano. Nie tak dawno, w raporcie Verizon Data Breach Investigation Report, z 2021 r., można było wyczytać m.in., że łamanie haseł przez skradzione dane uwierzytelniające lub ataki brute force było przyczyną 89 proc. naruszeń aplikacji internetowych.

Ci, którzy poważnie myślą o bezpieczeństwie, wciąż szukają rozwiązań, które odchodzą od prostego i niestety niezbyt bezpiecznego modelu hasła dostępowego. W ostatnich latach szczególnie silnie rozwija się nurt, zwany silnym uwierzytelnianiem wieloskładnikowym, który łączy w procesie bezpiecznego potwierdzania tożsamości wiele technik, np. kody SMS, tokeny sprzętowe, biometrię (1) itd.

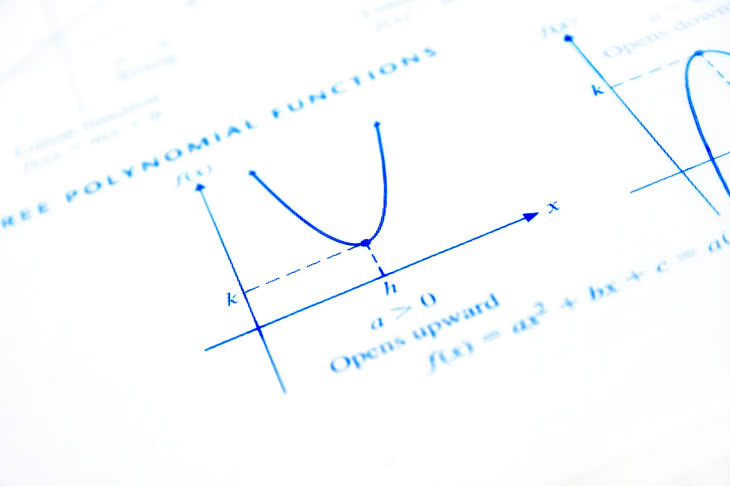

Ostatnio w dziedzinie kryptografii weryfikującej tożsamość popularność zyskują nowe metody, takie jak np. zero-knowledge proofs, które pozwalają zweryfikować tożsamość lub posiadanie jakiejś informacji, bez konieczności jej ujawniania. Dowód zero-knowledge lub protokół zero-knowledge to metoda, za pomocą której jedna strona (dowodzący) może udowodnić drugiej stronie (weryfikatorowi), że dany ciąg informacji (stwierdzenie) jest prawdziwy, unikając jednocześnie przekazywania weryfikatorowi jakichkolwiek danych wykraczających poza sam fakt weryfikacji prawdziwości stwierdzenia.

Jak wiadomo, pisał o tym wielokrotnie MT, od dekad trwają prace nad doskonaleniem technik uwierzytelniania biometrycznego, które wykorzystuje cechy biologiczne użytkownika, takie jak odcisk palca, geometria dłoni, rozpoznawanie twarzy czy skan siatkówki oka do weryfikacji tożsamości. Do technik tego typu dołączyła w ostatnich latach tzw. biometria behawioralna, która analizuje takie cechy zachowania użytkownika, jak sposób pisania, ruchy myszką czy mowa, wykorzystując uczenie maszynowe, aby dodatkowo chronić tożsamość.

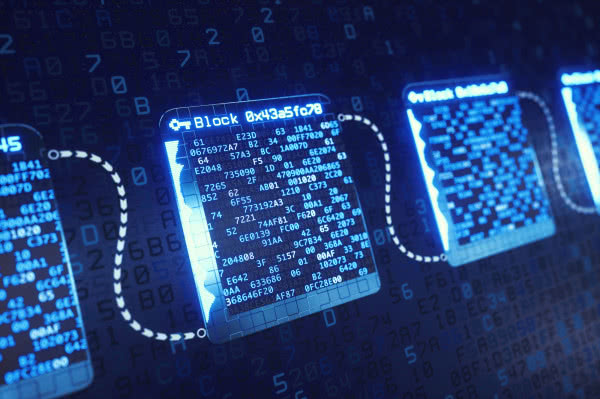

Tymczasem już w ubiegłej dekadzie rozrosła się dziedzina łańcuchów blokowych (blockchain) i kryptowalut, które służą do zdecentralizowanej, niepodważalnej rejestracji transakcji (2). Szybko dostrzeżono, że technika ta może być z powodzeniem wykorzystana do bezpiecznego uwierzytelniania i potwierdzania tożsamości. Znane są np. zdecentralizowane identyfikatory (DID) - unikatowe cyfrowe identyfikatory zapisane w blockchainie, które umożliwiają weryfikację tożsamości bez potrzeby ustanawiania centralnego organu weryfikującego. Wśród wielu wariantów technik zabezpieczających opartych na łańcuchach blokowych wyróżnić również można np. blockchain oznakowany czasowo, który polega na dodaniu oznaczeń czasu do łańcucha, co zapewnia manipulacje zapisami.

Bez pokazywania dowodu osobistego

Techniki zabezpieczeń oparte na łańcuchach blokowych stale się rozwijają i łączą z innymi rozwiązaniami, czego przykładem może być Polygon (3), który ogłosił niedawno wprowadzenie produktu Polygon ID opartego na wspomnianej technice zero-knowledge (ZK), pozwalającej użytkownikom na weryfikacje swojej tożsamości lub poświadczenia bez ujawniania wrażliwych informacji.

Dla przypomnienia - Polygon (dawniej Matic Network) to platforma łańcuchów blokowych, której celem jest stworzenie wielołańcuchowego systemu blockchain kompatybilnego z blockchainem Ethereum. Polygon jest wykorzystywany w zdecentralizowanych aplikacjach (dApps), takich jak Defi, DAO i NFT.

Według komunikatów, usługa Polygon ID to „zestaw narzędzi, który może być wykorzystywany przez programistów do odblokowania funkcji takich jak ulepszony interfejs użytkownika podczas rejestracji, pomoc w ustalaniu zgodności z przepisami, pomoc w weryfikacji tożsamości użytkowników i ograniczenie kontroli dostępu do określonych obszarów lub funkcji”.

Technika zerowej wiedzy eliminuje konieczność częstego podawania przez osoby danych osobowych różnym witrynom internetowym lub aplikacjom online. „Żadne inne rozwiązanie identyfikacyjne nie było do tej pory w stanie zapewnić masowego przyjęcia techniki wykorzystującej ZK”, zachwala nowś usługę współzałożyciel Polygon, David Schwartz.

Jak opisuje to samouczek nowej usługi zamieszczony na serwisie GitHub, w ramach projektu Polygon ID osoba lub podmiot określane jako „posiadacz tożsamości” formułuje „roszczenia” przechowywane w portfelu. Natomiast „poświadczenia możliwe do zweryfikowania” są kryptograficznie podpisane i wydawane posiadaczom tożsamości przez wystawcę, który jest „zaufaną i renomowaną stroną”. Weryfikator sprawdza dowód zgodności „roszczenia” przedstawiony przez posiadacza z przechowywanymi poświadczeniami.

„Najprostszym przykładem weryfikatora jest bar, który chce sprawdzić, czy klient jest pełnoletni. W świecie rzeczywistym posiadacz tożsamości musiałby przedstawić dowód osobisty i pokazać wszystkie swoje dane osobowe”, czytamy w samouczku. W Polygon ID wystarczy tylko przedstawić dowód zgodności wykonany kryptograficzną techniką inteligentnych kontraktów w łańcuchu blokowym, bez demonstrowania komukolwiek swoich danych osobowych. Do obsługi tego mechanizmu służy aplikacja portfela Polygon ID i zestaw narzędzi programistycznych portfela. Narzędzia te deweloperzy stron i usług internetowych mogą zintegrować z własnymi systemami.

Nowa platforma ma rozwiązać problemy, z którymi borykają się deweloperzy w zarządzaniu danymi użytkowników, zapewniając większą kontrolę nad identyfikacjami online, zwłaszcza informacjami udostępnianymi instytucjom prywatnym i publicznym. Polygon ID, zdaniem twórców, może umożliwić użytkownikom przeprowadzanie dowodu, że są prawdziwymi ludźmi bez ujawniania danych osobowych. Mogą oni również zintegrować dowody tożsamości w techniki zero-knowledge z danymi spoza łańcucha, np. z dowodami tożsamości, prawami jazdy lub świadectwami ukończenia szkół i studiów. Co istotne, w systemie można skorzystać z bezhasłowych loginów w aplikacji Polygon ID, co wciąż ma chronić przed hakerami lepiej niż tradycyjne zabezpieczenia, gdyż kryptografia jest trudniejsza, jeśli nie niemożliwa do złamania.

Polygon podał możliwe formy użycia dla swojej nowej oferty w sektorze handlu internetowego. Jego zdaniem, w miarę wzrostu liczby zakupów towarów i usług online dostawcy mogą za pomocą Polygon ID zmniejszyć koszty obsługi danych klientów. Z drugiej strony, system odzyskiwania tożsamości umożliwia korzystanie z minimalnego zasobu danych.

Czy ideał jest do osiągnięcia?

W gronie specjalistów panuje dość zgodne przekona-nie, że w przyszłości metody autentykacji będą opierać się na uwierzytelnianiu bezhasłowym. Stosowane niekiedy różnego rodzaju rozwiązania „bezhasłowe”, które tylko ukrywają hasło przed użytkownikiem, ale przecież nadal wykorzystują je za kulisami (np. menedżery haseł, przeglądarki z możliwością autouzupełniania danych itp.), zostaną, wedle tego przekonania, zastąpione metodą uwierzytelniania opartą na kryptografii i będą stosować wyłącznie silne czynniki uwierzytelniające, np. uwierzytelnianie biometryczne wbudowane w nowoczesne urządzenia oraz kody PIN przechowywane lokalnie posiadają zabezpieczenia antyhakerskie udaremniające wielokrotne próby zgadywania.

Uproszczenie procesu uwierzytelniania również jest ważne. Idealne rozwiązanie wymaga tylko jednego urządzenia do inicjacji i ukończenia procesu autentykacji, bez zmuszania użytkowników do np. odbierania jednorazowego kodu z SMS-a na telefonie komórkowym i wpisywania go w oknie logowania.

Jednak uproszczone techniki, takie jak opisana wyżej Polygon ID, wymagają znów zaufania do co najmniej jednego podmiotu, „depozytariusza” inteligentnych kontraktów. Trudno oprzeć się wrażeniu, że wciąż nie znajdujemy tego idealnego rozwiązania w zabezpieczaniu swoich danych. Czy to jednak w ogóle jest możliwe?

Mirosław Usidus